Вредоносные сервисы

SSP и платформы для нападения меняют ландшафт информационной безопасности

Андре Шеффкнехт (André Scheffknecht), вице-президент Sophos в регионе NEEMEA

В нашем «Исследовании угроз в сфере информационной безопасности – 2013», которое ежегодно публикуется Sophos, мы рассмотрели индустрию разработки вредоносного программного обеспечения, чтобы определить новые тренды в ее развитии. Основным из них можно назвать активное использование сервисов, которые позволяют вести целенаправленные атаки уже не на крупные, но средние предприятия, защита которых оставляет желать лучшего. Технологии позволяют генерировать для них вредоносный код, который не ловится установленным в компании антивирусом и атаковать компьютеры предприятия специально подобранным вредоносным кодом.

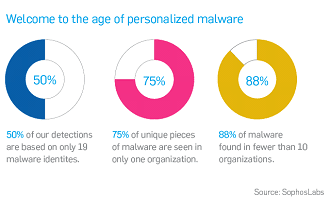

В частности 75% вредоносов создаются для и существуют в информационной сети одной компании - за свое время жизни они не покидают ее пределы. Для антивирусных компаний, занимающихся отражением массовых атак, такая ситуация вызывает определенные трудности, поскольку им фактически приходится создавать специализированные сигнатуры под каждую компанию, что оказывается экономически не выгодно.

Для генерации такого многообразия вредоносов традиционно используются технологии полиморфных кодов, которые могут видоизменяться по мере исполнения. Однако код, который модифицирует тело вредоноса, как правило, должен оставаться неизменным, поэтому его можно вычленить и определить антивирусом. Если же модификатор вынести с зараженной системы в отдельный веб-сервис, то антивирус не сможет его обнаруживать.

Именно такую идею и реализуют системы Server-Side Polymorphism (SSP), которые фактически являются специализированными веб-сервисами для постоянной модификации вредоносных программ. Автор вируса, поместив свое детище в хранилище сервиса, может генерировать бесконечное число вариантов вируса - пока он платит владельцу SSP-сервиса. Причем новые образцы могут генерироваться так, чтобы они не детектировались конкретным антивирусом. Именно появление таких сервисов и позволяет атакующим генерировать уникальный вредоносный код для каждой атакуемой компании. В результате, классический сигнатурный антивирус становиться просто бесполезным, поскольку каждый раз опаздывает.

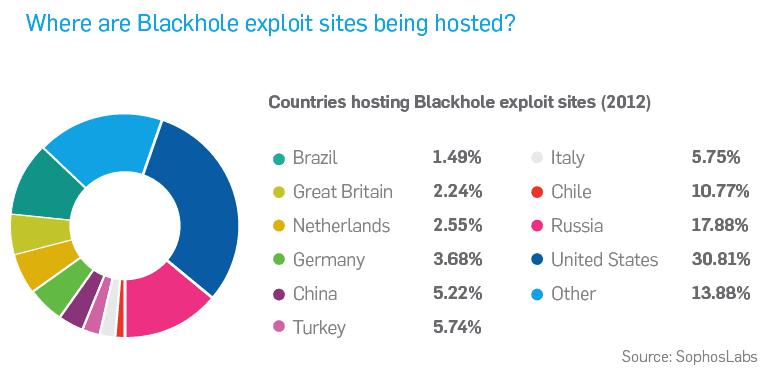

Еще одним веб-сервисом, предназначенным для целенаправленного нападения на компьютеры пользователей Интернет является платформа для проникновения, которые по традиции называют еще пакетами эксплойтов. Типичным примером такой платформы является Blackhole, который разработан для гарантированного заражения попавших к нему компьютеров. Он вначале определяет тип браузера, операционной системы, модулей расширения и, узнав эти сведения, атакует посетителя тем эксплойтом, который использует уязвимости конкретно этой модели браузера, модуля расширения и операционной системы.

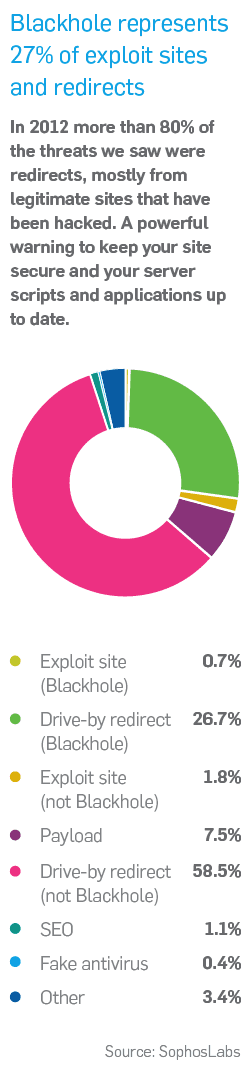

По данным Sophos на долю Blackhole приходится 27% вредоносных сайтов. После проникновения на компьютер жертвы Blackhole устанавливает набор вредоносного программного обеспечения. Для пользователей этой платформы ее владелец даже гарантирует определенную неустойку в случае если установить должное количество вредоносных программ не получилось.

Защититься от атаки с помощью такой технологии проникновения достаточно сложно, поскольку подобные платформы для проникновения эффективно используют уязвимости, которые есть практически в любой системе. В случае когда все компоненты атакуемой системы обновлены владельцы подобных пакетов используют неизвестные уязвимости - именно под них даются те самые гарантии. В результате, традиционные средства защиты от проникновения, такие как межсетевые экраны, не всегда могут защитить от подобных вредоносных кодов, поскольку их разработчики просто не знают о той уязвимости, которую злоумышленники используют для проникновения.

В результате, описанные сервисы - SSP и платформы для нападения - позволяют злоумышленнику атаковать практически любую компанию, используя для этого уникальные коды и метод проникновения. Традиционные средства защиты рассчитаны на массовые атаки, поэтому они, скорее всего, не смогут адекватно отреагировать на такие вредоносные программы. Фактически активное развитие этих сервисов означает перенос методов целенаправленных атак (APT) с уровня крупнейших компаний, таких как Sony и RSA, на средние. При этом часто основной целью таких атак является получение доступа к приложению дистанционного банковского обслуживания и воровство средств с его помощью. Таким образом, бизнес-модель таких атак, технология и рыночные отношения сформировались, и авторы вредоносов теперь все чаще будут использовать веб-сервисы для совершения своих противоправных действий.

Сегодня ряд компаний, в том числе и Sohpos, уже предлагают технологию, которая позволяет определить активность вредоносных программ с помощью генетических алгоритмов, независимо от способа проникновения червя на компьютер и методов их перепаковки, поскольку детектирует программу по выполняемым ей действиям. Генетические алгоритмы Sophos позволяют клиентам обнаруживать вредоносы не по фрагментам кода, но по их поведению. Этот метод срабатывает и в случае SSP, поскольку используемый на сервере компонент содержит один и тот же вредоносный функционал - так называемую "полезную нагрузку", которая как раз и содержит последовательность опасных команд. Упаковщик же сайта просто меняет внешнее представление кода, не меняя его сути. Пакет же эксплойтов обеспечивает только загрузку вредоноса на компьютер жертвы, но всю остальную логику атаки выполняет уже сам вредонос, алгоритм которого также может определить анализатор поведения, встроенный в антивирусное ПО – ввиду последней статистики и тенденций на 2013 год это эти возможности защиты становятся все более актуальными.