Анализ CVE-2011-2462 – часть вторая

Седьмого декабря Брэндон представил свой анализ вредоносного PDF-файла (MD5: 517fe6ba9417e6c8b4d0a0b3b9c4c9a9), который использовал уязвимость нулевого дня в Adobe Reader (основанную на U3D уязвимости).

Введение

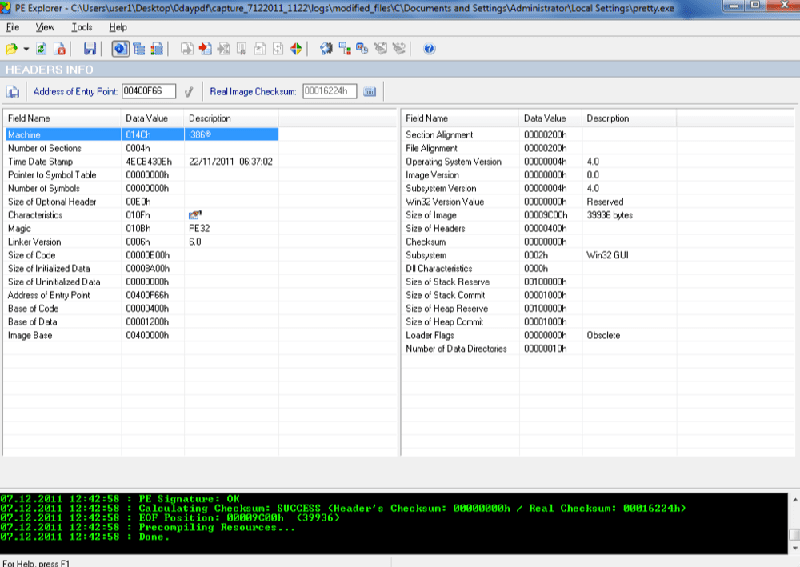

Седьмого декабря Брэндон представил свой анализ вредоносного PDF-файла (MD5: 517fe6ba9417e6c8b4d0a0b3b9c4c9a9), который использовал уязвимость нулевого дня в Adobe Reader (основанную на U3D уязвимости). После успешной эксплуатации PDF создает исполняемый файл windows с именем pretty.exe (MD5: E769A920B12D019679C43A9A4C0D7E2C). Pretty.exe затем извлекает DLL_101 (MD5: BA7793845FE2A02187263A96E8DAAEC6), которая хранится в pretty.exe как ресурс.

Анализ

Компания Symantec сделала в своем блоге запись, которая хорошо описывает данную уязвимость. В данном посте мы сообщаем дополнительную информацию об исполняемых файлах, появляющихся из исходного PDF.

Дроппер:

Вредоносный PDF извлекает и запускает исходный дроппер как ctfmon.exe а затем переименовывает его в pretty.exe. Цель данного приложения – извлечь другое приложение (хранимое как ресурс) и внедрить его в другие процессы.

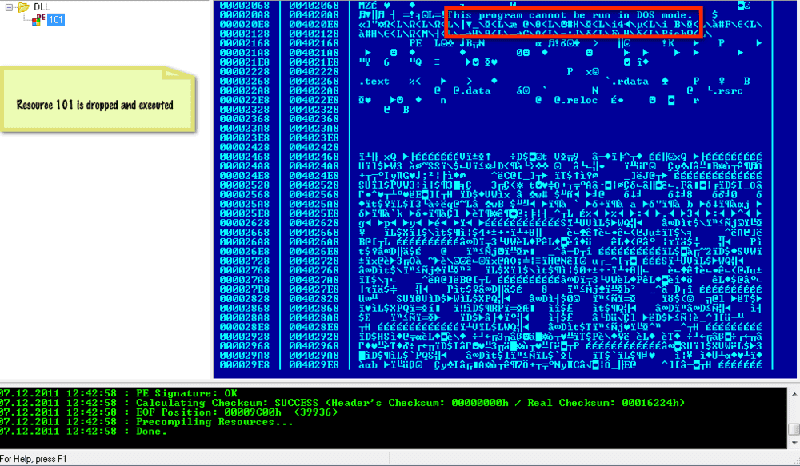

Ресурс 101:

Данный файл – главная начинка исполняемого файла и, похоже, является вариантом Sykipot. Двоичный файл сам по себе не запакован и не защищен каким-либо другим образом. Различные C&C (command and control) системы представлены жестко закодированными и легко читаемыми строками. Файл не имеет явных средств обнаружения виртуальной машины или противодействия дизассемблированию. Дальнейший анализ сделан через простой статический анализ последующих библиотечных вызовов.

Данный исполняемый файл ворует токен процесса у Explorer.exe и затем внедряется в один или несколько из следующих процессов:

- IExplorer.exe

- Firefox.exe

- Outlook.exe

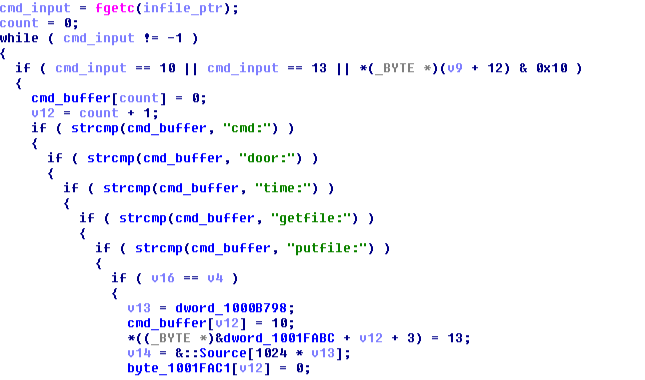

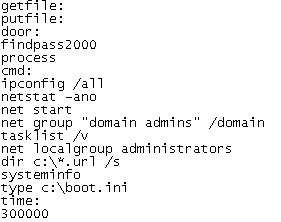

Внедренный код затем засыпает до регистрации на C&C сервере, с которого он получает приказы о выполнении реальных действий. Вот набор известных команд:

| Команда | Функция |

|---|---|

| cmd | Выполнить команду через CreateProcess и вести лог |

| Door | Выполнить подкоманду |

| Time | Установить задержку обработчика |

| Getfile | Загрузить файл с C&C сервера |

| Putfile | Загрузить файл на C&C сервер |

| Shell | NA |

| Run | Запустить через WinExec |

| Reboot | Перезагрузить систему |

| Kill | Убить процесс |

| process | NA |

Управляющие команды жестко закодированы и, как показано ниже, легко читаемы в двоичном файле:

Управление ведется через SSL по адресу: hxxps://www.prettylikeher.com/asp/kys_allow_get.asp?name=getkys.kys&hostname=[COMPUTER NAME]-[IP-ADDRESS]-pretty20111122

На момент исследования ему соответствовал следующий IP: 71.36.88.82

Временные файлы:

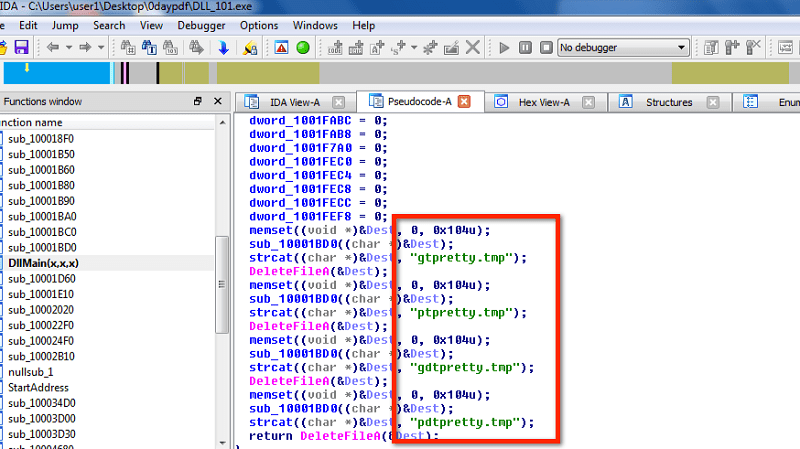

Создаются следующие временные файлы:

- gtpretty.tmp

- ptpretty.tmp

- gdtpretty.tmp

- pdtpretty.tmp

Список временных файлов виден в показанном ниже коде:

Пример временного файла:

Анализ эффективности

Использование уязвимости нулевого дня в PDF само по себе демонстрирует продвинутые возможности. Эксплоит сам по себе надежно работает на нескольких платформах. Однако, извлекаемые исполняемые файлы, проанализированные в данном посте, не демонстрируют никаких продвинутых возможностей. Они не обладают ни модульной, ни расширяемой функциональностью. Похоже, что последняя зависит от нескольких управляющих серверов, адреса которых зашиты в код. Тем не менее, функциональность лаконична. Похоже, что она создавалась несколькими разработчиками, но не собрана воедино. Кроме того, если бы это была атака, управляемая пользователем, загружающая файлы на диск и нацеленная на могущественную организацию, то она имела бы высокую вероятность обнаружения. Таким образом, использование выбранного типа трояна имеет определенный смысл.

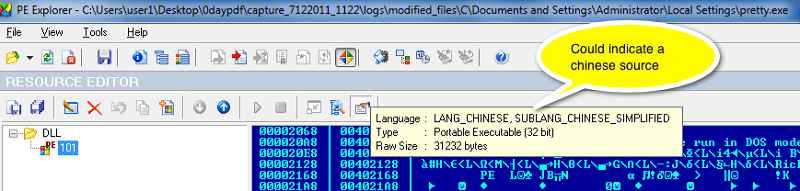

Ниже представлена деталь, которая может указать на происхождение кода:

Как вы можете видеть, язык – китайский.

Файлы

Исходные файлы:

http://www.mediafire.com/?nqnw5bv8zc4fxtv

Декомпилированный исходный код (спасибо IDA и HexRays) доступен здесь:

http://9bplus.com/files/pretty.c

http://9bplus.com/files/dll-101.c

Точность анализа не гарантируется – он был сделан быстро и в свободное время.