Уязвимости SCADA и PLC в исправительных учреждениях

Stuxnet стал объектом профессиональных и академических интересов с момента, когда его существование обнаружил Сергей Уласень из VirusBlokAda (17 июня 2010 года). С этих пор исследователи в области компьютерной безопасности анализировали код Stuxnet в попытках расшифровать его первоначальный вид и заложенную в него функциональность.

Введение

Stuxnet стал объектом профессиональных и академических интересов с момента, когда его существование обнаружил Сергей Уласень из VirusBlokAda (17 июня 2010 года)i . С этих пор исследователи в области компьютерной безопасности анализировали код Stuxnet в попытках расшифровать его первоначальный вид и заложенную в него функциональность. Хоть Stuxnet и не был первым вредоносным ПО, нацеленным на системы автоматизации, он был уникален тем, что эксплуатировал сразу четыре уязвимости нулевого дня и впервые содержал руткиты, предназначенные для конкретных SCADA (Диспетчерское управление и сбор данных) систем. Атака на иранские центрифуги была основана на эксплуатации уязвимостей PLC (программируемых логических контроллеров) фирмы Siemens. В частности, проводились атаки на STEP 7, ПО для управляющего компьютера, используемое для программирования PLC. Майкрософт утверждает, что патчи MS08-067, MS10-046 и MS10-061 для Windows исправили уязвимости, которые позволяли атаковать STEP 7ii .

Хотя PLC используются более 40 лет, до Stuxnet ими занималось довольно мало исследовательских проектов. PLC изначально были разработаны в 1960-х годах для облегчения промышленной автоматизации. Многие PLC, работающие сегодня, используют простой язык программирования, релейную логику. К счастью (или к несчастью – зависит от точки зрения), элементарная природа PLC делает их крайне уязвимыми.

Простота, с которой программируются PLC, - одна из причин того, что сообщество исследователей в области безопасности переместило свое внимание на то, где и как используются PLC. До сих пор внимание было направлено преимущественно на большие SCADA-системы и использование PLC в критичных инфраструктурах, применяемых на заводах, в системах водоснабжения, трубопроводах, энергосетях и так далее.

Наше исследование анализирует применения и уязвимости PLC, избежавшие пристального внимания из-за того, что большинство людей знает очень мало о PLC в исправительных учрежденияхiii . Понимание электронных, физических и компьютерных планов безопасности в исправительных учреждениях объяснит почему PLC внедрены во многих тюрьмах и прольет свет на их уязвимости.

Устройство PLC

Одна из причин использования PLC в исправительных учреждениях состоит в том, что они значительно уменьшают количество проводных соединений, которые нужно проложить между множеством пунктов. Большая тюрьма или ТКС (тюрьма краткосрочного заключения) должны управлять сотнями дверей и контролировать и интегрировать множество систем вроде интеркомов, систем видеонаблюдения, сигнализаций на замках и дверях, систем управления светом и другие. Эти системы громоздки и содержат многие тысячи или десятки тысяч точек и замыканий контактов, которые нужно отслеживать. Поскольку PLC консолидируют соединения (зависит от того, сколько входов/выходов имеет каждый PLC), они также могут уменьшить затраты на прокладку кабелей и установку кабель-каналов. Следовательно, исправительные учреждения идеально подходят для применения PLC.

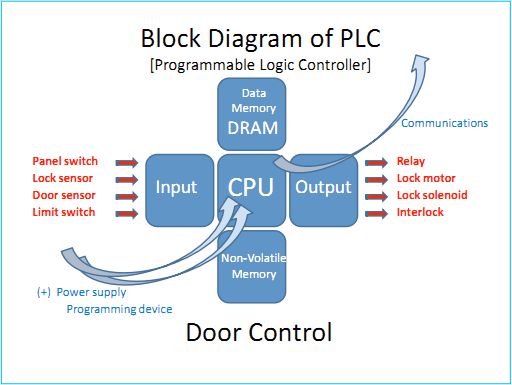

Как выглядит PLC? Рисунок 1 показывает типовые части PLC для управления дверью. Имейте в виду, электронная система безопасности тюрьмы имеет много составляющих, помимо контроллеров дверей. Например, интеркомы, системы управления освещением, водоснабжением, душами, системы видеонаблюдения и так далее. Доступ к любой ее части, например, удаленной переговорной станции, может дать доступ ко всем остальным.

Рисунок 1

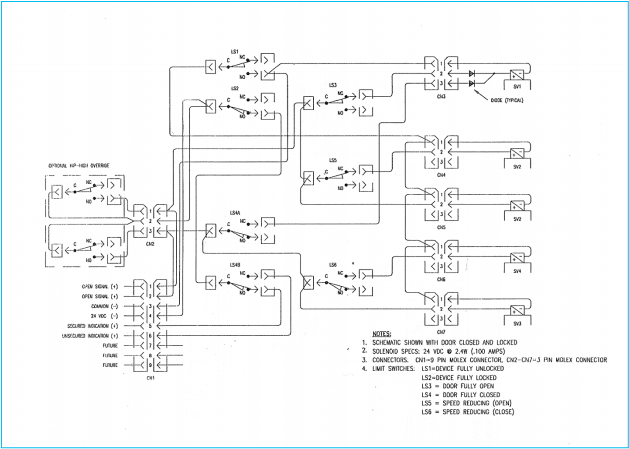

На рисунке ниже показана схема раздвижной пневматической тюремной двери. Рисунок иллюстрирует тот факт, что, в зависимости от сложности системы управления дверями, одна такая дверь может иметь до 34 точек контроля.

Рисунок 2

Вот несколько основных свойств PLC:

- Серийный порт - обычно 9-pin RS-232 или EIA-485;

- Как правило, используются следующие протоколы коммуникации: Modbus, BACnet или DF1.

- Наиболее распространенный (особенно в старых системах) язык программирования – «Релейная логика», который, в силу своей простоты, очень уязвим. Другие языки встречаются гораздо реже:

- FBD (function block diagram)

- SFC (sequential function chart)

- ST (structured text; viz. Pascal)

- IL (instruction list)

- BASIC

- C++

Существует от 40 до 50 производителей PLC. В исправительных учреждениях чаще всего используются PLC следующих производителей:

- Allen-Bradley

- GE Fanuc

- Hitachi

- Mitsubishi

- Panasonic

- Rockwell Automation

- Samsung

- Siemens

- Square-D

Устройство тюрем, исправительных домов и ТКС

В то время как многие тюрьмы и исправительные дома используют PLC, более мелкие исправительные учреждения вроде ТКС могут их не использовать. Тюрьмы и исправительные дома - исправительные учреждения, которые предназначены для отбывания сроков не менее года (в том числе пожизненных) и находятся в ведении федерального правительства или штатов. Большое число таких учреждений, около 160, управляются частными компаниями. Тюрьмы краткосрочного заключения, с другой стороны, предназначены для заключения на срок не более года и управляются городскими или окружными властями.

ТКС обычно гораздо меньше, чем тюрьмы, хотя существуют и очень большие ТКС. ТКС округа Ориндж (Калифорния), например, насчитывает более 2500 заключенных. Более того, прослеживалась тенденция создания региональных ТКС, которые обслуживают сразу несколько юрисдикций, и тоже могут быть весьма велики. Кто-то может считать, что ТКС следует исключить из данного анализа уязвимостей. Однако, ТКС – в том числе место, где люди держатся в ожидании судебного разбирательства. Это означает, что заключенный ТКС может оказаться как мелким вором, так и террористом.

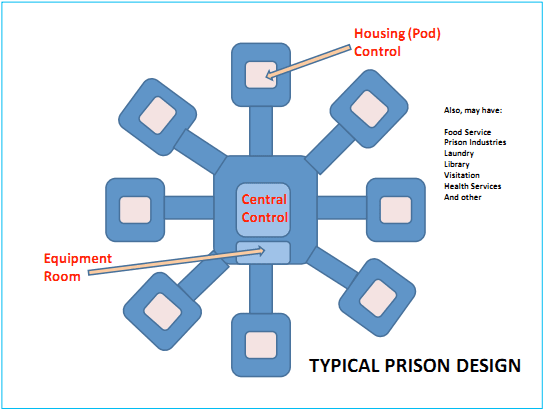

В США находятся около 117 федеральных исправительных учреждений, примерно 1700 тюрем и более чем 3000 ТКС. Только самые небольшие учреждения не используют PLC для контроля за дверями и управления их системами безопасности. В новых больших исправительных учреждениях прослеживается тенденция к звездообразной топологии (рисунок 3). Центральный котроллер в середине рисунка – это хаб, который является «мозгом» учреждения. Центральные котроллеры обычно имеют возможность контролировать все.

Рисунок 3

Повседневные операции, связанные с камерами, однако, управляются локальной управляющей станцией, иногда называемой «pod control». Подобным образом ворота периметра обычно управляются из находящейся поблизости управляющей станции. Тем не менее, поскольку большинство исправительных учреждений обычно имеют небольшой штат, управление жилыми зонами и даже воротами нередко переносится на центральный контроллер в периоды низкой активности, например в ночное время. Это создает уязвимость, которую можно эксплуатировать.

Эксплуатация уязвимостей тюремных систем: возможные сценарии

Давайте предположим, что кто-то запустил эксплоит в систему тюрьмы. Чем это чревато? Кроме очевидного сценария, в котором заключенный может сбежать, если двери и ворота открыты, целью может быть создание беспорядка для совершения убийства или проноса в тюрьму какого-нибудь предмета. К счастью, вероятность успеха невелика из-за обычно высокой концентрации патрульных, однако это возможно. Для сравнения, за последние 30 лет вертолеты использовались примерно 8 раз для побега из тюрьмы, из которых 6 раз были успешными в начальной стадии.

С другой стороны, кто-нибудь может помешать открыть двери в течение короткого времени. Этот сценарий обладает потрясающими подрывными возможностями, если злоумышленник понимает уникальный характер управления пожарными выходами в тюрьмах, а также технологию автоматически захлопывающихся дверей и того, что называется “remote latch holdback” (удаленная задержка защелки). Злоумышленник может устроить столпотворение, сильно повредив системы дверей или выключив системы связи, безопасности и видеонаблюдения.

Очень большая тюрьма, например, не может мгновенно и одновременно открыть или закрыть все двери. Скачок мощности был бы слишком велик и уничтожил бы электронику и возможно физически повредил бы компоненты дверей. Поэтому двери соединены каскадно, группа за группой. Если бы мы контролировали PLC, то смогли бы отменить программу каскадирования.

Сетевая безопасность и информационные технологиии в исправительных учреждениях

Таким образом, возникает вопрос, насколько возможно получить контроль над PLC? Кого бы из работников исправительных учреждений вы не спросили, ответ будет неизменным: это невозможно, поскольку отсутствуют внешние сетевые соединения. Но правда ли это?

Помещение, которое проверяла наша команда, на самом деле имело выход в Интернет из диспетчерской. В ходе проверки, охранник диспетчерской заходил на Gmail и заметил, что существуют проблемы с вирусами и червями от охранников, которые смотрят в сети видео и изображения. Кроме того, многие федеральные тюрьмы придерживаются принципа «безопасность путем сокрытия», а именно скрывают порт данных под ножками панели управления.

Не иметь выхода в Internet для обновлений не практично для автоматизированных систем управления (ICS). Существует несколько принципов, которые нужно принимать во внимание, когда ICS находятся на охраняемых помещениях. Термин CIA в некоторых случаях означает Кулинарный Институт Америки. Но касательно IT и ICS он означает Конфиденциальность, Целостность, Доступность (Confidentiality, Integrity and Availability). Защита ICS как обычного IT-центра не исправит упоминавшихся уязвимостей iv. Для IT системы критичны принципы CIA. При обмене информацией между IT-системами и пользователями порядок приоритетов таков: 1) Конфиденциальность обмена; 2) Целостность передаваемых данных; 3) Доступность данных и сети. Кроме того, IT-сети часто выключаются для регулярных проверочно-ремонтных работ. Это неприменимо для ICS-сетей.

ICS имеют другой порядок приоритетов: AICv. Доступность имеет наибольший приоритет, поскольку ICS не могут быть выключены для регулярных проверочно-ремонтных работ, если они находятся в непрерывном использовании. Выключение для обновления должно координироваться. Поскольку доступность имеет наибольшую важность, это создает другую проблему безопасности: ограничение использования систем предотвращения вторжений (IPS). Поскольку IPS могут снижать доступность, они используются нечасто. Во многих тюрьмах и ТКС под контролем PLC находятся не только двери, но и видеонаблюдение, системы сигнализации и средства связи. По этим причинам целостность и конфиденциальность имеют меньший приоритет.

В свою очередь, просто отрезать тюрьмы от Интернета – непрактичное решение для снижения рисков, связанных с PLC и управляющими компьютерами. Требование высокой доступности также важно из-за того, что исправительные учреждения должны обмениваться информацией с федеральной, областной и местной базами данных (например, базами данных криминального учета).

Другие необходимые коммуникации с внешним миром включают операции (вроде обеспечения питания), в которых взаимодействие с поставщиками и производителями осуществляется через интернет-соединение. Мы обнаружили несколько мест, где тюремные склады соединяются с сегментами сети, в которых находятся PLC. Некоторые исправительные учреждения также предоставляют доступ в Интернет своим заключенным. К счастью, они не подключены к системам слежения и управления. Однако они находятся в точке, в которой, хоть и трудно, но возможно эксплуатировать уязвимость.

Несанкционированный доступ к сетям

Машины для патрулирования периметра иногда имеют беспроводные подключения к системе обнаружения вторжений периметра учреждения и центральному контроллеру. Однако, бывали случаи, когда видео с патрульных машин передавалось в исправительное учреждение по стандарту 802.11g или 802.11n, а в результате отсутствия шифрования трафика, кто-нибудь, находящийся по соседству, загружал это видео на Youtube. Взломы патрульных машин также освещались в СМИ: некоторым людям удавалось перехватить видео патрульной службы, путем получения доступа к видеорегистратору машиныvi.

Что касается безопасности сетей в исправительных учреждениях, доступ к тюремной сети необходим патрульным машинам для загрузки данных, но изолирование сетей, используемых патрульной полицией от сетей, используемых заключенными, является критичным. Приведем пример исправительного учреждения строгого режима, где заключенные имеют доступ к компьютерам из своих камер. Одна новостная статья утверждает, что система этой тюрьмы хорошо защищена и весьма безопаснаvii. Однако в следующей статье, выпущенной в тот же день, говорится, что тюрьма запустила "эффективную программу", в рамках которой исправляются уязвимости, найденные заключенными (они нашли, например, переполнение буфера)viii. Из данной информации нельзя сказать, уязвимы ли эти системы в целом, однако видно, что они используют ПО с известными уязвимостями. Также неизвестно, возможно ли было соединяться с теми же системами торьмы, к которым подключены PLC. Но если это возможно и система не была должным образом пропатчена, открываются некоторые векторы атакix.

Согласно исследованию уязвимостей PLC и SCADA, которое было опубликовано после обнаружения Stuxnet, существует несколько уязвимостей конструкции исправительных учреждений, которые следует оценивать в связке с возможностью подключения к проводной сети и Internet, как изнутри, так и снаружи учреждений.

Векторы атак

Хотя данное исследование начиналось с чисто теоретического анализа кода Stuxnet, некоторые векторы атак, используемые Stuxnet, похожи на то, что мы создали в нашей «лаборатории». Обращаясь к загруженным библиотекам ПО для управления, отслеживания состояния и программирования PLC, нам, кажется, удалось найти вектор атаки, не зависящий от производителя. Скомпрометировав PLC однажды, возможно управлять физическим состоянием всего, что с ним соединено (например, состояния дверных замков), а также подавлять любые оповещения и аварийные сигналы, приходящие или исходящие от PLC. Пример такого оповещения: «дверь открыта».

Создать эксплоит для PLC с заданными свойствами несложно, благодаря простоте их программирования с помощью упрощенных языков вроде упоминавшейся релейной логики. Например, любой из членов нашей исследовательской команды мог создать эксплоит для PLC всего за несколько часов. Хотя мы создавали эксплоиты для исследовательских целей, существует много эксплоитов, находящихся в открытом доступе в сети, например на exploit-db.com.

Существует множество векторов атак, которые могут привести к компрометации PLC. Если машина для контроля, отслеживания или программирования PLC неправильно используется персоналом и соединена с Internet, можно применить обычные векторы атак на стороне клиента. Когда машина соединена с Internet, она также становится объектом традиционных атак вроде "человек посередине", эксплоитов сетевых атак и принудительных обновлений, возможно через поддельные SSL-сертификатами (как в случае со Stuxnet).

Stuxnet показал, что физический доступ к объекту представляет не меньший риск, чем удаленные атаки. Полагают, что Stuxnet попал на компьютеры иранского ядерного объекта через инфицированный USB-носитель. Более того, в ходе анализа обстановки в исправительных учреждениях мы выяснили, что то же самое можно сделать через социальную инженерию или любой другой метод, который даст злоумышленнику физический доступ. Заметим, что во время осмотра диспетчерской, мы были приглашены последовать за IT-техниками по ремонту в аппаратную, где они работали в одиночку.

Лаборатория и затраты на исследование

Стоимость проведенного нами исследования составила приблизительно 2500$. Исследование было выполнено в подвальной мастерской. Следует отметить, что стоимость включает приобретение как железа, так и легальных лицензий для ПО. Если кто-нибудь будет тратиться только на железо, то стоимость упадет примерно до 500$. Относительно низкие затраты, вовлеченные в это исследование, показывают, что не требуется ни большая лаборатория, ни постоянная угроза повышенной сложности.

Рекомендации

Наши рекомендации по улучшению безопасности в местах использования PLC и SCADA, в которых США хранит основные активы (банки, правительственные исследовательские учреждения и т. д.) или в которых содержатся источники наиболее серьезных угроз (например, исправительные учреждения), включают комбинацию переоценки физического плана и электронной безопасности, сетевой безопасности и лучшее соблюдение правил использования компьютеров в данных учреждениях.

Вот наши рекомендации исправительным учреждениям:

- Произвести переоценку устройства тюрьмы: много современных тюрем/ТКС были спроектированы за 10 лет до того как стали известны рассмотренные векторы атак

- Улучшить связь и взаимодействие между физической и информационной безопасностью

- Обновить и привести в исполнение процедуры и правила, касающиеся допустимого использования компьютеров учреждения

- Ставить патчи для ПО PLC и управляющего компьютера

- Когда PLC используется в охраняемых зонах, использовать усиленные процедуры безопасности

- Правильная сегментация сети

- Использовать устройства по их назначению

- Ограничить доступ к физической среде

Заключение

Логическое заключение по данному исследованию состоит в том, что наши находки относятся к уязвимостям PLC и SCADA не только в исправительных учреждениях, но и в любых высоко-охраняемых местах, в которых используется данная технология. Примерами таких мест являются фабрики, транспортные системы и практически любые другие, где используется подобное мультиплексирование.

Мы настоятельно рекомендуем, чтобы в местах изоляции наиболее опасных угроз государства больше внимания было отдано контролю доступа, безопасности/сегментации сети и правилам поведения персонала. И, как было в случае со Stuxnet, строгое соблюдение процедур эксплуатации серьезно уменьшит вероятность заражения PLC и управляющих компьютеров изнутри или снаружи охраняемого учреждения.

i Gross, M. (2011, April). A Declaration of Cyber-War | Culture | Vanity Fair. Retrieved July 22, 2011, from http://www.vanityfair.com/culture/features/2011/04/stuxnet-201104

ii Gilbert, D. (2011, July 14). Hackers Targeting Critical Infrastructure. Security Technology Executive. Retrieved July 22, 2011, from http://www.securityinfowatch.com/Features/hackers-targeting-critical-infrastructure

iii Deshmukh, A. (2011, June 27). ID37: SIMATIC S7 300 is Used to Automate the Operations of a Jail. Navigating the World of Automation, Siemens Automation Conference: June 27-30, 2011. Retrieved July 22, 2011, from http://www.industry.usa.siemens.com/topics/us/en/summit/Documents/Siemens_AutomationSummit_BreakoutSessions.pdf

iv Robert Anderson, Trond Bjornard, Mark Schanfein, and Paul Moskowitz. (n.d.). INDUSTRIAL CONTROL SYSTEM CYBER SECURITY: QUESTIONS AND ANSWERS RELEVANT TO NUCLEAR FACILITIES, SAFEGUARDS AND SECURITY. Idaho National Laboratory.

v Ibid.

vi Dan Goodin. (2011, May 3). Hacker pwns police cruiser and lives to tell tale • The Register. Retrieved July 28, 2011, from http://www.theregister.co.uk/2011/05/03/cop_car_hacking/

vii William Jackson. (2011, May 25). Maximum security prisoners play red team in hardening Colorado prison’s network -- Government Computer News . Retrieved July 28, 2011, from http://gcn.com/articles/2011/05/30/colorado-prison-sidebar.aspx

viii William Jackson. (2011, May 25). Colorado uses IP to provide secure services to prison inmates -- Government Computer News . Retrieved July 28, 2011, from http://gcn.com/Articles/2011/05/30/Colorado-Prison-Internet.aspx?Page=3

ix Exploits Database by Offensive Security. (n. d.). . Retrieved July 28, 2011, from http://www.exploit-db.com/search/?action=search&filter_page=1&filter_description=citrix&filter_exploit_text=&filter_author=&filter_platform=0&filter_type=0&filter_lang_id=0&filter_port=&filter_osvdb=&filter_cve=