Экспертиза web-браузеров, часть 1

Электронные улики часто решали исход громких гражданских дел и уголовных расследований, начиная с кражи интеллектуальной собственности и заканчивая неправильным поведением сотрудников компаний с последующим их увольнением. Часто компрометирующую информацию находят в истории web-браузера в виде полученных и отправленных электронных сообщений, посещенных сайтов и предпринятых поисках в поисковых механизмах. Эта статья в двух частях представит вам методы и инструменты, используемые компьютерными судебными экспертами для обнаружения подобных улик, через выдуманное расследование, близкое по содержанию к настоящим жизненным ситуациям.

Введение

Электронные улики часто решали исход громких гражданских дел и уголовных расследований, начиная с кражи интеллектуальной собственности и заканчивая неправильным поведением сотрудников компаний с последующим их увольнением. Часто компрометирующую информацию находят в истории web-браузера в виде полученных и отправленных электронных сообщений, посещенных сайтов и предпринятых поисках в поисковых механизмах. Эта статья в двух частях представит вам методы и инструменты, используемые компьютерными судебными экспертами для обнаружения подобных улик, через выдуманное расследование, близкое по содержанию к настоящим жизненным ситуациям.

Во время чтения этой статьи вы можете следить за расследованием и анализировать данные по делу. Чтобы активно участвовать в расследовании, вам требуется скачать соответствующие данные о сетевой активности из архивов SecurityFocus [data].

Данные по делу

В 20:25, 18 марта 2005 года старший сотрудник престижной юридической фирмы закончил черновой вариант контракта о купле-продаже собственности для своего клиента, но не смог загрузить документ на центральный сервер фирмы, работающий на базе Docustodian, Inc. Его попытки загрузить файл сопровождались сообщением об ошибке: «Вы достигли лимита на загрузку. Пожалуйста, обратитесь к вашему системному администратору». Старший сотрудник выполнил это требование, позвонив Джо Чмо (Joe Schmo), IT-администратору фирмы. Однако автоответчик Джо сообщил, что он находится в отпуске с 7 по 21 марта, 2005 года.

Это не было единичным случаем. Внутренняя ревизия показала, что более 500 Гб MP3-музыки, пиратского программного обеспечения и недавно вышедших фильмов хранились на сервере под профилем Джо Чмо. После обнаружения факта потенциального вторжения, юридическая фирма сделала заключение, что расследование не входит в компетенцию их IT-отдела, и обратились к профессионалам одной security-фирмы.

Расследование

Во время большинства расследований анализ истории активности пользователя в сети часто дает некоторые зацепки. В этом расследовании мы начнем анализ с восстановления Интернет активности системного администратора Джо Чмо, чтобы развеять или подтвердить наши подозрения. В нашем расследовании мы будем использовать набор коммерческих и открытых инструментов для анализа данных этого инцидента. Мы посмотрим на их возможности, разберемся в их использовании и в информации, которую они нам предоставляют.

Форматы файлов активности в Интернете

Два доминирующих web-браузера, с которыми мы сталкиваемся в расследованиях, являются Microsoft’s Internet Explorer (IE) и семейство Firefox/Mozilla/Netscape. Все эти браузеры сохраняют историю активности пользователя в сети в своих уникальных форматах. Мы выделим форматы файлов и их пути для IE и Firefox/Mozilla/Netscape, чтобы увеличить шансы зацепок.

Microsoft’s Internet Explorer

IE по умолчанию установлен на новых машинах с ОС Windows и используется большинством частных и корпоративных обладателей компьютеров. IE хранит историю активности каждого пользователя под их собственным профилем. Т.к. Джо пользовался системой Microsoft Windows версии выше Windows 2000, его активность находится в следующей директории:

C:\Documents and Settings\jschmo\Local Settings\Temporary Internet Files\Content.IE5\

Вышеуказанная директория хранит кэшируемые страницы и изображения, которые Джо просматривал. В директории Content.IE5 существуют дополнительные поддиректории со случайными именами, содержащие кэшируемые данные, которые просматривал Джо. IE хранит эти данные для того, чтобы Джо не загружал их при повторном посещении.

Следует отметить, что есть еще две дополнительные директории, представляющие для нас интерес. Первая содержит активность пользователя без кэшированного web-контента:

C:\Documents and Settings\jschmo\Local Settings\History\History.IE5\

Под этой директорией существуют дополнительные поддиректории, указывающие дни, в которые IE сохранял информацию. Последняя директория содержит файлы cookie для IE:

C:\Documents and Settings\jschmo\Cookies\

Эксперт обычно просмотрит все три места в поисках данных об активности пользователя в сети. Отметим, что пользователь по некоторым причинам может умышленно очистить эти директории. Также, определенный вид программного обеспечения устанавливается на компьютере для периодического удаления файлов, находящихся в этих директориях. Но это не значит, что информация перестает быть доступной. Во второй части нашей статьи мы обсудим, что следует делать, чтобы найти эти файлы. Пока будем считать, что данные существуют. Если мы зайдем в любую из вышеперечисленных директорий, то найдем файл Index.dat. Этот файл содержит историю активности в Интернете для каждого раздела. В директории с кэшированными web-страницами этот файл более насыщен информацией, чем в других разделах, хотя внутренняя файловая структура у них одинаковая. Чтобы реконструировать посещенную страницу, операционная система должна найти соответствующую локальную web-страницу и адрес страницы в Интернете. Их взаимосвязь как раз и описана в файле Index.dat. Мы восстановим историю путешествий Джо в Интернете, используя подобную методику. Директория Content.IE5 будет наиболее полезной для нас при восстановлении, потому что мы сможем просмотреть те же страницы, что и Джо, через их кэшированные копии.

Файл Index.dat сохраняется в двоичном формате, официально известном только Microsoft’у. Однако, следующий документ описывает некоторые внутренние структуры данных, которые помогут вам восстановить файл вручную.

Семейство Firefox/Mozilla/Netscape

Firefox/Mozilla/Netscape и подобные им браузеры также сохраняют активность пользователя в Интернете схожим с IE способом. Они сохраняют историю в файле history.dat. Главное отличие файлов history.dat и index.dat в том, что history.dat сохраняется в ASCII-формате, а не в двоичном. Это облегчает просмотр файла в отличие от файла IE. Вторым существенным отличием является то, что history.dat не связывает кэшированные страницы с их адресами в Интернете. Поэтому мы не можем сразу узнать, какие страницы посетил Джо, в отличие от IE.

Файлы Firefox расположены в следующей директории:

\Documents and Settings\

Файлы Mozilla/Netscape находятся тут:

\Documents and Settings\

Процесс ручного восстановления активности пользователя может показаться нудным. К счастью, уже существуют несколько инструментов, как коммерческих так и бесплатных, значительно ускоряющих этот процесс. Пожалуйста, посмотрите файлы, которые вы скачали в введении к этой статье, и используйте инструменты, которые здесь упоминаются, для анализа данных.

Анализ информации – инструменты с открытым исходным кодом

Pasco

Pasco – консольное приложение, работающее на Unix и Windows системах, способное восстановить структуру файлов Index.dat. Pasco принимает файл, восстанавливает данные и выводит обработанный текст в файл. Его формат удобен для последующего импорта в электронные таблицы, типа Microsoft Excel. Рис. 1 показывает Pasco за работой:

Pasco показывает, что IE сохраняет следующие поля с web-сайта в Index.dat:

- Тип записи – Pasco отмечает посещение либо как адрес, введенный в браузере, либо как перенаправление с другого сайта.

- Адрес (URL) – название посещенного сайта.

- Время изменения – последнее время изменения содержания страницы.

- Время доступа – момент времени, когда пользователь просмотрел страницу.

- Имя файла – локальный файл, содержащий копию посещенного адреса.

- Директория – локальная директория, содержащая вышеописанный файл.

- HTTP-заголовки – HTTP-заголовки, полученные пользователем при просмотре страницы.

Для каждой строки в таблице вы можете найти и открыть файл из соответствующих полей «Имя файла» и «Директория», чтобы воссоздать увиденное Джо на web-странице в определенное время.

Хотя Pasco успешно справляется с файлами истории активности IE, он не может восстановить информацию из файлов других браузеров, таких как Firefox/Mozilla/Netscape. Вывод работы Pasco можно найти в архиве SecurityFocus [report].

Web Historian

Бесплатный инструмент от Red Cliff Web Historian способен просматривать структуру директорий на наличие файлов истории активности для следующих браузеров:

- Internet Explorer

- Mozilla

- Firefox

- Netscape

- Opera

- Safari (Apple OS X)

Это значит, что следователю не нужно запоминать пути к файлам истории для каждого браузера. Web Historian также способен выводить информации в следующих форматах:

- Таблица Excel

- HTML

- Разграниченный текстовый файл

На Рис. 2 показана работа Web Historian:

Анализ истории активности

Имея полученную информацию о действиях Джо в Интернете, можно начать рассматривать посещенные им web-страницы. Во время этого анализа мы будем рассматривать только информацию, относящуюся к расследованию, т.к. во время путешествий по Интернету просматривается много несущественной информации, замедляющей работу эксперта. На Рис. 3 показана информация, полученная после работы Web Historian:

Рис. 3: Вывод работы Web Historian

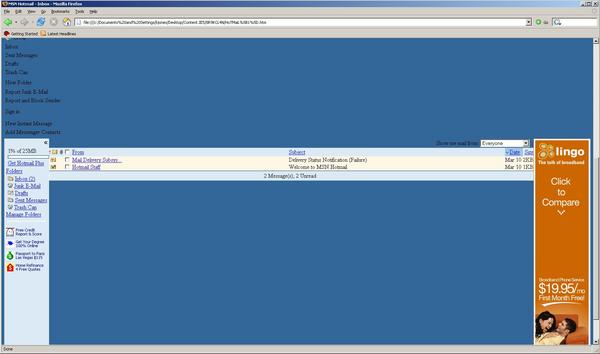

В вышеуказанном выводе мы видим, что Джо посещал Hotmail.com. Web Historian показывает, что в результате посещения Hotmail был создан файл 8R9KCL4N\HoTMaiL[1].htm. Если мы откроем этот кэшированный файл, то увидим следующую страницу (Рис. 4):

Рис. 4: Web Historian восстанавливает посещение сайта Hotmail.com

В верхней части страницы видно, что учетная запись Джо – JoeSchmo1980@hotmail.com. Также видно, что во время его посещения у него не было никаких интересных писем в почтовом ящике.

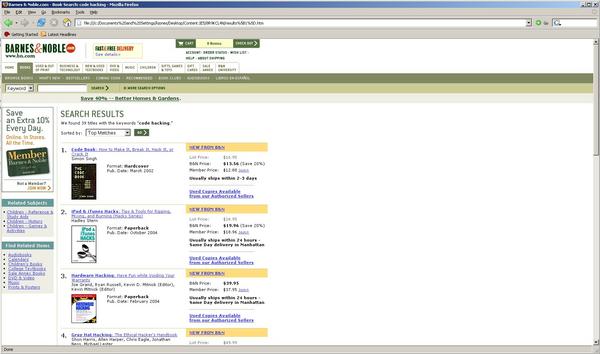

Рис. 5: Джо посещает Barnes&Noble.

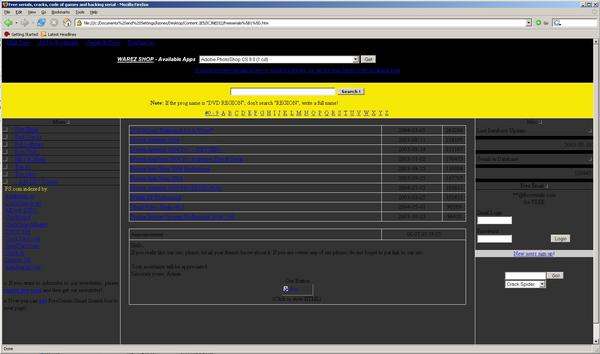

На Рис. 5 видно, что Джо посещал Barnes&Noble. Кажется, что он заинтересован в книгах по взлому. Есть еще несколько подтверждений тому, что Джо искал подобную информацию по взлому web-сайтов. На Рис. 6 и 7 видно, как Джо посещал страницы, содержащие материалы по несанкционированному доступу. Также можно заметить, что Джо ищет способы взлома Docustodian, программы, обслуживающей центральный сервер фирмы.

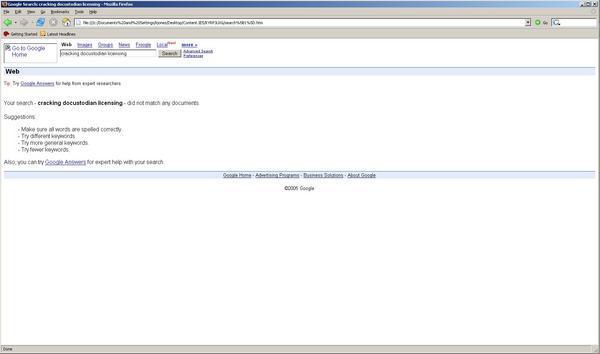

Рис. 6: Джо ищет серийные номера.

Из всего показанного выше можно сделать вывод, что Джо, или кто-то, использующий его учетную запись, ищет способы обхода лицензионной политики Docustodian. Однако среднее время посещения большинства страниц примерно 17:50, а дата - 10 марта, 2005 г. Важно помнить, что Джо был в отпуске с 7 по 21 марта. Вряд ли Джо посещал эти сайты, загорая на пляже во Флориде. Требуется более тщательный анализ компьютера Джо, чтобы точно узнать, каким образом был получен доступ к этим сайтам.

Вы можете скачать вывод работы Web Historian, как было сказано ранее.

Анализ информации – коммерческие инструменты

Есть несколько платных инструментов, с помощью которых мы проанализируем активность Джо в Интернете так же, как мы это делали с помощью бесплатных. Хотя мы уже исследовали интересующие нас действия Джо, мы рассмотрим некоторые отличия в работе, а также другие сайты, которые посетила учетная запись Джо.

IE History

IE History был одним из первых инструментов восстановления событий в Интернете, распространяемых на коммерческой основе. IE History – это приложение Windows, читающее несколько форматов файлов истории активности, включая IE и Firefox/Mozilla/Netscape. IE History занимает мало места и легко выводит информацию об активности пользователя в Интернете в таблицы и разграниченные текстовые файлы.

Работа IE History показана на Рис. 8:

Рис. 8: Использование IE History.

После того, как IE History разберет файл Index.dat, он предоставляет набор функций, облегчающих анализ информации. Например, в показанном на Рис. 9 случае активности можно кликнуть правой кнопкой мыши и выбрать «Go to URL», чтобы быстро открыть браузер и посетить сайт, где был Джо. Следует отметить, что IE History не связывает посещенные адреса с соответствующими кэшированными файлами. Так что при посещении страницы через «Go to URL» вы будете видеть ее настоящую версию, т.е. вы можете посетить страницу, отличную от той, которую посетил Джо.

Рис. 9: Результат работы IE History.

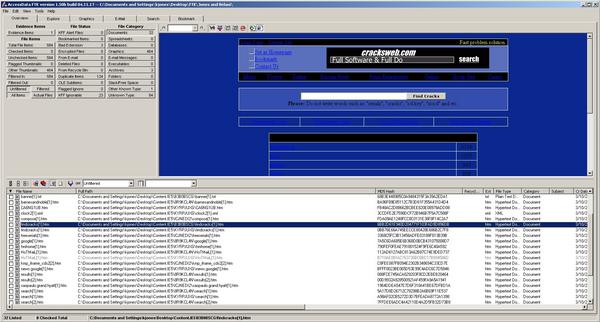

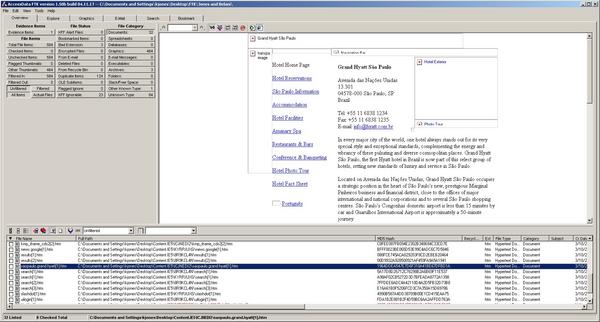

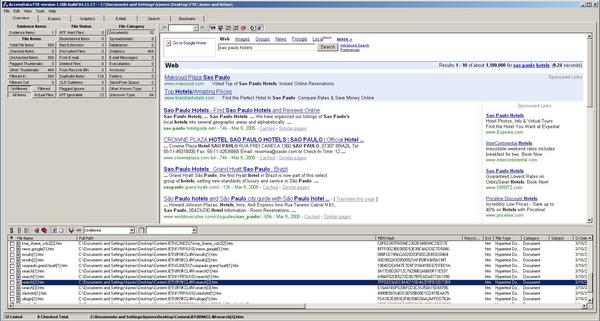

Forensic Tool Kit (FTK)

FTK не уступает по функциональности перечисленным выше инструментам. Среди всех коммерческих продуктов он получает наивысшие рекомендации, взять хотя бы простоту использования. С помощью FTK вы можете просматривать кэшированные страницы в интерфейсе, подобном браузеру. Рис. 10, например, показывает один из сайтов по взлому, который посетил Джо:

Рис. 11 и 12 сообщают нам, что Джо интересовался отелями в Sao Paulo. Так как нам известно, что в данный момент Джо находился во Флориде со своей семьей, очень маловероятно, что он был виновником инцидента.

Рис. 11: Учетная запись Джо планирует отдых.

Рис. 12: Учетная запись Джо ищет себе отель.

FTK сравнительно лучше восстанавливает и отображает посещенные страницы. Единственным недостатком FTK является восстановление файла Index.dat. FTK восстанавливает его в неудобном для пользования формате. Каждый случай активности представлен в виде отдельной таблицы, причем информацию нельзя выделять, что делает невозможным экспорт данных.

Заключение первой части

В заключение мы можем предположить, что Джо не являлся пользователем учетной записи, когда происходила несанкционированная деятельность на сервере фирмы. Это исходит от того, что большая часть деятельности проходила во время его нахождения в отпуске. Однако поиски информации по взлому и методов обхода лицензионной политики свидетельствуют о неправомерном доступе к серверу постороннего. Кто это мог быть? Кто имел доступ к компьютеру Джо, пока он был в отпуске? В следующей части статьи мы постараемся решить задачу, тщательно обследовав жесткий диск Джо, а также активность браузеров, установленных на других системах.