Активные атаки на WEP: Полное руководство по тестированию беспроводной безопасности WiFi

В первой части мы рассмотрели последнее поколение утилит для пассивной атаки на WEP, использующих статистические методы или лобовой перебор для восстановления ключа из перехваченного трафика беспроводной точки доступа. В этой, второй и заключительной части статьи, мы познакомимся с утилитами, использующими особенности протокола 802.11 для атак на WEP сети.

Автор: Майкл Оссман | Перевод: Владимир Куксенок

Современный контекст безопасности

Важно: Данная статья представляет историческую ценность для понимания эволюции беспроводной безопасности. WEP протокол считается устаревшим и крайне уязвимым. Современные WiFi сети должны использовать WPA3 или минимум WPA2 с надежным паролем.

Введение в активные атаки на WEP

В первой части нашего руководства мы детально рассмотрели пассивные методы атак на WEP-шифрование, включая статистические методы и атаки грубой силы для восстановления ключей из перехваченного беспроводного трафика. В этой второй и заключительной части мы углубимся в изучение активных атак, использующих особенности протокола 802.11 для компрометации WEP-защищенных сетей.

Важное предупреждение о безопасности

Все описанные методы атак предназначены исключительно для образовательных целей и легального тестирования на проникновение собственных или разрешенных к тестированию сетей. Использование данных техник против чужих сетей без явного письменного разрешения является незаконным и может повлечь серьезные правовые последствия.

Технические требования для проведения атак

Все описанные методы активных атак требуют возможности передачи произвольных пакетов в беспроводную сеть. Несмотря на большое разнообразие способов инъекции пакетов, большинство из них либо требуют Linux, либо не поддерживаются современными системами, либо используют модифицированные версии драйверов с проблемами совместимости и доступности.

Рекомендуемое оборудование:

- Беспроводная карта: PCMCIA на чипсете Prism2 (например, Senao 2511-CD-PLUS)

- Операционная система: Linux-дистрибутив с поддержкой инъекции пакетов

- Live CD: Auditor Security Collection для упрощения настройки

- Дополнительно: Вторая беспроводная карта для некоторых атак

К счастью, Auditor Security Collection Live CD-ROM значительно упрощает процесс, поскольку включает готовые к использованию драйверы для большинства утилит активных атак.

Риски для стабильности сети

Внимание: Будьте готовы к возможным сбоям в работе целевой сети как результату активных атак. Использование описанных утилит может иметь непредсказуемые последствия в различных сетевых конфигурациях. Во время тестирования некоторые системы требовали полной перезагрузки для восстановления работоспособности после интенсивной бомбардировки пакетами.

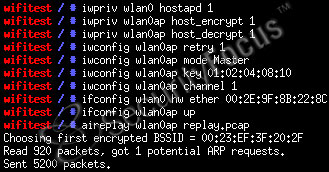

Быстрая генерация трафика с помощью aireplay

Анализ беспроводного трафика: основы разведки

Если вы когда-либо занимались сбором пакетов беспроводной сети (если читаете эту статью, то скорее всего занимались), то наверняка заметили, что MAC-адреса источника и получателя остаются видимыми для каждого пакета, даже при WEP-шифровании. Эта особенность позволяет однозначно идентифицировать хосты беспроводной сети, аналогично проводным LAN.

Если вы никогда не анализировали беспроводной трафик, настоятельно рекомендую попробовать. Найдите рабочую сеть, запустите Wireshark (ранее Ethereal) и попытайтесь ответить на максимальное количество следующих вопросов:

Контрольные вопросы для анализа WiFi трафика:

- Сколько точек доступа имеют одинаковые ESSID?

- Это обычная машина или маршрутизатор?

- Используется ли EAP? Если да, какого типа?

- Система открыта или используется аутентификация по ключам?

- Какой MAC-адрес у главного узла?

- Кто владелец NIC беспроводных хостов?

- Кто владелец NIC хостов, использующих проводные способы доступа в сеть?

- Кто производитель точки доступа?

- Можете ли вы обнаружить обмен данными с DNS-сервером?

- Можете ли вы обнаружить три этапа установления TCP-соединения?

- Можете ли вы обнаружить HTTP-соединения?

- Какие хосты передают/получают большинство пакетов?

- Какой трафик генерируется периодически (например, соединения по протоколу POP3 каждые 5 минут)?

- Можете ли вы обнаружить ARP-трафик? (подсказка: frame.pkt_len==68 и wlan.da==ff:ff:ff:ff:ff:ff)

Принципы работы aireplay

Ни одна беспроводная сеть, использующая WEP, не защищена от активной атаки. С помощью соответствующих утилит вы можете перехватить любой пакет и повторно передать его в сеть. Пакет будет правильно зашифрован, даже если вы понятия не имеете о его содержимом.

Проанализировав трафик, вы можете сделать достаточно точное предположение о содержимом пакета. Например, можно выбрать что-то похожее на ARP-запрос, надеясь, что это вызовет ответ другого хоста в сети. Если так и произойдет, вы можете повторить эти действия сотни или тысячи раз в секунду, заставляя хост генерировать огромное количество ответов, зашифрованных одним и тем же ключом, но с различными инициализационными векторами (IV).

Описанный метод точно соответствует методу, используемому в aireplay — утилите, входящей в состав пакета aircrack.

Как мы установили в первой части статьи, aircrack и WepLab требуют несколько сотен тысяч пакетов для успешного взлома WEP-ключей. С помощью aireplay вы можете генерировать такое количество пакетов каждые несколько минут.

Важный вывод: Те, кто утверждают, что смена ключа каждые 10 минут делает WEP невзламываемым, глубоко ошибаются. Использование новых ключей для каждой сессии или пользователя также не имеет шансов против этой атаки. Защита WEP в очередной раз терпит крах.

Практические аспекты использования aireplay

Auditor Security Collection Live CD-ROM делает использование aireplay относительно простым, поскольку имеет в своем составе версию драйвера hostap с специальными патчами для aircrack. Однако вам понадобятся две wireless карты с расстоянием между их антеннами не менее нескольких дюймов.

Возможно, проще будет использовать два ноутбука:

- Один с картой Prism2 для повторной отправки перехваченных пакетов

- Другой для сбора всего генерируемого трафика

Будьте готовы потратить некоторое время на поиск подходящего пакета. Вы можете сохранить выбранные пакеты с помощью Wireshark и передать их утилите aireplay для последующей обработки.

Альтернативные инструменты

Другая утилита, реализующая подобную атаку, уже давно присутствует в мире BSD. Утилита reinj, входящая в состав OpenBSD Wnet, осуществляет ту же атаку, что и aireplay, но использует при этом только одну карту Prism2 (последняя бета-версия aireplay также имеет такую возможность).

Независимо от того, что вы используете для генерации трафика, для взлома WEP-ключа рекомендуется использовать WepLab или aircrack.

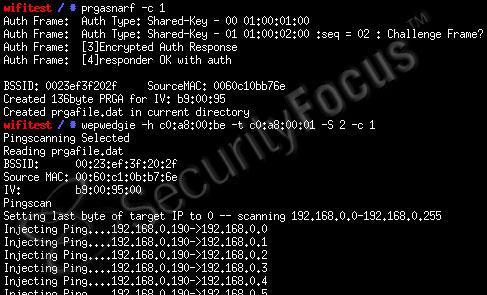

Инъекция зашифрованных пакетов через WEPWedgie

Большинство современных утилит для атаки на WEP сосредоточены на взломе WEP-ключа, но существуют и другие уязвимости WEP, которые можно использовать для атаки. WEPWedgie — утилита, выпущенная в 2003 году Энтоном Рейджером (Anton Rager), позволяет атакующему создавать произвольные пакеты и отправлять их в беспроводную сеть без знания WEP-ключа.

Принцип работы WEPWedgie

Получатель принимает пакет, если отправитель использовал правильный ключ для шифрования пакета. WEPWedgie реализует это путем реконструкции ключевой последовательности (keystream), используемой для шифрования конкретного текста.

Знание некоторого открытого текста и результата его шифрования позволяет получить ключевую последовательность как результат операции XOR между соответствующими данными и инициализационным вектором (IV). Поскольку WEP позволяет повторно использовать одинаковые IV, WEPWedgie может использовать полученную ключевую последовательность для правильного шифрования и инъекции любого количества пакетов, содержание которых ограничено только длиной этой последовательности.

Получение ключевой последовательности

Существует множество способов получить шифротекст для известного открытого текста, но метод, используемый в prgasnarf из состава WEPWedgie, заключается в ожидании аутентификации по закрытому ключу.

Стандарт 802.11 предусматривает два типа аутентификации:

- Открытая аутентификация системы (open system authentication) — фактически отсутствие аутентификации

- Аутентификация по закрытому ключу (shared key authentication) — механизм, который можно охарактеризовать как наиболее небезопасный из когда-либо придуманных

Критическая уязвимость shared key authentication

При аутентификации по закрытому ключу точка доступа передает 128 байтов открытого текста, затем рабочая станция шифрует этот текст и передает шифротекст, используя тот же ключ и шифр, что используется WEP для шифрования последующего трафика.

Невероятно, но факт: эта ужасающая схема до сих пор рекомендуется некоторыми производителями как усиление защиты, хотя на практике этот способ хуже открытой аутентификации.

Практические атаки с использованием WEPWedgie

Как только ключевая последовательность была перехвачена (подсказка: используйте поддельную деаутентификацию), WEPWedgie позволяет осуществить несколько интересных атак с инъекцией пакетов:

- Ping-атака: Простейшая атака отправляет ping-пакеты на целевую машину

- Сканирование портов: Предоставляет метод сканирования портов целевых машин в беспроводной сети с использованием произвольного обратного адреса

- Удаленный сбор данных: Если целевая сеть имеет соединение с интернетом, можно использовать адрес подконтрольного хоста в удаленной сети и сохранить результаты сканирования на этом хосте

Технические требования для WEPWedgie

Для использования WEPWedgie вам понадобится:

- Операционная система: Linux с ядром 2.4

- Оборудование: Беспроводная карта Prism2

- Драйвер: AirJack от Abaddon

Ограничение: К сожалению, ядро 2.6, используемое на Auditor CD, не поддерживается AirJack, поэтому вам придется подготовить систему самостоятельно. Инструкции по работе с AirJack можно найти в руководстве "Wi-Fi Dog of War".

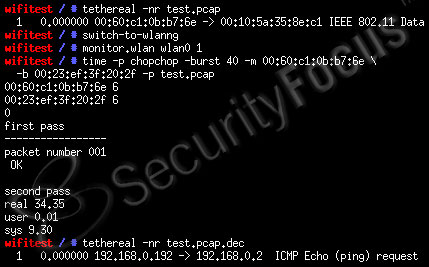

Расшифровка отдельных пакетов утилитой chopchop

KoreK — исследователь, подаривший нам улучшенные алгоритмы, используемые в aircrack и WepLab, — несколько месяцев назад представил на форумах NetStumbler революционную утилиту. Эта утилита, получившая название chopchop, позволяет атакующему расшифровывать индивидуальные пакеты без знания WEP-ключа.

Принцип работы chopchop

Утилита chopchop повторно отправляет зашифрованный пакет, за раз модифицируя один байт. Осуществляя мониторинг точки доступа для определения того, принимает ли она измененный пакет, chopchop способен определить исходное значение конкретного байта и перейти к следующему.

В течение нескольких секунд (и тысяч повторно отправленных пакетов) chopchop может расшифровать весь пакет. Не имеет значения:

- Какой использовался ключ шифрования

- Используется ли отдельный ключ для каждого пользователя

- Меняется ли ключ каждый час или минуту

Любой пакет может быть расшифрован!

Практическое использование chopchop

Чтобы увидеть chopchop в работе, вы можете воспользоваться Auditor CD и одной картой Prism2:

- Запустите скрипт

switch-to-wlanng, входящий в состав Auditor - Извлеките и снова вставьте беспроводную карту

- Драйвер linux-wlan-ng будет работать с поддержкой инъекции модифицированных пакетов от KoreK

Эта простота использования делает chopchop одним из самых опасных инструментов для WEP-защищенных сетей, поскольку он демонстрирует возможность чтения зашифрованного трафика в реальном времени.

Следующее поколение инструментов для атак на WEP

С момента появления chopchop задача получения правильной ключевой последовательности для инъекции зашифрованных пакетов стала тривиальной для всех WEP-защищенных сетей. Это открытие стимулировало разработку нового поколения более мощных и универсальных инструментов.

Разработки в области WEPWedgie

Джошуа Райт (Joshua Wright) в настоящее время работает над новой версией WEPWedgie, которая:

- Включает в себя chopchop-атаку

- Поддерживает новые версии драйверов

- Обеспечивает более стабильную работу с современным оборудованием

Эволюция aireplay

Новая версия aireplay от Кристофа Девайна (Christophe Devine), доступная в виде бета-версии, использует ту же методику для:

- Автоматической подделки всех ARP-запросов

- Более эффективной генерации трафика

- Улучшенной совместимости с различным оборудованием

Развитие драйверов беспроводных устройств

Различные исследователи работают над улучшением wireless-драйверов, включая:

- Расширение поддержки оборудования: Реализация инъекции пакетов для более широкого спектра аппаратных средств (уже есть поддержка Prism54)

- Абстракция инъекции: Проектирование универсального программного уровня для инъекции пакетов, независимого от конкретного оборудования

- Стандартизация API: Создание единых интерфейсов для различных инструментов тестирования безопасности

Прогноз развития: Ожидается, что в ближайшем будущем появятся еще более мощные инструменты, способные автоматизировать весь процесс атаки на WEP от обнаружения сети до получения ключа, делая эти атаки доступными даже для неопытных пользователей.

Заключение и рекомендации по безопасности

Некоторые производители до сих пор предлагают решения, имеющие все известные недостатки безопасности беспроводных сетей. Даже спустя продолжительное время после публикации исследований о критических уязвимостях WEP, на рынке появляются новые устройства с серьезными проблемами безопасности.

Реальные примеры проблем

Например, недавно было обнаружено новое устройство, сочетающее функции:

- Wi-Fi VoIP-телефонии

- Беспроводной точки доступа

Это устройство, предлагаемое крупным интернет-провайдером, не предоставляет никаких других возможностей шифрования, кроме WEP. Такие решения ставят под угрозу безопасность пользователей и демонстрируют недостаточное понимание производителями современных угроз.

Эволюция методов атак

Пока подобная ситуация будет продолжаться, сообщество информационной безопасности будет улучшать методы атак, которые сделают WEP еще хуже, чем просто бесполезным. Важно понимать, что большинство методов, используемых в современных утилитах для атаки на WEP, в теории были описаны четыре или даже больше лет назад.

Урок истории безопасности

Возможно, изучая историю WEP, люди усвоят важный урок о том, как теоретические уязвимости неизбежно становятся практическими угрозами. Игнорирование проблем безопасности на этапе проектирования приводит к катастрофическим последствиям в будущем.

Рекомендации для администраторов сетей

- Немедленный отказ от WEP: Прекратите использование WEP во всех продуктивных сетях

- Миграция на WPA2/WPA3: Используйте современные протоколы шифрования с надежными паролями

- Регулярное тестирование: Проводите пентесты с помощью описанных утилит для оценки реальной защищенности

- Обучение персонала: Обеспечьте понимание угроз беспроводной безопасности всеми сотрудниками

- Мониторинг сети: Внедрите системы обнаружения подозрительной активности в беспроводном сегменте

Ценность инструментов тестирования

Пока проблема не решена на уровне индустрии, вы можете использовать утилиты для тестирования на проникновение для:

- Оценки реальной слабости защиты вашей сети

- Демонстрации руководству необходимости инвестиций в безопасность

- Убеждения заинтересованных сторон в необходимости немедленных изменений

- Обучения персонала основам беспроводной безопасности

Помните: Использование этих инструментов должно осуществляться только в рамках легального тестирования собственных или официально разрешенных к тестированию сетей.

Утилиты и ссылки

Основные инструменты:

- Auditor Security Collection

- http://remote-exploit.org/?page=auditor

Live CD-дистрибутив с предустановленными инструментами тестирования безопасности - Wireshark (ранее Ethereal)

- http://www.ethereal.com/

Мощный анализатор сетевого трафика с поддержкой беспроводных протоколов - Aircrack Suite

- http://www.cr0.net:8040/code/network/aircrack/

Комплексное решение для тестирования WEP/WPA, включает aireplay и aircrack - WepLab

- http://weplab.sourceforge.net/

Альтернативный инструмент для взлома WEP-ключей - WEPWedgie

- http://sourceforge.net/projects/wepwedgie/

Утилита для инъекции пакетов без знания WEP-ключа - AirJack

- http://sourceforge.net/projects/airjack/

Драйвер с поддержкой инъекции пакетов для карт Prism2 - chopchop

- http://www.netstumbler.org/showthread.php?t=12489

Инструмент для расшифровки отдельных WEP-пакетов

Дополнительные ресурсы:

- Linksys - Рекомендации по shared key authentication

- http://www.linksys.com/splash/wirelessnotes.asp

Пример неправильных рекомендаций производителя оборудования - Wi-Fi Dog of War Mini How-To

- http://www.geekspeed.net/~beetle/download/wifi_dog.html

Руководство по настройке и использованию AirJack

Отказ от ответственности: Все представленные инструменты предназначены исключительно для образовательных целей и легального тестирования безопасности. Авторы и переводчики не несут ответственности за неправомерное использование данной информации.