Эволюция файрволов. Глубокий анализ пакетов.

С развитием технологии глубокого анализа пакетов обеспечивается более надежная и динамичная защита сетей. Перемещение анализа данных пакетов в файрвол, предоставляет администраторам большую гибкость в настройке защиты их систем от атак и злонамеренного трафика. Такие файрволы не исключают необходимость в системах обнаружения вторжений, они просто объединяют в себе функции файрвола и IDS, которая должна стоять непосредственно за файрволом. Роль IDS в сети, как части концепции глубокой защиты, остается неизменной.

Файрволы предоставляют множество различных служб для обеспечения сетевой безопасности: трансляция сетевых адресов (NAT), виртуальные частные сети (VPN) и фильтрация трафика, не соответствующего политике безопасности сети. Существует множество видов файрволов: от простых фильтров пакетов для внешних шлюзов до прокси файрволов. На сегодняшний день, от файрвола требуется выполнение гораздо большего числа функций, чем несколько лет назад. Одним из последних нововведений в технологии файрволов является глубокий анализ пакетов (DPI). Глубокий анализ пакетов может рассматриваться как интеграция возможностей систем обнаружения вторжений (IDS), систем предотвращения вторжений (IPS) и традиционных возможностей файрволов. В традиционных сетях файрвол работает отдельно от системы обнаружения вторжений, расположенной за ним.

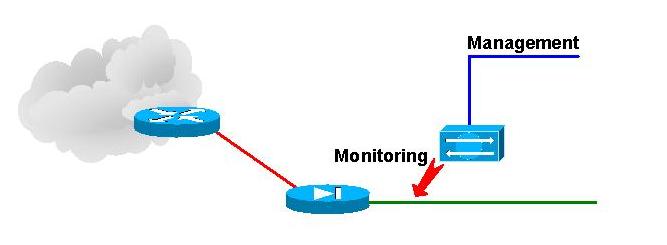

Одним из главных преимуществ традиционного подхода к развертыванию файрвола/IDS, является тот факт, что при выходе из строя одного из компонентов сеть не останется полностью беззащитной. IDS может быть также развернута внутри локальной сети для мониторинга внутреннего трафика. На рисунке 1 IDS анализирует трафик проходящий через файрвол (удовлетворяющий заданным правилам), и проверяет пакеты на наличие злонамеренного содержания.

При глубоком анализе пакетов, файрвол и IDS объединяются в файрвол, имеющий встроенные возможности IDS. Такой шаг позволяет избежать дополнительного сетевого оборудования, которое может выйти из строя, и увеличивает возможности файрвола. В этой статье мы рассмотрим один из вариантов файроволов – адаптивный файрвол, а также, каким образом глубокий анализ пакетов расширяет возможности файрволов.

Адаптивные файрволы – обзор

В первых файрволах было необходимо непосредственно задавать разрешаемый трафик. Примером простейшего файрвола может служить оригинальный файрвол Linux. Этот файрвол (управляемый ipwfadm или ipchains) требует, чтобы весь трафик, проходящий через него (независимо от направления) был определен. Этот файрвол не отслеживает различные сессии, которые могут существовать в нем в одно и то же время.

Все изменилось с появлением адаптивного анализа. Изобретенный Check Point Software Technologies во второй половине 1990 года адаптивный анализ быстро стал индустриальным стандартом. Адаптивное исследование позволяет анализировать пакеты как на сетевом уровне, так и на других уровнях (обычно транспортный уровень модели OSI, но файрвол может анализировать и более высокие уровни) с целью доступа ко всему содержимому пакета. Комбинируя информацию из различных уровней (транспортного, сеансового и сетевого) файрвол имеет больше информации об анализируемом протоколе. Этот также дает возможность создавать виртуальные сессии для отслеживания протоколов, не нуждающихся в установке соединения, используемых в приложения основанных на UDP и RPC.

Прокси-файрволы использовались довольно продолжительно время, но они не могли контролировать атаки, основанные на посылке опасных данных. В то же время, для их их использования большинству приложений требовалась дополнительная поддержка прокси-файрволов, и появлялись задержки, что также сокращало область их применения.

Современные потребности и возможности приложений требуют, чтобы файрволы имели более глубокое знание о работе приложения. Приложения, использующие XML и SOAP требуют от файрвола анализа данных со «скоростью провода». Кроме того, существуют приложения, которые могут изменять свои коммуникационные порты для обхода фильтрации исходящего трафика или которые устанавливают соединения с часто открытыми портами (такими как 80/TCP). Для обеспечения максимальной безопасности в сети активность таких приложений тоже должна отслеживаться. Для того чтобы удовлетворять этим требованиям, необходимо использовать технологию адаптивных файрволов.

Глубокий анализ пакетов

Глубокий анализ пакетов – это термин, используемый для описания возможностей файрвола или системы обнаружения вторжений (IDS) по анализу пакетов или потока трафика на предмет значения данных для конкретного приложения. Основой глубокого анализа пакетов является комбинация сигнатурного и эвристического анализа данных для выяснения воздействия, оказываемого коммуникационным потоком. Хотя концепция глубокого анализа пакетов проста для понимания, реализовать ее на практике не такая простая задача. Для этого используется совокупность техники анализа, основанного на сигнатурах и статистического или аномального анализа. Обе техники позаимствованы из технологий обнаружения вторжений. Для того чтобы идентифицировать трафик со скоростью, необходимой для обеспечения достаточной производительности, в существующие схемы файрволов должны быть добавлены новейшие специализированные интегральные схемы. Эти интегральные схемы, или сетевые процессоры (NPU), обеспечивают быстрое выделение содержимого пакетов и позволяют классифицировать данные. Файрволы с возможностью глубокого анализа пакетов должны контролировать не только состояние низлежащего сетевого соединения, но также состояние приложения, использующего этот коммуникационный канал.

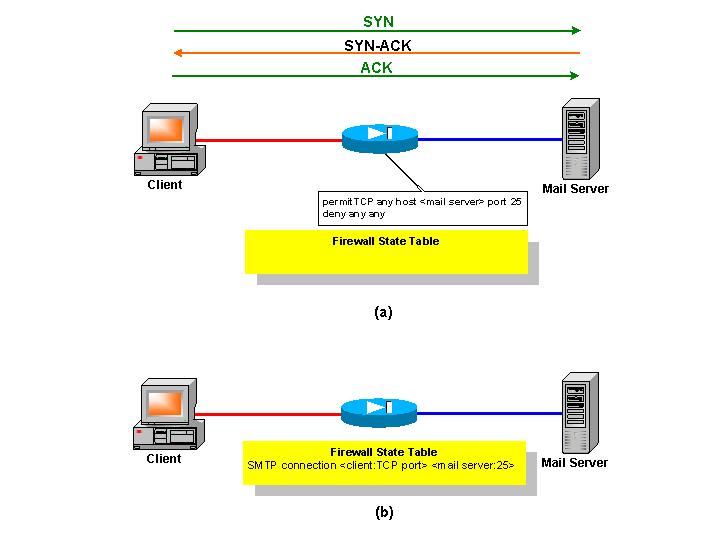

Например, возьмем SMTP соединение между почтовым клиентом и сервером, изображенное ниже на рисунке 2(а). Клиент открывает соединение, используя типичный процесс установки связи, состоящий из трех стадий. Файрвол разрешает установку соединения, потому что у него имеется набор правил, определяющий, что доступ к TCP порту 25 на хост, содержащий почтовый сервер, разрешен. На рисунке 2(b) соединение было введено в таблицу состояний файрвола.

Для большинства адаптивных файрволов установка соединения и его мониторинг до момента разрыва соединения является достаточным. Тем не менее, такие файрволы не просматривают стэк протоколов дальше для обнаружения событий, являющихся неприемлемыми для приложения. Файрвол, поддерживающий глубокий анализ пакетов, может просматривать SMTP протокол и анализировать его на предмет атак. Рассмотрим рисунок 3. На рисунке 3(а) клиент устанавливает SMTP соединение, выполняя определенные в RFC шаги, такие как посылка HELLO и ожидание ответа почтового сервера. После этого клиент может посылать серверу различные команды, например, послать письмо, указав SMTP команду MAIL FROM:. На рисунке 3(b) клиент пытается послать команду VRFY. Файрвол, отслеживающий соединение между клиентом и почтовым сервером, может сгенерировать сигнал тревоги или ответить на команду VRFY, запрещая ее. Клиент может также попытаться провести эксплойт переполнения адресного буфера (эта уязвимость описана в CERT CA-2003-12) для получения шелл доступа к серверу. Так как рассматриваемый файрвол поддерживает глубокий анализ пакетов, он способен идентифицировать попытку эксплойта и отказать в соединении. Файрвол может также отказать всем попыткам соединения от этого клиента.

Для глубокого анализа пакетов, файрвол должен включать в себя мощные средства обнаружения и предотвращения вторжений. Эти средства включают в себя антивирусный мониторинг в реальном времени со «скоростью провода». Кроме того, файрвол должен уметь производить синтаксический разбор XML трафика, а также динамически подменять службы интернет-пейджеров, таких как AIM, Yahoo IM и MSN IM. Файрвол также должен иметь возможность анализировать и фильтровать SSL трафик со «скоростью провода», что требует от файрвола умения расшифровывать SSL сессию, а потом восстанавливать ее после анализа пакетов.

Нужда в этой технологии и в файрволах с перечисленными возможностями появилась из-за основанных на посылке данных атак, таких как Code Red, NIMDA и более поздний червь SQL Slammer. Технологии IDS, используемые на данный момент, могут обнаруживать такие атаки, но имеют слабые возможности по их предотвращению. Каждый из этих червей заразил большое количество систем в течение относительно небольшого промежутка времени. Мультивекторные маршруты заражения NIMDA представляют собой особенно серьезную проблему для IDS. Хотя IDS и смягчает угрозу от таких атак, перемещение функций обнаружения и реагирования в файрвол, поддерживающий глубокий анализ пакетов позволяет предотвратить атаку еще на границе сети.

Следующее поколение файрволов

Хотя технология адаптивных файрволов подразумевает под собой отслеживание состояния соединения, большинство файрволов на данный момент могут проводить довольно ограниченный анализ данных приложений. Несколько производителей файрволов, таких как Check Point, Cisco, Netscreen, Network Associates (недавно приобретенная Intruvert) и TippingPoint продвигаются по пути интеграции средств анализа в файрволы. Команды fixup Cisco PIX предоставляют некоторые возможности глубокого анализа пакетов в файрволах PIX. Например, команда fixup protocol http приводит к тому, что PIX выполняет следующие действия:

- Журналирование URL, содержащих GET запросы

- Мониторинг URL при помощи N2H2 или Websense

- Фильтрация Java и ActiveX

Для последних двух функций файрвол должен быть сконфигурирован с командой filter. Эти функции представляют собой лишь малую часть возможностей, которые должны быть включены в файрволы для повышения степени защищенности сети. Как и в традиционных IDS эти новые возможности по выявлению атак основаны на методе поиска сигнатур, и, также как и в традиционных IDS, атакующий может использовать уязвимости в методах обнаружения для обмана файрвола.

С развитием технологии глубокого анализа пакетов обеспечивается более надежная и динамичная защита сетей. Перемещение анализа данных пакетов в файрвол, предоставляет администраторам большую гибкость в настройке защиты их систем от атак и злонамеренного трафика. Такие файрволы не исключают необходимость в системах обнаружения вторжений, они просто объединяют в себе функции файрвола и IDS, которая должна стоять непосредственно за файрволом. Роль IDS в сети, как части концепции глубокой защиты, остается неизменной.