Статьи - страница 21

Интернет о вас всё помнит — метаданные не забывают ничего

Метаданные — это как носки под кроватью: незаметны, но многое расскажут о хозяине.

Соседи воруют ваш интернет прямо сейчас? Неудобная правда о Wi-Fi

Подробный обзор актуальных методов взлома Wi-Fi и эффективных способов защиты.

Обзор Dependency-Track — мониторинг уязвимостей в цепочках поставок

Почему каждый проект нуждается в детальном анализе сторонних компонентов.

Сравнение популярных VPN-протоколов: WireGuard, OpenVPN, IPsec, AmneziaWG

Как выбрать лучший протокол VPN для своих целей: сравнение скорости, безопасности и совместимости.

HTML без защиты: пока ты читаешь письмо, браузер уже собирает троян

Почему HTML-файлы во вложениях представляют особую угрозу, что такое HTML Smuggling, и как защититься от вредоносных программ.

PT NAD vs хакерский инструментарий

TS Solution тестирует возможности защиты системы анализа трафика.

Что делать, если потерял смартфон, а там вся жизнь? План экстренных действий

Сага об ABAC: как построить систему управления доступом к звездолёту. Часть 1. Атрибуты.

Чтобы объяснить атрибутивную модель доступа (ABAC), ребята из RooX начали сочинять фантастический роман.

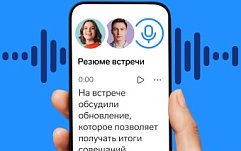

Контур.Толк представил новый ИИ-инструмент — резюме встречи

Сервис автоматически подводит итоги созвона: пользователю больше не нужно фиксировать договоренности вручную. За составление резюме теперь отвечает ИИ. Обновление экономит до 65% времени при работ...

Как настроить Telegram для полной анонимности и безопасности

Как превратить обычный мессенджер в цифровую крепость.

«Алё, это ваш чайник. У нас проблема» — сценарии, которые больше не шутка

Если ваш пылесос самовольно включается в 3 ночи — возможно, это не баг, а вторжение.

Как стереть свои следы в Интернете: детальный гид по цифровой «уборке»

Большая зачистка профилей, истории поиска и старых аккаунтов.

Standoff Defend — твоя генеральная репетиция перед реальной атакой

Алексей Новиков, управляющий директор Positive Technologies, рассказал о запуске обновленной версии онлайн-полигона Standoff Defend*(защищать) и его значении для рынка кибербезопасности

Платят не за код, а за язык: рейтинг самых прибыльных технологий в IT

Рассказываем, на чём реально зарабатывают в 2025 году.

Может ли ваш телевизор шпионить за вами?

Как уберечься от слежки и сохранить приватность.