Статьи - страница 30

Как скрыть приложения на iPhone и Android: полное руководство

Контур.Толк запускает бесплатную версию для онлайн-встреч без ограничений по времени

Пользователям открыли бесплатный доступ к ключевым возможностям российского сервиса коммуникаций.

Как работает криптография: банки, мессенджеры и блокчейн изнутри

Резервное копирование на GitHub: топ-10 правил и рекомендаций

Незаменимые практики безопасности, о которых вы, возможно, забыли.

Выявляем атаки с кражей учетных данных с помощью приманок

Рассказываем, как снизить риск компрометации реальных учетных данных пользователей с помощью приманок.

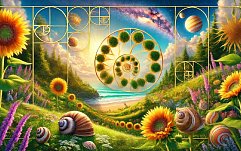

День Фибоначчи: как числа изменили природу, искусство и технологии

Как не потерять доступ к облакам и своим данным — практическое руководство

Статья показывает необходимые меры, чтобы OneDrive, Google Диск, iCloud или Dropbox не превратились в единую точку отказа.

Защита iPhone от вирусов: полное руководство по обнаружению и удалению вредоносного ПО

Может ли iPhone заразиться вирусами? В статье я расскажу, как провести сканирование вашего iPhone на наличие вредоносных программ и как удалить с него вирус в случае обнаружения.

Как «разогнать» ИБ-инфраструктуру с помощью DLP

DLP защищают от утечек: это база. Но этим польза систем не ограничивается.

Ошибка в Windows Registry: как получить права администратора домена

Пошаговый разбор процесса исследования и эксплуатации уязвимости в клиенте WinReg. Раскрываем механизм работы RPC, методы обнаружения уязвимых систем и способы защиты.

20 лет графену: от лабораторного открытия до революции в науке и технологиях

Рассказываем, почему графен называют революционным материалом XXI века.

Матрица профессий в ИБ: исчерпывающий гид по карьере в кибербезопасности

Детальный анализ навыков, зарплат и путей обучения для 10 ключевых специализаций.

Внедрение новой политики паролей в организации: пошаговое руководство 2024

Эффективная стратегия улучшения корпоративной безопасности без стресса и конфликтов.

Как выйти из песочницы Chrome с помощью DevTools

Статья описывает, как были найдены 2 уязвимости в браузере Chromium, которые позволяли выйти из песочницы через расширение браузера при минимальном взаимодействии пользователя. В результате Google вып...

UEVR: исследование передовых методов взлома игр

Виртуальные миры под прицелом инновационных хакерских решений.