CryptoChameleon: фишинговый набор, способный разрушить криптовалютную индустрию

Теперь нужно быть бдительным, даже если заходишь на сайты федеральных служб.

Компания Lookout сообщает, что новый фишинговый набор CryptoChameleon стал инструментом атак на сотрудников Федеральной комиссии по связи (FCC), в ходе которых используется поддельная система аутентификации Okta.

Кампания нацелена на пользователей и сотрудников криптовалютных платформ, включая Binance, Coinbase, Kraken и Gemini, с использованием фишинговых страниц, имитирующих Okta, Gmail, iCloud, Outlook, X, Yahoo и AOL.

Злоумышленники организуют сложные фишинговые и атаки социальной инженерии, включающие взаимодействие через электронную почту, SMS и голосовой фишинг (вишинг), чтобы обманом заставить жертв вводить конфиденциальную информацию на поддельных страницах – имена пользователей, пароли и даже фотографии паспорта.

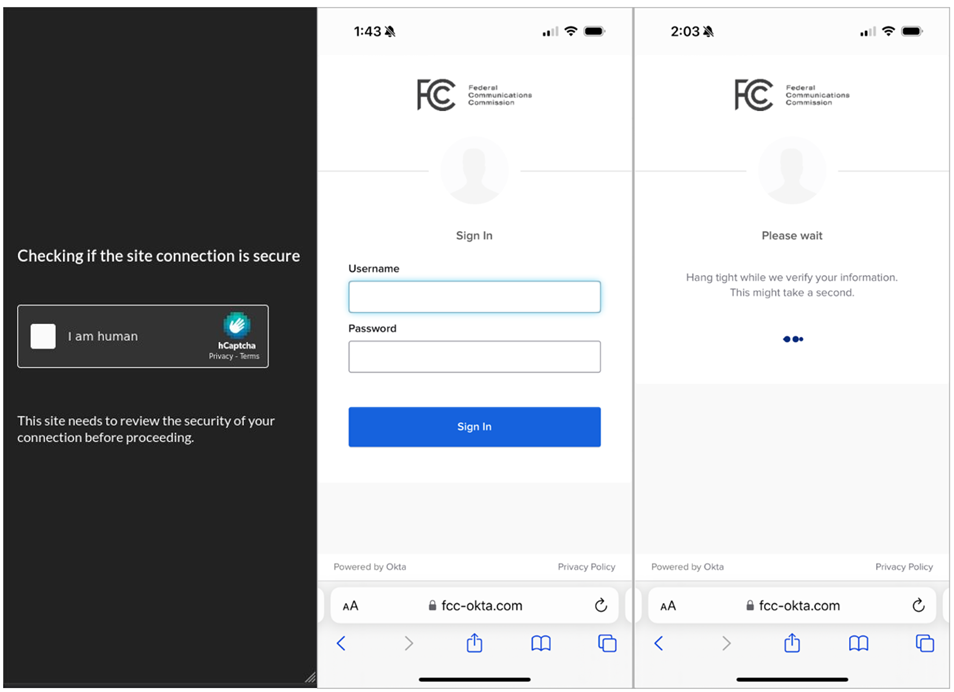

Злоумышленники готовят атаку, первым делом регистрируя домены, очень похожие на домены легитимных сайтов. Например, для FCC они создали домен «fcc-okta[.]com», отличающийся всего на один символ от действительной страницы единого входа FCC (Single Sign-On, SSO) через Okta.

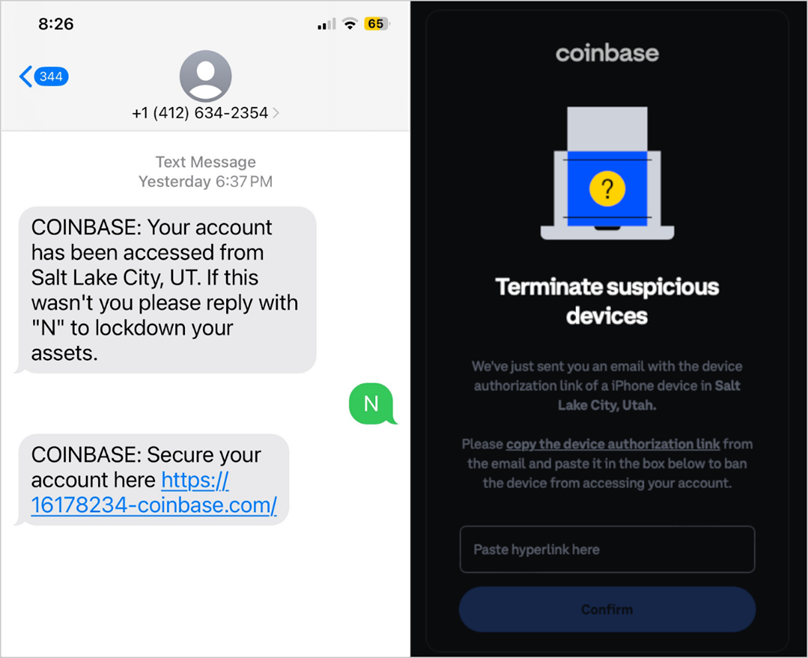

Фишинговое SMS-сообщение (слева) и поддельная страница (справа)

Атакующие могут звонить, отправлять электронные письма или SMS цели, притворяясь службой поддержки, и направлять их на фишинговый сайт для «восстановления» своих аккаунтов. На сайте мошенников жертву встречает CAPTCHA, что, по словам Lookout, служит как фильтрация ботов, а также добавляет правдоподобности процессу. Пройдя CAPTCHA, посетитель видит хорошо спроектированную фишинговую страницу, которая выглядит как точная копия настоящей страницы входа Okta.

Слева направо: страница проверки CAPTCHA, фишинговая страница FCC и поддельная страница ожидания

Набор для фишинга CryptoChameleon позволяет киберпреступнику взаимодействовать с жертвами в реальном времени, чтобы облегчить сценарии, например, запроса кодов многофакторной аутентификации (MFA) для захвата аккаунта цели.

Центральная панель управления процессом фишинга позволяет атакующему настраивать фишинговую страницу, включая в нее цифры телефонного номера жертвы, делая более правдоподобные запросы кода MFA.

После завершения фишингового процесса жертва может быть перенаправлена на подлинную страницу входа в систему или на поддельный портал, заявляющий, что её аккаунт находится на рассмотрении. Оба варианта направления используются для снижения подозрений и предоставления атакующему больше времени для использования украденной информации.

Погружаясь глубже, Lookout получил представление о дополнительных целях в криптовалютном пространстве, анализируя набор для фишинга и находя соответствующие приманки. Исследователи также получили краткосрочный доступ к логам бэкенда атакующих, подтверждая, что кампания привела к высокоценным компрометациям.

По оценкам специалистов, киберпреступники провели фишинговые атаки на более чем 100 жертв. Многие из сайтов все еще активны и продолжают фишинг для получения большего количества учетных данных каждый час.

Основными хостингами для фишинговых страниц в конце 2023 года были Hostwinds и Hostinger, но позже мошенники перешли на сеть передачи данных RetnNet, которая предлагает более длительный операционный период для подобных сайтов.

Lookout не смогла определить, используется ли CryptoChameleon исключительно одним субъектом угрозы или сдается в аренду нескольким группам. Независимо от того, кто стоит за фишинговым набором, его продвинутый характер, стратегия таргетинга и методы коммуникации операторов, а также высокое качество фишинговых материалов подчеркивают воздействие, которое сервис может оказать на целевые организации.

Домашний Wi-Fi – ваша крепость или картонный домик?