Противостояние: игра в защите

Команда S.P.A.N. (Servionica и Palo Alto Networks) делится впечатлениями от участия в кибербитве «Противостояние» на форуме Positive Hack Days.

Основной задачей команды являлся всесторонний контроль элементов инфраструктуры как на уровне сети, так и на уровне приложений. Любая пропущенная уязвимость на сетевом оборудовании или конечных хостах могла привести к потере контроля над системой. В связи с этим основной акцент в своей игровой стратегии наша команда сделала на качественный детальный аудит, проведение изменений сетевой инфраструктуры на его основе и получение полного контроля над сетевым трафиком.

Что защищать

Подготовку к защите мы начали заранее – примерно за 3 недели до старта «Противостояния». Команде предстояло изучить имеющуюся инфраструктуру, а затем спланировать, установить и настроить все элементы защиты. На начальном этапе организаторы предоставили сетевой доступ к сканеру уязвимостей MaxPatrol и адреса двух игровых подсетей. После чего мы основательно «нагрузили» MaxPatrol различными профилями и задачами и… ушли спать, решив утром проанализировать результаты работы решения. Утром выяснилось, что сканер показал большое число уязвимых систем, работающих как на стандартных, так и на нестандартных портах TCP, различные уязвимости версий ПО, а также паролей типа P@ssw0rd и так далее. Так что предстояла значительная работа.

После изучения топологии сети мы начали мозговой штурм, по результатам которого единогласно пришли к решению, что ломать в этой «дырявой» сети нас будут со всех сторон: из сети Интернет, с нашего же VPN и из сетей другой команды защиты. Но основной удар – мы понимали это – стоит ждать в сегменте DMZ на веб-сервисы офиса.

Как защищать

После получения первых результатов аудита команда принялись вырабатывать совместное решение по защите инфраструктуры. В связи с некоторыми ограничениями организаторов на изменения, начался долгий процесс согласований наших задумок. Во-первых, нужно было сегментировать сеть офиса – это мы сделали при помощи Palo Alto Networks NGFW. Также мы включили межсетевой экран в разрыв всех доступных нам каналов связи (даже доступ с нашего VPN-сегмента до других подсетей офиса контролировался NGFW; как оказалось потом – сделано это было не зря). Все информационные потоки проходили через межсетевой экран, вдобавок были включены все виды защиты в режим блокировок: контроль приложений с запрещением «плохих» приложений (пр. ICMP/DNS туннели) и явным разрешением «хороших» (подход нулевого доверия «Zero Trust»), IPS, антивирус, песочница Wildfire, anti-spyware, который «видит» каналы управления, защита от сканирования по портам TCP/UDP.

Для хакеров должно было стать неожиданностью, что NGFW «видит» передачу файлов по различным протоколам: SMB, FTP, HTTP, SMTP, POP3, IMAP, к тому же для всех приложений мы установили блокировки на передачу файлов. Приложения были доступны хакерам для исследования, но были защищены от «эксплойтов» всеми сигнатурами системы предотвращения атак. Мы также заблокировали загрузку файлов на сервера. А для того, чтобы мы не увлеклись «блокировками», компания Positive Technologies добавила в свою сеть специальные «чекеры» для проверки доступности сервисов.

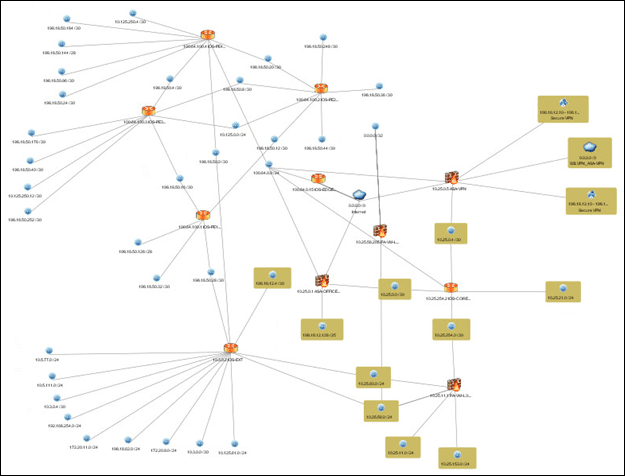

Но, несмотря на все преобразования сети, сомнения нас не оставляли: залатаны ли все дыры в нашей схеме, не потеряли ли где-то лишний роутер. И тут на помощь пришел продукт Skybox View. Загрузив в него файлы конфигураций с сетевого оборудования, мы всего за 5-10 минут получили подробную схему нашей сети (на отрисовку которой вручную ушло не менее двух дней) и полный анализ инфраструктуры на наличие уязвимостей. Благодаря этому выяснилось, что наш пограничный маршрутизатор доступен по telnet из внешней сети и для него есть подходящий «эксплойт». К счастью, мы заметили это раньше хакеров и вовремя устранили проблему.

Карта сети, построенная при помощи SkyBox.

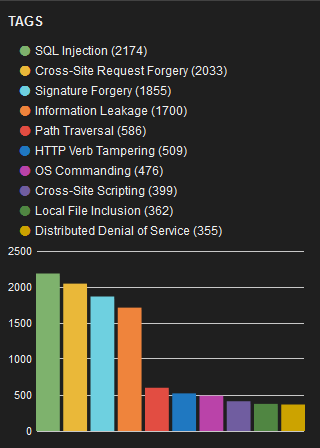

Детальный разбор и анализ атак на веб-приложения было решено осуществлять с помощью продукта Application Firewall от Positive Technologies. Организаторы позволили включить его только в режиме мониторинга, что позволило команде получать информацию об атаках в режиме реального времени и своевременно реагировать.

PTAF : Статистика атак на DMZ-сегмент.

Что ожидали от «хакеров»

Мы предполагали, что сеть будет организована таким образом, что IP- адреса «хакеров» могут совпадать с IP-адресами «чекеров» организаторов, а атаки будут проводиться со стороны некой сети «Телеком» или «SСADA».

Мероприятие ведь не зря было названо «Enemy Inside»: нас не покидало ощущение, что организаторы намекают об атаках изнутри сети. Соответственно, любая конечная рабочая станция, сервер или иное «неожиданно» появившееся оборудование может использоваться для атак изнутри сети – и мы были к этому готовы.

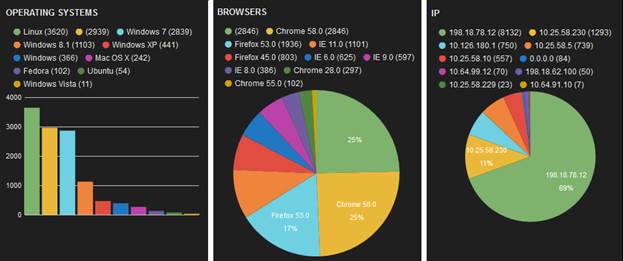

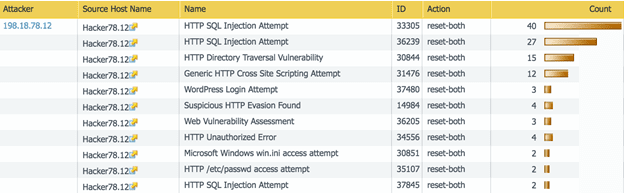

PTAF : Общая информация об атакующих.

PTAF : Общая информация об атакующих.

Защита рабочих станций и серверов

Разобравшись с сетевой частью, мы приступили к защите конечных рабочих станций и серверов. Времени до начала соревнований оставалось совсем немного – в экстренном порядке мы провели «ревизию» пользователей в Active Directory, поменяли пароли, оперативно подготовили политики безопасности и установили обновления Windows (чем стабильно ночью убивали сеть инфраструктуры). В качестве финального аккорда на все серверы был установлен Secret Net Studio, а на рабочие станции - Palo Alto Networks Traps.

День Х

Кибербитва стартовала в 11:00 утра и почти сразу возникли разные технические сложности – с инфраструктурой, доступом через VPN и так далее. Все это организаторы оперативно решили, инфраструктура «ожила» и участники начали проверять, все ли из настроенного нами осталось в целости и сохранности.

Мы во всеоружии ждали действий хакеров: с консолями NGFW и WAF на наших мониторах мы полностью контролировали трафик. И благодаря этому в дебрях сетевого трафика обнаружили атаки разных типов: сканирование, перебор паролей (в том числе к Linux-машинам с учетными данными - office.cityf\Administrator), SQL-инъекции, XSS и тд.

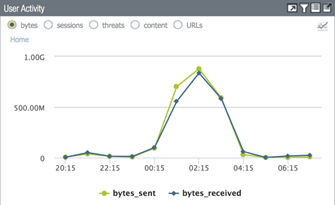

Самые активные атаки на DMZ-сегмент с веб-сервисами пришлись на ночную смену: скорее всего, атакующие думали, что мы уже давно спим. Но они ошибались!

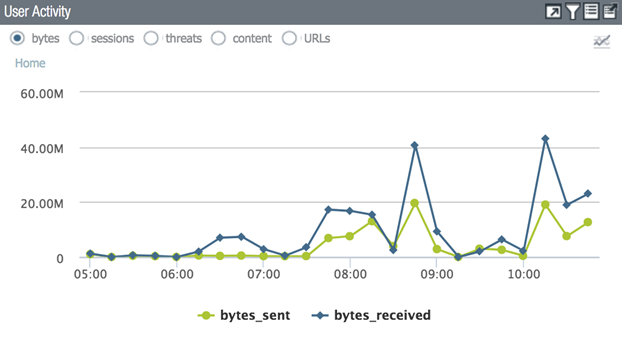

PaloAltoNetworks: Статистика нагрузки.

Рано утром атакующие сменили тактику: переключились на серверный сегмент внутри офисной сети. Но и тут они не смогли подобрать пароли, найти SQL Injection или XSS, или воспользоваться другими видами уязвимостей для нарушения работы наших сервисов. Особую трудность для атакующих представили «кастомные» сигнатуры IPS и приложений, а также специальные категории URL, которые создавались «на ходу» на NGFW силами специалистами S.P.A.N. в зависимости от наличия того или иного уязвимого сервиса. Эту стратегию защиты хакерам преодолеть не удалось.

Ниже на картинке представлен IP «чекера», он же – IP-адрес атакующих и общая статистика по атакам. name="_GoBack" id="_GoBack">

В завершении, мы благодарим организаторов за саму идею мероприятия: на PHDays можно не только проверить «в деле» свои наработки и возможности применяемых решений, но и наглядно продемонстрировать клиентам, как работает система защиты, какие задачи решают специалисты по информационной безопасности, в чем преимущества различных решений и подходов.

Тени в интернете всегда следят за вами