Как защищать систему интернета вещей: подход к обеспечению безопасности IoT в Enterprise

Эксперт по информационной безопасности компании КРОК Дмитрий Березин рассказал о том, как правильно подойти к обеспечению безопасности IoT в Enterprise.

В рамках ежегодного форума Positive Hack Days теме безопасности интернета вещей была посвящена отдельная секция. Эксперт по информационной безопасности компании КРОК Дмитрий Березин рассказал о том, как правильно подойти к обеспечению безопасности IoT в Enterprise. В этой статье эксперт поделился основными тезисами своего доклада.

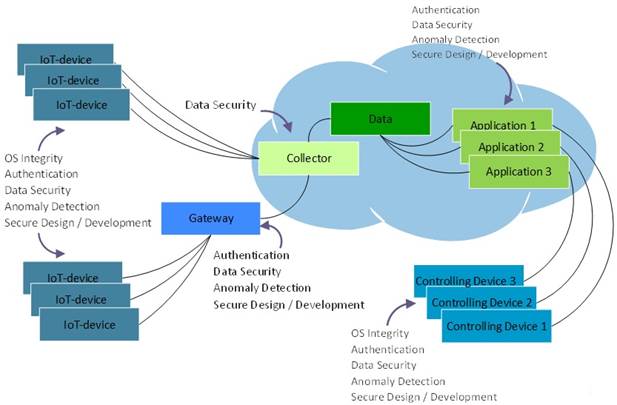

IoT-устройства в процессе своей работы обмениваются данными друг с другом или же с центральным сервером, например, получая от него программные обновления. Взаимодействие может быть как напрямую, так и через агрегирующий шлюз. Такое разделение может быть обусловлено, к примеру, различной средой передачи данных (например, проводной/беспроводной канал). Данные от конечных устройств поступают через IoT-коллектор. По другую сторону этой структуры находятся разнообразные гаджеты, например, смартфоны или планшеты, для управления IoT-устройствами и обработки накопленных ими данных.

С точки зрения информационной безопасности защита IoT-устройств, данных и канала передачи должна быть продумана с момента конструирования и разработки устройства. Должен быть реализован контроль целостности операционной системы, в которой устройство функционирует, внедрены механизмы аутентификации и авторизации, детектирования аномалий и шифрования данных.

Для того чтобы разобраться в этом множестве механизмов защиты и выстроить понимание процесса внедрения IoT-устройств в сектор Enterprise прежде всего с точки зрения информационной безопасности, можно рассмотреть 3-х этапную модель защиты.

Во-первых, это защита на этапе проектирования и конструирования. На этом этапе речь идёт, прежде всего, о корректной настройке физических интерфейсов и устранении у них избыточного функционала. К примеру, интерфейсы для связи цифровых устройств UART или JTAG, широко используемые разработчиками для решения разнообразных задач, начиная от проверки качества сборки и заканчивая загрузкой прошивки, лучше отключить программно, если не стоит задачи использования их для тестирования. А в загрузчике операционной системы (например, U-Boot, ориентированный на встроенные устройства архитектур MIPS, PowerPC, ARM) лучше убрать избыточный функционал: отключить TFTP, ограничить допустимые команды.

Во-вторых, защита должна быть обеспечена на этапе разработки ПО, то есть по большей части речь идет об обеспечении отсутствия программной избыточности. Условного говоря, для кода нужно проводить аудит и уменьшать поверхность атаки на IoT путём отключения избыточных функций.

И, наконец, на третьем шаге идет защита на этапе внедрения системы в Enterprise. Если производитель IoT-устройства проработал безопасность «с нуля», решение может быть рассмотрено как «рабочее» и внедрено в корпоративный сектор. Но для того, чтобы повысить уровень безопасности IoT-решения нужно все равно использовать сторонние модули защиты, а также централизованные системы обновления и управления IoT-устройствами.

Типовые технологии защиты IoT-устройств

Допустим у нас есть несколько IoT-устройств, функционирующих в одной сети. Часто встречающейся атакой на такую систему может быть перебор пароля к административной панели или консоли. Атака может быть реализована как в ручном, так и в автоматическом режиме. Примером такого воздействия может быть деятельность ботнета Mirai, который начал проявляться в конце прошлого года. В теле бинарного файла бота находился функционал, который подбирал пароли к IoT-устройству. Если на устройстве установлен межсетевой экран, то по достижению некоторого «тревожного» уровня некорректных подключений к IoT, соединение можно заблокировать.

Другой пример типовой атаки - когда злоумышленник использует 1-day эксплойты, эксплуатируя уязвимость, заложенную, например, в кофеварке, которая в свою очередь подключена к офисной сети. Такого рода атаки проще всего остановить своевременным обновлением прошивки и прикладного ПО. К примеру, больше всего такого рода эксплоитов можно встретить для маршрутизаторов.

Еще одна ситуация - несколько устройств обмениваются информацией друг с другом, периодически связываясь с облаком для получения обновлений. Если каналы связи не защищены, то злоумышленник может подменить загружаемое обновление или команду на выполнение какой-либо процедуры. Пример такой ситуации – случай с маршрутизаторами TP-Link, когда компания не зарегистрировала домен, указанный на задней крышке устройства, и злоумышленник, купив права на этот домен, мог бы расположить на них вредоносный контент под видом обновлений. Подобного рода атаки можно предотвратить путем туннелирования трафика и взаимной аутентификации клиента и сервера.

И, наконец, если у злоумышленника есть физический доступ к устройству, и он хочет модифицировать прошивку, убрав или добавив какой-либо функционал, то при наличии SIEM-системы (Security information and event management), собирающей различные события информационной безопасности и контрольные суммы прошивок IoT, такую модификацию можно задетектировать, а затем изолировать устройство от остальных.

Безопасное обновление и управление IoT

Говоря о процедурах обновления устройств, прежде всего, необходимо обеспечить их полноту – обновления должны поступать для самого IoT-устройства, для операционной системы, в которой он функционирует и для сопряженного с IoT стороннего ПО, если оно есть. При этом канал доставки обновлений должен быть защищён. А сами обновления - разнесены во времени, чтобы повысить отказоустойчивость системы. Обезопасить процесс управления IoT-устройствами можно за счёт развёртывания инфраструктуры открытых ключей – в таком случае каждое устройство станет доверенным.

Организационные меры защиты

Обеспечение безопасности IoT-систем в Enterprise не ограничивается только техническими мерами. Не стоит забывать и об организационной безопасности.

На данный момент каких-либо нормативно-правовых актов, которые бы регулировали внедрение и эксплуатацию IoT-устройств, не существует. Тем не менее информация, циркулирующая в этих системах, представляет достаточно высокую ценность. Для того, чтобы понять, как же защищать конкретную информацию, нужно определить, какой интерес она может представлять для злоумышленника, например, конкурента. После этого, необходимо определить его возможности, подготовить модель нарушителя и модель угроз и, в соответствии с выявленными требованиями, осуществить проектирование системы защиты информации.

В том же случае, если в системе циркулирует специфичная информация, например, для аутентификации на устройстве используется отпечаток пальца, то это является биометрической информацией и, как следует из законодательства российской федерации, эта информация является персональными данными, которые регулируются 152-ФЗ. Поэтому могут предъявляться не только требования к защите информации, но и требования к самим системам защиты, например, внедрение сертифицированного межсетевого экрана или сертифицированной системы криптографической защиты каналов связи.

Аналогично, нельзя забывать про 116-ФЗ («О промышленной безопасности опасных производственных объектов») или 256-ФЗ («О безопасности объектов топливно-энергетического комплекса»). На законодательном уровне не столь важно, какие конкретно технологии используются для автоматизации того или иного процесса, важно обеспечить общие требования к безопасности того или иного объекта.