Кибервойна - мы их или они нас?

Именно в такой форме вопрос информационного и технического противостояния в сфере информационных технологий поднимался на Positive Hack Days. Форум Positive Hack Days был организован 19 мая 2011 российской компанией Positive Technologies и собрал около 500 экспертов из различных отраслей информационной безопасности.

Именно в такой форме вопрос информационного и технического противостояния в сфере информационных технологий поднимался на Positive Hack Days. Форум Positive Hack Days был организован 19 мая 2011 российской компанией Positive Technologies и собрал около 500 экспертов из различных отраслей информационной безопасности.

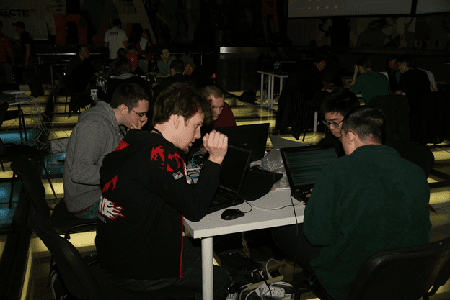

Вопросам кибервойны была посвящена не только одноименная секция. Эта тема казалось, пронизывала все мероприятия форума. Даже международные соревнования PHDays CTF 2011 «Battle For Monolith» за фасадом фантастической легенды скрывали реальные задачи взлома и защиты инфраструктур "государства", с которыми эксперты Positive Technologies сталкиваются в повседневной практике. По словам организаторов, соревнования больше походили на полевые учения кибервойск чем на типичную "университетскую олимпиаду по компьютерной безопасности", обычно проводимую в рамках соревнований Capture The Flag.

Соревнования CTF на Positive Hack Days

Вопросы безопасности при использовании облачных вычислений были подняты на секции «Безопасность в облаках», организованной Евгением Климовым, представителем RISSPA и CSA Russian Chapter.

Секция «Безопасность в облаках»

Такие технологии не являются идеалом с точки зрения безопасности, о чем напомнил доклад «Облачные вычисления глазами пентестера» Юрия Гольцева и Сергея Гордейчика из Positive Technologies. В выступлении рассматривались возможности использования Clouds как для тестов на проникновения, так и для реальных взломов. Как показали авторы, дешевая вычислительная мощность, анонимность и сложность расследования инцидентов весьма привлекательная для злоумышленников. Преступная активность может приводить к блокированию адресного пространства облачных провайдеров и недоступности реализованных с их использованием сервисов, что недопустимо для государственных ресурсов.

Для многих участников критичным оказался тот факт, что, не смотря на наличие SLA и уверения вендоров, инфраструктура облачных сервисов зачастую находится на территории других государств. Это приводит к тому, что она попадает под действие других законов. Такая ситуация оказывает влияние на возможность применения ряда средств защиты, особенно таких специфичных как криптография.

Особенно наглядно это становится при взгляде на презентацию Алексея Лукацкого из компании Cisco. Не только отечественные, но и зарубежные регуляторы могут существенно влиять на использование криптографических средств защиты, с чем столкнулись многие транснациональные компании в ходе выполнения 152 ФЗ «О персональных данных» при попытке экспорта отечественных СКЗИ. Возможность использования облачных технологий в рамках задачи по построению информационного общества обсуждалась в рамках доклада «Безопасность в «облаках» vs «Безоблачная» безопасность» Михаила Ванина, директора центра инновационных проектов, ЗАО «РНТ». В резюме доклада был констатирован факт неготовности существующей нормативной база РФ к вызовам со стороны облачных вычислений, что естественно ограничивает возможности использования этих технологий.

На семинарах Positive Hack Days

Важным вопросом, ответ на который пытались сформулировать участники форума - что же такое кибервойна, какие цели она преследует и какие методы использует. Сергей Гриняев, генеральный директор Центра стратегических оценок и прогнозов на секции «Кибервойна. Мы их или они нас?» в качестве примера боевой операции привел шумиху с Wikileaks, которая, возможно, использовалась для отвлечения внимания от подготовки информационного фона для чреды революций в Северной Африке. Виртуальные личности, наводнившие социальные сети являются не менее сильным оружием, чем группы хакеров на службе государства.

Сергей Гордейчик в своем выступлении «Оружие кибервойны» провел аналогии между техническими и организационными аспектами ИБ и между техническими, информационными и правовыми элементами кибервойны, дополняющими друг друга. В конце концов - кибернетика это наука об управлении, а перехват управления во многом является целью информационного противостояния. Факты, которые приводились в выступлении, показывают, что ряд государств не только готов к масштабным военным операциям в области информационных технологий, но и уже сейчас их использует.

Одним из важных достоинств кибервойны является простота сокрытия и обеспечение недоказуемости источников нападения и их целей. Большинство публично известных инцидентов, приведенных Алексеем Лукацким в своем докладе, не имеет официального подтверждения. Так, источник наиболее глубоко проанализированного инцидента - червя StuxNet до сих пор не идентифицирован. Не до конца понятны и цели атакующих.

К слову сказать, феномену Wikileaks была просвещена целая секция моделируемая заместителем начальника Управления ФСТЭК России Андрей Валерьевичем Федичевым. В своем докладе он продемонстрировал, что за утечкой конфиденциальных и даже секретных материалов не стоит искать таинственных хакеров. Наиболее распространённые причины, это несоблюдение правил конфиденциального документооборота и элементарная халатность. Михаил Емельянников из «Емельянников, Попова и партнеры» видит в сложившейся ситуации новую революцию, результатом которой является разрушение традиционных методов распространения информации, цензуры ответственности за достоверность информации. Михаил Юрьевич сформулировал правило Миранды нового века: «Все, что вы указали о себе в социальной сети, блоге, форуме, чате, любом общедоступном сервисе, будет храниться там вечно и всегда может быть использовано против вас».

Практика, лучший критерий истины. И если взять этот постулат за истину, то ответ на вопрос, вынесенный в заголовок заметки, выглядит неутешительно. Ведь победителями соревнований Capture the Flag на Positive Hack Days со значительным отрывом стала команда PPP.

Команда PPP, Университет Карнеги-Меллон

Команда из североамериканского Питсбурга, спонсируемая Lockheed Martin, ведущим подрядчиком Министерства Обороны США.

Финальный счет CTF