Среда без ребутов или черный день для вендоров

В этой заметке я хотел бы рассказать о наблюдениях за выпуском исправлений от Microsoft, Adobe и Apple – тех компаний, которые выпустили свои исправления в черный вторник месяца.

Валерий Марчук

Источник: http://www.securitylab.ru/blog/personal/tecklord/8745.php

Вот уже несколько лет подряд я с нетерпением ожидаю второй вторник месяца ![]() Именно в этот вторник секюрити-сообщество просматривает уведомления безопасности и анализирует свежеиспеченные патчи. Активная работа для специалистов по безопасности продолжается и в среду (по МСК). В этот день нас порадовал не только Microsoft, устранив 14 уязвимостей в PowerPoint, но и Adobe и Apple.

Именно в этот вторник секюрити-сообщество просматривает уведомления безопасности и анализирует свежеиспеченные патчи. Активная работа для специалистов по безопасности продолжается и в среду (по МСК). В этот день нас порадовал не только Microsoft, устранив 14 уязвимостей в PowerPoint, но и Adobe и Apple.

Итак, начнем с Microsoft.

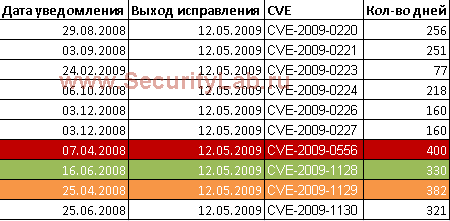

Мне почему-то захотелось посчитать количество времени, которое производители потратили на выпуск исправления. К сожалению, здесь цифры выглядят не так, как в рекламных баннерах и буклетах ![]()

Итого, среднее время устранения уязвимостей в PowerPoint – 255,5 дней.

Первая колонка – дата уведомления производителя о наличии уязвимости. Эта дата взята из уведомлений, выпущенных ZDI и iDefense. Давайте обратим внимание на уязвимость CVE-2009-0556 (красная заливка в таблице). Об этой уязвимости стало известно публике немного более месяца тому, когда была замечена ее эксплуатация в целевых атаках. Как видно из таблицы, ZDI сообщила об уязвимости Microsoft больше года тому, а само исправление вышло только через месяц после появления эксплоита в публичном доступе. Еще один камешек в огород Microsoft – отсутствует исправление для Microsoft Office for Mac. По этому поводу SANS даже организовало голосование, и явно осудила действия производителя. Согласно результатам, 46,8% опрошенных считают этот шаг безответственным со стороны Microsoft.

Adobe

Начало года сложно назвать удачным для этой компании в плане безопасности их продуктов. С начала года в Adobe Acrobat было устранено 8 уязвимостей, одна из которых – уязвимость нулевого дня, в Flash Player 10 было устранено 4 уязвимости.

В 2009 году вредоносные PDF файлы стали самыми распространенными в целевых атаках. По данным F-Secure 48.8% целевых атак было осуществлено с использованием PDF файлов.

По сравнению с данными за 2008 год, первенство среди целевых атак занимал Microsoft Word (34.55%).

Apple

Здесь ситуация весьма интересная. Производитель устранил 67 уязвимостей в компонентах Mac OS X. Из них 18 относятся непосредственно к продуктам Apple, остальные уязвимости - в ПО сторонних производителей. С начала года в Apple Mac OS X было обнаружено 118 уязвимостей.

Для сравнения я приведу статистику по уязвимостям в ОС за 2008 год:

Остается надеяться, что в четверг не произойдет сбой Skype «после того, как пользователи одновременно решат перезагрузить свои компьютеры после установки исправлений» и Интернет продолжит свое существование ![]()