Muliaka: новая группировка атакует российские компании, используя популярный антивирус

Высококвалифицированная группа вымогателей действует с декабря 2023 года.

Компания F.A.C.C.T. выявила новую преступную группу вымогателей под названием Muliaka. Они начали атаковать российские компании с декабря 2023 года. В одной из атак для распространения программы-вымогателя в сети жертвы и для ее запуска на хостах Windows использовался популярный корпоративный антивирус для распространения программы-вымогателя.

В январе 2024 года, одно из российских предприятий подверглось атаке Muliaka, в результате чего были зашифрованы Windows-системы и виртуальная инфраструктура на базе VMware ESXi. Преступникам потребовалось около двух недель с момента проникновения в ИТ-инфраструктуру жертвы до начала процесса шифрования данных. Специалисты F.A.C.C.T. выяснили, что для доступа к системам использовался VPN-сервис пострадавшей компании, а перемещение по сети осуществлялось с помощью службы удаленного управления WinRM.

Интересный факт заключается в происхождении названия Muliaka, которое специалисты F.A.C.C.T. вывели из части email-адреса, использованного вымогателями для связи с жертвами (kilamulia@proton.me), и слова «муляка», означающего в южнорусском диалекте грязную мутную воду.

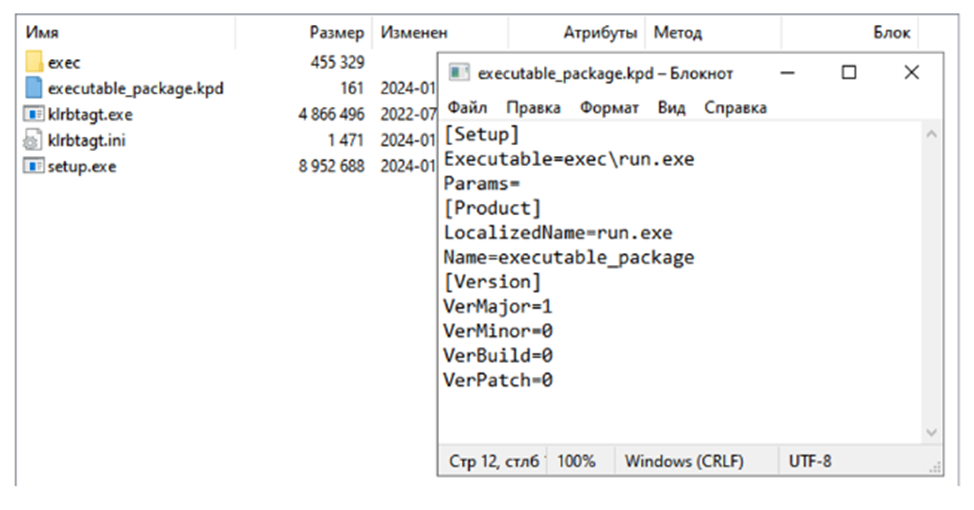

Для распространения своей программы-вымогателя в сети жертвы и для ее запуска на хостах Windows атакующие воспользовались установленным корпоративным антивирусным программным обеспечением. Для удаленного запуска шифровальщика злоумышленники создали инсталляционный пакет и соответствующую задачу.

Содержимое инсталляционного пакета с программой-вымогателем.

Перед шифрованием злоумышленники запускали на хостах вспомогательный PowerShell-скрипт Update.ps1, который предназначен для остановки и запрета служб баз данных и резервного копирования, удаления точек восстановления и теневых копий томов, он же отключает сетевые адаптеры на хосте, и тем самым, отключает хост от сети. Этот метод ранее применялся другой группой кибервымогателей под названием OldGremlin.

Особенный интерес экспертов вызвали стоящие на вооружении у группы Muliaka программы-вымогатели. Так, шифровальщик для Windows был разработан основе утекших в публичный доступ исходных кодов вымогателя Conti 3, однако представляет собой одну из наиболее интересных его модификаций.

Шифрование данных проводилось в два этапа, что позволяло сначала быстро блокировать доступ к данным, а затем усложнять процесс их восстановления без уплаты выкупа.

Несмотря на усилия по обнаружению образца программы-вымогателя для ESXi, преступники успели его удалить. Однако полученной информации было достаточно, чтобы найти другие образцы программ-вымогателей для Windows и ESXi. Два месяца назад образец программы-вымогателя для ESXi был загружен на портал VirusTotal и до сих пор не детектируется ни одним антивирусным вендором. Отмечается, что практически все найденные образцы были загружены на портал VirusTotal из Украины.

Специалисты F.A.C.C.T. присоединились к расследованию атаки на стадии восстановления ИТ-инфраструктуры пострадавшей компании. Пока не ясно, был ли VPN начальным пунктом входа для атакующих, и не исключено использование фишинга или уязвимостей в публичных приложениях как альтернативных методов получения доступа. Группа Muliaka, активная с декабря 2023 года, продемонстрировала высокую квалификацию, оставляя за собой минимум следов своей деятельности и предпочитая атаковать исключительно российские компании, отметили в F.A.C.C.T.