MMS Fingerprint: NSO Group раскрыла секретный метод шпионажа через MMS

Раскрыта новая техника заражения, работающая без участия пользователя.

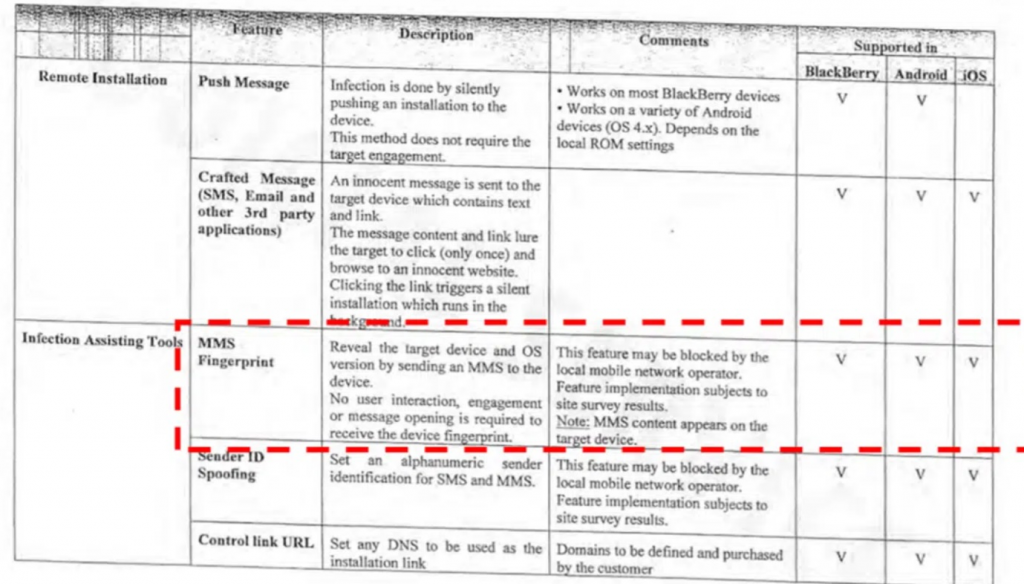

В документации текущего судебного процесса между WhatsApp и компанией NSO Group, специализирующейся на шпионском программном обеспечении, обнаружен намек на существование ранее неизвестного метода заражения. В контракте между NSO и телекоммуникационным регулятором Ганы упоминается технология под названием "MMS Fingerprint", классифицированная как инструмент помощи в заражении. Этот метод, по заявлениям NSO, позволяет идентифицировать устройство и операционную систему цели без необходимости взаимодействия или открытия сообщения пользователем, и может быть использован против устройств на Android, Blackberry и iOS.

Технология "MMS Fingerprint" вызвала интерес у Кэтала МакДэйда, вице-президента по технологиям в шведской компании Enea, специализирующейся на безопасности телекоммуникаций, который решил изучить этот метод подробнее. МакДэйд обратил внимание на процесс обмена MMS, который описал как "беспорядочный", поскольку иногда для отправки MMS используется не сам протокол MMS. В ходе исследования было выяснено, что в процессе получения сообщения MMS через HTTP GET запрос к URL, содержащемуся в ожидающем сообщении, передается информация о устройстве пользователя. Это и позволяет "снимать" отпечаток MMS.

Компания Enea провела тестирование и смогла заставить целевое устройство выполнить GET запрос к URL на сервере под своим контролем. Этот запрос выявил поля UserAgent и x-wap-profile устройства, которые указывают на операционную систему и модель устройства, а также на файл UAProf (Профиль Агента Пользователя), описывающий возможности мобильного телефона. Enea смогла скрыть этот процесс, изменив элемент бинарного SMS на тихий SMS, тем самым никакое содержимое MMS на целевом устройстве не отображалось.

Хотя представленное описание предполагает возможный путь заражения, а не конкретное использование уязвимостей устройства, полученная информация может упростить дальнейшие атаки. Эти данные могут быть использованы злоумышленниками для эксплуатации специфических уязвимостей или адаптации вредоносных программ под тип устройства получателя, либо для более эффективной организации фишинговых кампаний.

Несмотря на то, что это пока теория, Enea демонстрирует, что метод "отпечатков MMS" работает. Пока не найдено подтверждений его использования "в дикой природе", однако компания отмечает, что у неё нет доступа к данным всех операторов мира. Этот метод может быть заблокирован местными мобильными сетями, а абоненты могут отключить автоматическое получение MMS на своих устройствах, чтобы защититься от других эксплойтов MMS, таких как Stagefright .

Цифровые следы - ваша слабость, и хакеры это знают.