175 рублей за кражу миллионов: троян RADX атакует российские компании

«Самый лучший и дешёвый» софт нацелился на бизнес РФ.

В конце 2023 года специалисты F.A.C.C.T. Threat Intelligence обнаружили масштабную фишинговую кампанию, нацеленную на российские компании. Преступная группа использовала троян удаленного доступа DarkCrystal RAT для атак на разнообразные сектора, включая маркетплейсы, банки, IT и строительство. Целью злоумышленников было проникновение во внутренние финансовые и юридические системы, а также доступ к клиентским базам данных и корпоративным учетным записям.

По данным компании, DarkCrystal RAT появился в продаже в 2019 году. «Ратник» умеет делать скриншоты, перехватывать нажатия клавиш и красть различные типы данных из системы, включая данные банковских карт, файлы куки, пароли, историю браузера, содержимое буфера обмена и учетные записи Telegram, Steam, Discord, FileZilla. Само ВПО написано на C# и имеет модульную структуру

В ходе анализа перехваченных сообщений, эксперты выявили новый вид трояна удаленного доступа, получивший название RADX.

Методы распространения

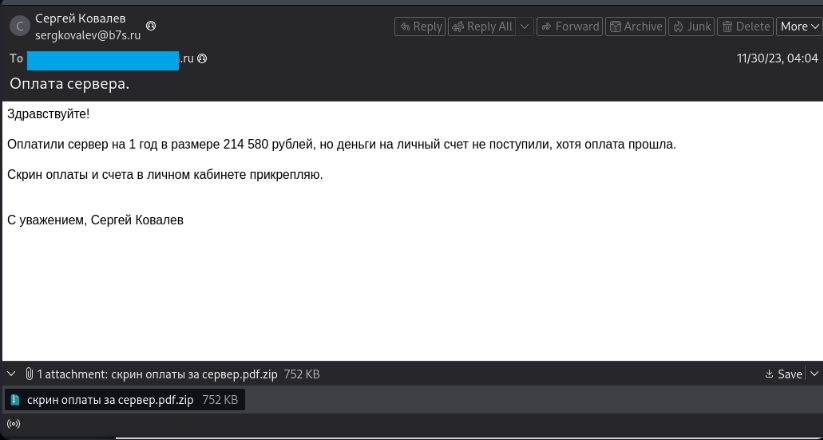

Преступники использовали различные схемы распространения вредоносного ПО. Так, в ноябре 2023 года злоумышленники рассылали с почты sergkovalev@b7s[.]ru фишинговые письма с темой «Оплата сервера». В них содержалось два вида вложения: «скрин оплаты за сервер.zip» или «скрин оплаты за сервер.pdf.zip». В первом архиве содержался файл «скрин оплаты за сервер.scr», который установит на компьютер жертвы троян удаленного доступа DarkCrystal RAT. В данном случае командным центром (C2) DarkCrystal RAT является IP-адрес 195.20.16[.]116.

Скриншот вредоносного письма из ноябрьской рассылки с просьбой оплатить счет

Во втором архиве содержался лоадер «скрин оплаты за сервер.pdf.exe», который установил ранее неизвестное ВПО. В ходе анализа, в компании дали ему название RADX RAT.

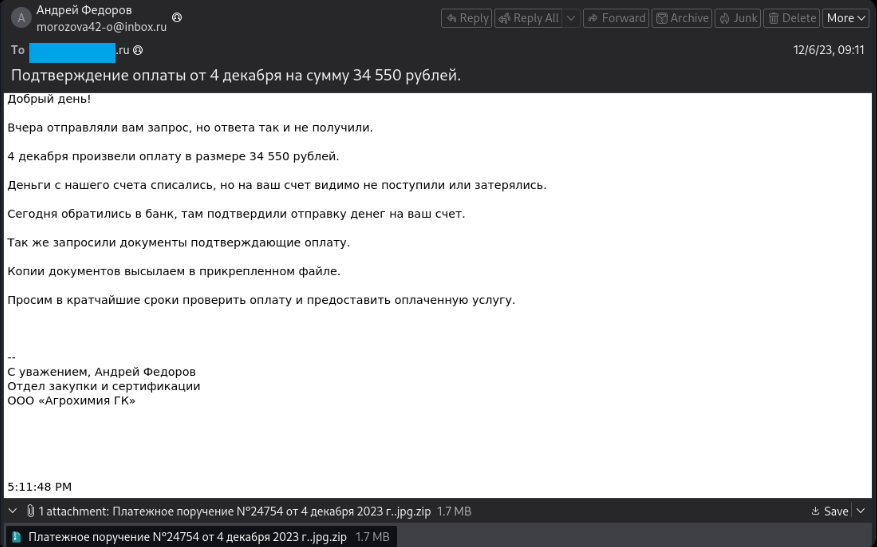

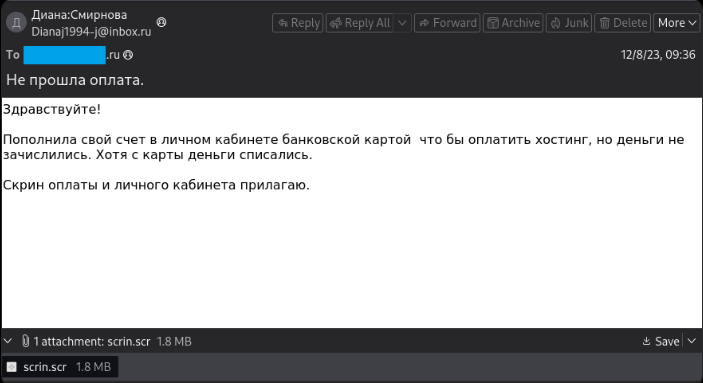

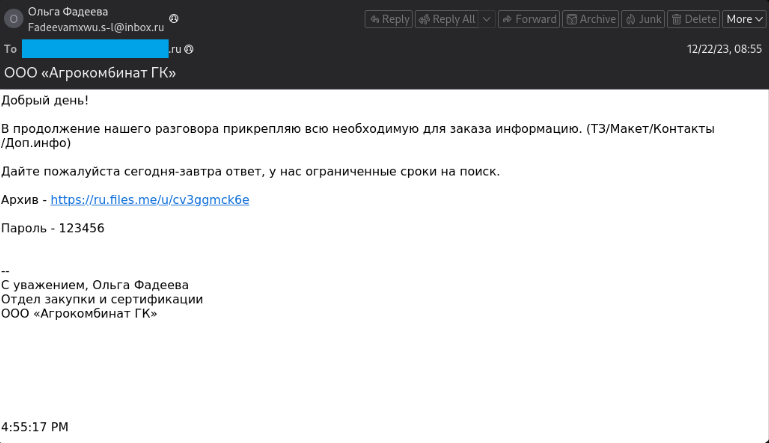

В декабре последовала новая волна рассылок с темами «Подтверждение оплаты», «Не прошла оплата» и «Агрокомбинат ГК».

Скриншот письма из декабрьской рассылки с просьбой проверить оплату

В компании обнаружили, что злоумышленники рассылали два разных архива с одинаковым названием «Платежное поручение №24754 от 4 декабря 2023 г..jpg.zip». В первом был .SCR файл, во втором был исполняемый EXE, который также установит DarkCrystal RAT.

Скриншот письма из декабрьской рассылки с темой “Не прошла оплата”

В случае писем с темой «Агрокомбинат ГК» злоумышленники доставляли ссылку на запароленный архив «TZ_Maket_DopInfo.zip»:

Скриншот письма из декабрьской рассылки с темой “Агрокомбинат ГК”

Во втором архиве содержался «скрин оплаты за сервер.pdf.exe», который должен установить другую вредоносную программу, отличную от DarkCrystal RAT, под видом исполняемого файла AppLaunch.exe на компьютер жертвы.

Семейство ВПО, получившее название RADX RAT, специалисты Threat Intelligence нашли в продаже на андеграундном форуме. Данный “ратник” находится в продаже с октября 2023 года, где его рекламировали как “самый лучший и самый дешевый СОФТ для работы с удаленным доступом и сбором секретной информации”. Цена за недельную аренду трояна со скидками составляла всего 175 рублей, а за трехмесячную — 475 рублей. Также злоумышленники предлагали в придачу программу-стилер, которая крадет пароли и другие данные из системы.

Технические детали и индикаторы компрометации RADX RAT можно найти в блоге F.A.C.C.T. Threat Intelligence.