NoaBot: хакеры модернизировали Mirai для скрытой кражи ресурсов Linux

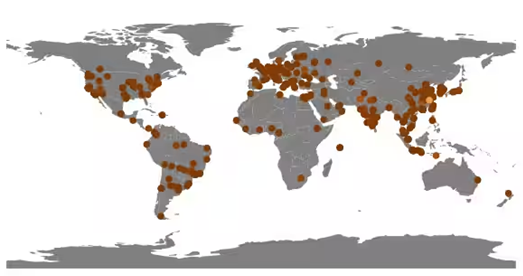

Атаки на устройства происходят из каждого уголка планеты.

ИБ-компания Akamai в своем новом отчете заявляет, что за последний год ранее неизвестное самовосстанавливающееся вредоносное ПО скомпрометировало устройства Linux по всему миру, устанавливая на них программы для майнинга криптовалют, которые необычными способами скрывают свою работу.

Червь представляет собой модифицированную версию ботнета Mirai – вредоносного ПО, которое заражает серверы, маршрутизаторы, веб-камеры и другие устройства интернета вещей (Internet of Things, IoT) на базе Linux. Mirai впервые появился в 2016 году и использовался для проведения масштабных DDoS-атак. В отличие от Mirai, целью которого были DDoS-атаки, новый червь, получивший название NoaBot, устанавливает криптомайнеры, позволяющие злоумышленникам использовать ресурсы зараженных устройств для добычи криптовалюты.

По словам специалистов Akamai, NoaBot демонстрирует неординарные возможности по сокрытию своих действий. Вредоносное ПО использует нестандартные библиотеки и методы шифрования, чтобы затруднить обнаружение и анализ вредоносного ПО.

Вот особенности нового червя:

- В отличие от стандартного Mirai, который атакует устройства через Telnet, новый червь использует уязвимости в SSH-соединениях;

- Для распространения NoaBot использует слабые SSH пароли, а не Telnet, как Mirai;

- Вместо проведения DDoS атак, червь устанавливает модифицированную версию майнера криптовалют XMRig;

- Конфигурация для подключения майнера к пулу хранится в зашифрованном виде и расшифровывается непосредственно перед запуском XMRig, что затрудняет отслеживание адресов кошельков злоумышленников;

- Скорее всего червь использует приватный пул для майнинга.

- NoaBot маскирует свою активность, используя нестандартные библиотеки и обфускацию строк, что затрудняет обнаружение антивирусами и анализ кода.

Несмотря на свою простоту, NoaBot демонстрирует изощренные методы сокрытия своей деятельности и затруднения анализа. Akamai отслеживал активность червя в течение года и зафиксировал атаки с 849 различных IP-адресов по всему миру, почти все устройства, скорее всего, уже заражены.

География источников атак NoaBot

Компания опубликовала подробные индикаторы компрометации (Indicator of Compromise, IoC), которые можно использовать для проверки устройств на предмет заражения. Пока неясно, насколько широко червь распространился, но его нестандартные методы работы вызывают обеспокоенность исследователей.

Akamai отмечает, что ограничение произвольного доступа по SSH к сети значительно снижает риск заражения. Кроме того, использование надежных (нестандартных или случайно сгенерированных) паролей также повышает безопасность, поскольку вредоносное ПО использует базовый список угадываемых паролей. Специалисты разместили в репозитории GitHub наборы учетных данных, используемые NoaBot.

На первый взгляд, NoaBot — не очень сложная кампания. Это вариант Mirai и криптомайнер XMRig – подобного вредоносного ПО сейчас большое количество. Однако методы обфускации и дополнения к исходному коду рисуют совершенно иную картину возможностей злоумышленников.