Открытая брешь: вымогатели Reichsadler атакуют уязвимые серверы WS_FTP

Пока администраторы бездействуют, хакеры собираются неплохо подзаработать.

Уязвимые серверы WS_FTP, открытые для доступа из Интернета, стали мишенью для массовых атак с использованием вымогательского ПО.

Как недавно заметили специалисты из компании Sophos, группировка киберпреступников Reichsadler производит массовое развёртывание вредоносных вымогательских программ с использованием конструктора LockBit 3.0, слитого в сеть в сентябре 2022 года.

В Sophos X-Ops сообщили: «Вымогатели не стали долго ждать и начали использовать недавно обнаруженную уязвимость в программном обеспечении WS_FTP Server».

Несмотря на то, что компания Progress Software выпустила исправление для этой уязвимости в прошлом месяце, ещё далеко не все серверы были обновлены. В Sophos X-Ops были зафиксированы некоторые безуспешные попытки развёртывания программ-вымогателей через неисправленные сервисы.

Атакующие пытались произвести атаку с помощью открытого инструмента GodPotato , позволяющего повышать привилегии до «NT AUTHORITY\SYSTEM» на клиентских платформах Windows (с Windows 8 по Windows 11) и серверных (с Windows Server 2012 по Windows Server 2022). Попытка развернуть вредоносные программы на системах жертвы была предотвращена защитным ПО Sophos.

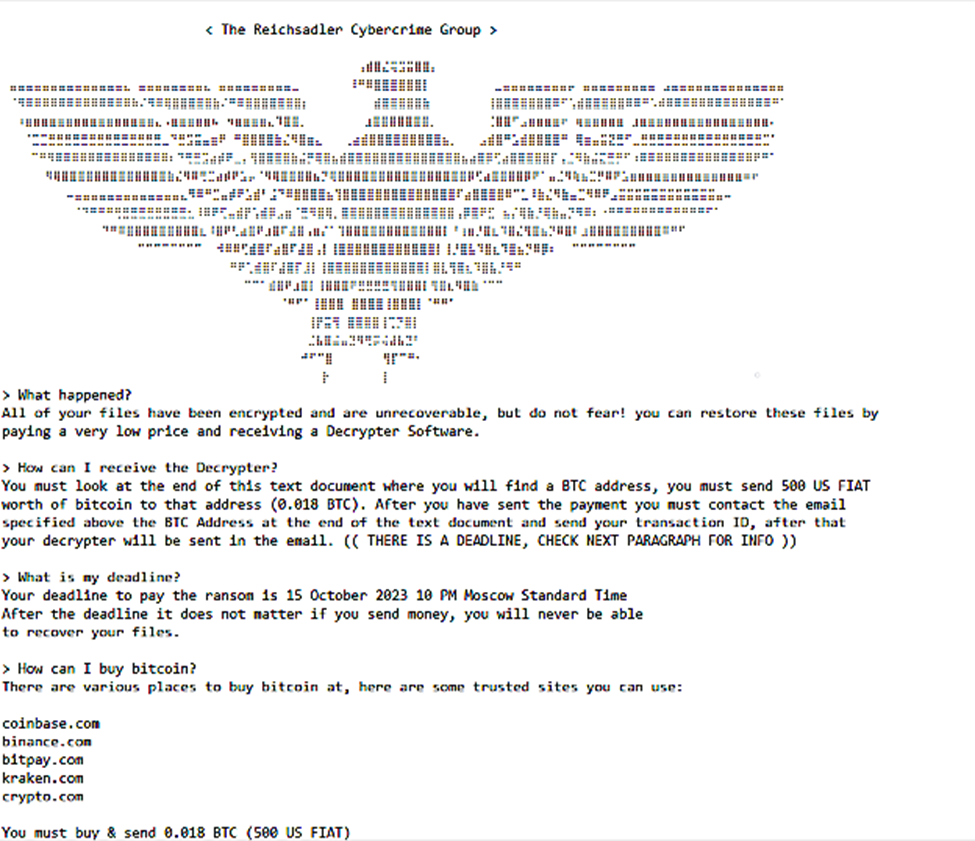

Забавно, что несмотря на неудачную попытку шифрования файлов, на устройстве жертвы всё равно появилась записка с требованиями заплатить выкуп за расшифровку в размере 500 долларов.

Записка с выкупом на сумму 0,018 биткоина

Невысокий размер выкупа указывает на то, что уязвимые серверы WS_FTP, доступные из Интернета, вероятно, являются целью для массовых автоматизированных атак. Таким образом, злоумышленники надеются озолотиться, взяв уязвимые системы количеством, а не размером денежного выкупа.

Критическая уязвимость WS_FTP, известная как CVE-2023-40044 , о которой мы уже сообщали ранее , вызвана .NET десериализацией в Ad Hoc Transfer Module, что позволяет злоумышленникам исполнять команды на базовой ОС через удалённые HTTP-запросы.

Компания Progress Software 27 сентября выпустила обновления безопасности, настоятельно рекомендуя всем администраторам обновить уязвимые установки. Организации, которые не могут немедленно обновить свои серверы, могут блокировать входящие атаки, отключив уязвимый модуль WS_FTP Server Ad Hoc Transfer.

Progress Software до сих пор имеет дело с последствиями масштабных атак на данные, вызванных эксплуатацией zero-day уязвимости в их платформе MOVEit Transfer в мае этого года . Как сообщается, эти атаки затронули более 2,5 тысяч организаций и свыше 64 миллионов человек.

Ваш провайдер знает о вас больше, чем ваша девушка?