Линуксоиды напряглись: эксплойт для Looney Tunables уже гуляет по сети

Новый способ компрометации популярной ОС теперь доступен каждому хакеру.

Не успели мы рассказать вам об уязвимости «Looney Tunables», отслеживаемой под идентификатором CVE-2023-4911, в Интернете уже появился PoC-эксплойт, позволяющий успешно эксплуатировать данную уязвимость в реальной атаке. Причём сложность применения уязвимости находится на крайне низком уровне — справится даже начинающий хакер.

Looney Tunables позволяет злоумышленникам получать права суперпользователя в Linux-системах, эксплуатируя недостаток переполнения буфера. Недостаток безопасности влияет на стандартные установки Debian 12 и 13, Ubuntu 22.04 и 23.04, а также Fedora 37 и 38.

Киберпреступники могут эксплуатировать уязвимость, используя злонамеренно созданную переменную среды «GLIBC_TUNABLES», обработанную динамическим загрузчиком «ld.so», чтобы добиться выполнения произвольного кода с root-правами при запуске двоичных файлов с разрешением SUID.

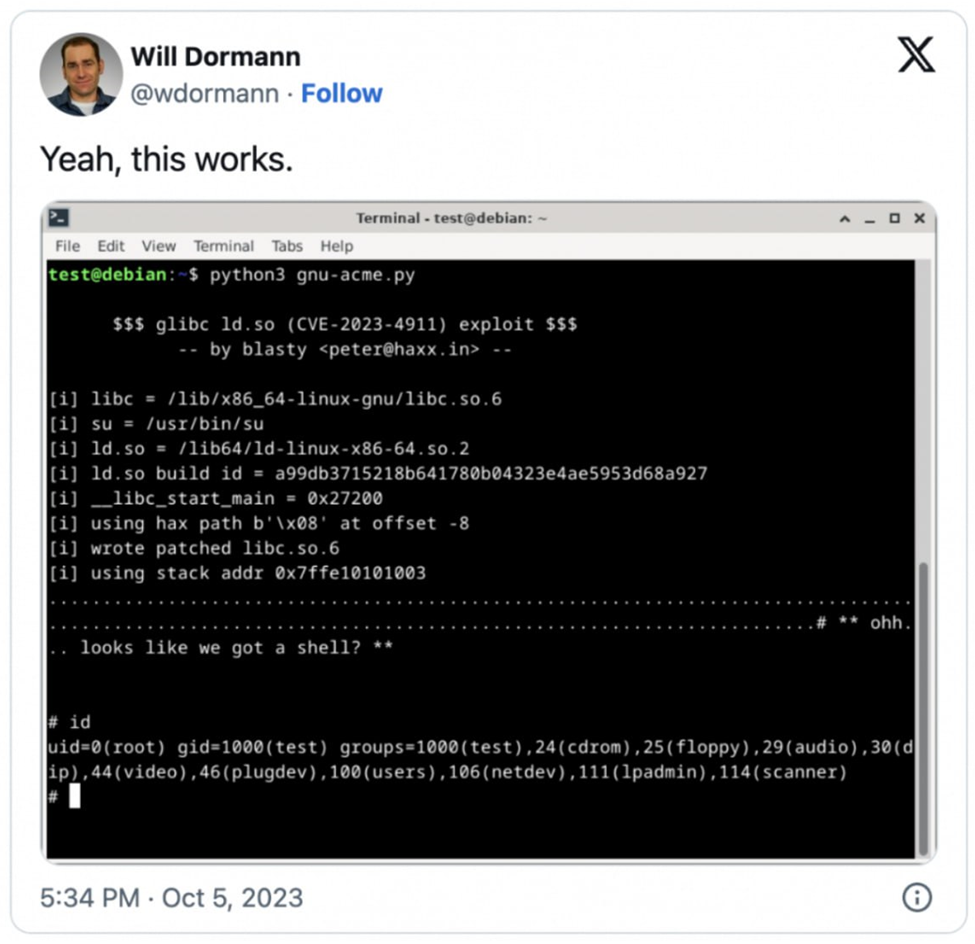

Один из PoC-эксплойтов, работа которого уже подтверждена экспертом по уязвимостям Уиллом Дорманном, был опубликован независимым исследователем безопасности Питером Гейсслером под псевдонимом «blasty».

Другие исследователи также параллельно разрабатывают и публикуют свои собственные эксплойты для CVE-2023-4911 на GitHub и других площадках.

«Наша успешная эксплуатация, ведущая к получению полных root-прав в основных дистрибутивах, таких как Fedora, Ubuntu и Debian, подчеркивает серьёзность и широко распространенный характер этой уязвимости», — заявил 3 октября Саид Аббаси, менеджер по продукту отдела исследования угроз Qualys. Именно эксперты Qualys первые выявили данную уязвимость.

Администраторы должны действовать незамедлительно и обезопасить подконтрольные им установки Linux как можно скорее из-за значительной угрозы, которую представляет Looney Tunables.