Миллионы почтовых серверов Exim подвержены RCE атакам нулевого дня

Уязвимости в Exim требуют немедленного реагирования.

Множество серверов, использующих агент передачи почты Exim, стали потенциальной мишенью для атак из-за критических уязвимостей. Эти уязвимости позволяют удаленно выполнять вредоносный код без взаимодействия с пользователем.

Zero Day Initiative (ZDI) впервые предупредила о проблемах в среду, но информация публично стала доступна только к пятнице после публикации в списке рассылки по безопасности. Из шести обнаруженных ошибок четыре позволяют удаленное выполнение кода, и их рейтинг варьируется от 7,5 до 9,8 из 10. Exim подтвердила, что исправления для трех уязвимостей уже доступны в частном репозитории, однако статус остальных пока неясен.

Согласно опросу, Exim установлен более чем на 56% из 602 000 почтовых серверов, доступных в Интернете, что составляет чуть более 342 000 серверов Exim.

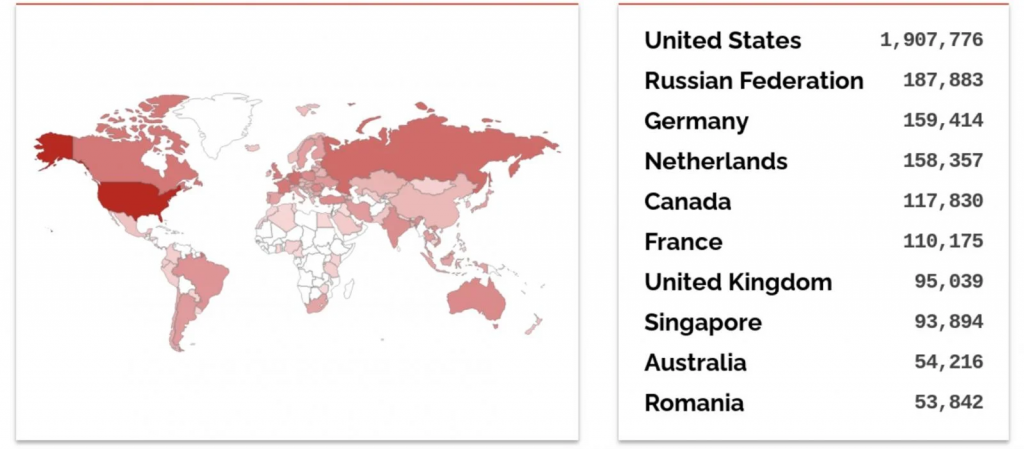

По данным поиска Shodan, в настоящее время в сети открыто чуть более 3,5 миллионов серверов Exim , большинство из них находятся в США, за ними следуют Россия и Германия.

Одна из наиболее серьезных уязвимостей, обозначенная как CVE-2023-42115, связана с компонентом Exim, отвечающим за аутентификацию. Уязвимость позволяет удаленному неавторизованному пользователю удаленно выполнять код . Другая уязвимость, CVE-2023-42116, связана с переполнением стека и также допускает удаленное выполнение кода.

Хотя проблемы такого типа могут привести к сбоям программного обеспечения или повреждению данных после успешной эксплуатации, злоумышленники также могут использовать уязвимость для выполнения кода или команд на уязвимых серверах.

«Конкретный недостаток существует в службе smtp, которая по умолчанию прослушивает TCP-порт 25», — поясняется в рекомендациях по безопасности ZDI, опубликованных в среду.

«Проблема возникает из-за отсутствия надлежащей проверки данных, предоставленных пользователем, что может привести к записи за пределы буфера. Злоумышленник может использовать эту уязвимость для выполнения кода в контексте учетной записи службы».

Критики выразили свое недовольство способом, которым Exim раскрывала информацию о уязвимостях. ZDI утверждает, что уведомила Exim о проблемах еще в июне 2022 года, но активное взаимодействие началось только в мае 2023 года.

Так как патч для защиты уязвимых серверов Exim от потенциальных атак еще не доступен, ZDI посоветовал администраторам ограничить удаленный доступ из Интернета, чтобы предотвратить входящие попытки взлома.

«Учитывая характер уязвимости, единственной эффективной стратегией смягчения последствий является ограничение взаимодействия с приложением», — предупредил ZDI .

В связи с недостатком информации о том, как получить исправления, администраторы могут столкнуться с проблемами при попытке защитить свои системы. Учитывая, что в 2020 году хакерская группа Sandworm использовала уязвимость Exim для атаки на сети правительства США, новые уязвимости могут привлечь внимание злоумышленников. Теперь, когда стали известны новые уязвимости Exim, неудивительно, если злоумышленники снова попытаются на них заработать.