MULTI#STORM: новая фишинговая кампания атакует пользователей из Индии и США

Трояны удалённого доступа доставляются через JavaScript-файлы и скачивают дополнительные полезные нагрузки.

Злоумышленники, ответственные за распространение новой фишинговой кампании под кодовым названием MULTI#STORM, нацелились на Индию и США, используя JavaScript-файлы для доставки троянов удаленного доступа (RAT), таких как Warzone RAT и Quasar RAT, на зараженные системы. Об этом сообщают исследователи компании Securonix.

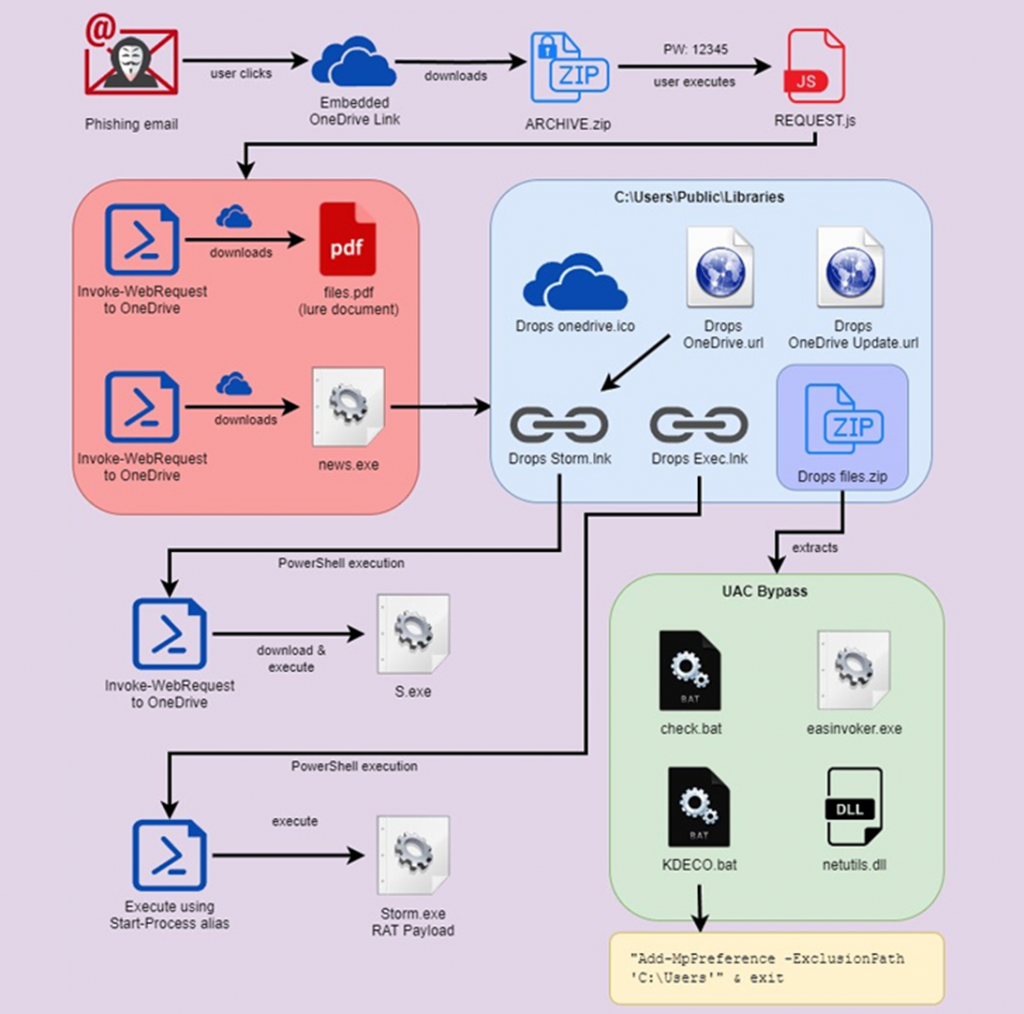

Многоэтапная цепочка атак начинается с того, что получатель электронной почты нажимает на встроенную в письмо ссылку, ведущую на защищенный паролем «12345» ZIP-файл («REQUEST.zip»), размещенный на Microsoft OneDrive.

После распаковки потенциальная жертва имеет дело с сильно обфусцированным JavaScript-файл («REQUEST.js»), который при двойном нажатии активирует заражение, выполняя две команды PowerShell, ведущие к извлечению двух отдельных полезных нагрузок с OneDrive и их последующему выполнению.

Первый из двух файлов — это поддельный PDF-документ, который отображается жертве, в то время как второй файл — исполняемый файл на основе Python — скрытно запускается в фоновом режиме.

Бинарный файл действует как дроппер для извлечения и запуска основной полезной нагрузки, упакованной внутри него в виде строк Base64 («Storm.exe»), но не раньше, чем установит постоянство в системе через изменение реестра Windows.

Также бинарным файлом декодируется второй ZIP-файл («files.zip»), который содержит четыре разных файла, каждый из которых предназначен для обхода контроля учетных записей пользователей (UAC) и повышения привилегий Windows путём создания поддельных доверенных каталогов.

Цепочка заражения

Среди вредоносных файлов, обнаруженных в операции, также есть пакетный файл («check.bat»), про который специалисты Securonix говорят, что он имеет несколько общих черт с другим загрузчиком под названием DBatLoader, несмотря на разницу в используемом языке программирования.

Примечательно, что отдельный файл с именем «KDECO.bat» выполняет специальную команду PowerShell, чтобы приказать Microsoft Defender добавить правило исключения антивируса для пропуска каталога «C:\Users».

Атака завершается развёртыванием Warzone RAT (также известного как Ave Maria), распространяемого по модели MaaS за 38 долларов в месяц. Вредонос имеет обширный список функций для похищения конфиденциальных данных и загрузки дополнительного вредоносного ПО, такого, например, как Quasar RAT.

«Важно быть особенно бдительным по отношению к фишинговым электронным письмам, особенно когда в них подчёркивается срочность. Эта конкретная приманка не отличалась высокой скрытностью, так как требовала от пользователя выполнения JavaScript-файла напрямую. Однако ярлыки или файлы с двойными расширениями, вероятно, имели бы куда больший успех», — говорят исследователи.