StringBleed – обход SNMP-аутентификации в маршрутизаторах различных производителей

Проблема затрагивает устройства SOHO-класса и позволяет заполучить полный доступ к уязвимым девайсам.

Исследователи описали уязвимость отсутствия SNMP-аутентификации на ряде маршрутизаторов SOHO-класса. И, конечно же, она получила свое имя – StringBleed. Речь идет об отсутствии проверки пароля в реализации аутентификации по протоколам SNMPv1 и SNMPv2, когда устройство принимает в качестве community-пароля любую строку из цифр или букв, и возвращает значение запрашиваемого OID. При этом, данные можно как считать, так и записать.

Пример эксплуатации:

#snmpwalk -v 1 -c ForSecLab <IP-адрес> iso.3.6.1.2.1.1.1.0 = STRING: "Thomson CableHome Gateway <<HW_REV: 2.1; VENDOR: Thomson; BOOTR: 2.1.7i;

Исследователи утверждают, что брешь распространяется на различные устройства. Согласно публикациям на GitHub и Reddit, проблеме подвержены CISCO DPC3928SL, Thomson CableHome Gateway.

Shodan насчитал 250162 уязвимых устройства, поэтому проблема кажется действительно серьезной.

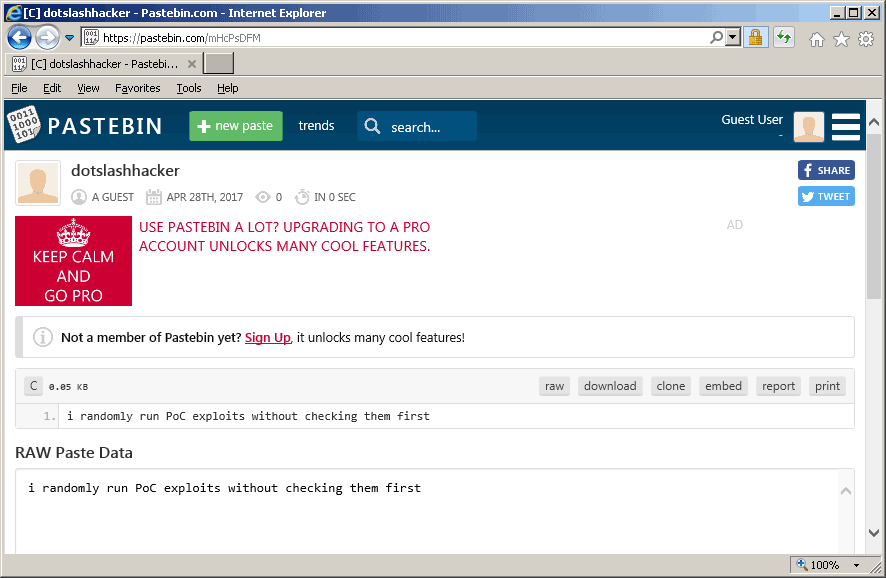

Сегодня на GitHub появился «инструмент» для обхода аутентификации, и назвали его PasteBleed. Работает он примерно так:

Редакция SecurityLab рекомендует своим читателям проверить доступность своих маршрутизаторов по порту 161/UDP извне, а также не запускать непроверенные PoC-коды на своих системах.