В Сети опубликован исходный код одного из банковских Android-троянов

Эксперты ожидают рост числа атак банковских троянов на пользователей Android.

На одном из подпольных форумов в свободном доступе был опубликован исходный код неизвестного банковского Android-трояна вместе с инструкциями по его применению. Вирусописатели разместили данные всего месяц назад, однако специалисты компании «Доктор Веб» уже обнаружили вредонос, разработанный на основе обнародованного исходного кода. Троян, получивший наименование Android.BankBot.149.origin (по классификации «Доктор Веб»), распространяется под видом безобидных приложений.

Оказавшись на системе, вредоносная программа запрашивает доступ к функциям администратора мобильного устройства с целью осложнить удаление и убирает свою иконку с главного экрана, чтобы жертва ничего не заподозрила. Затем BankBot связывается с C&C-сервером на предмет получения команд.

По приказу злоумышленников троян может отправлять и перехватывать SMS-сообщения, запрашивать права администратора, выполнять USSD-запросы, получать из телефонной книги список номеров всех контактов, рассылать SMS-сообщения с указанным преступниками текстом контактам из телефонной книги, отслеживать местоположение устройства через спутники GPS, показывать фишинговые окна и т.д.

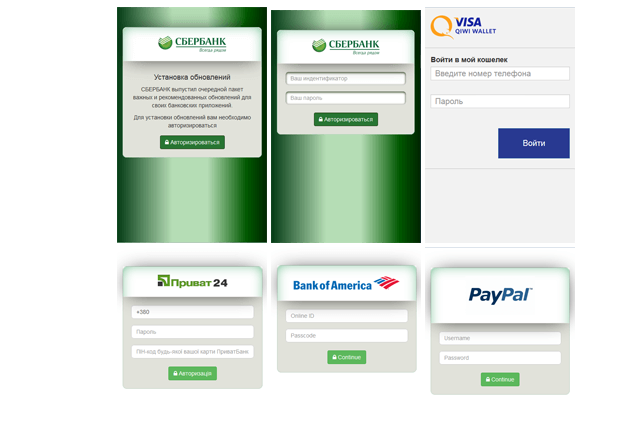

По аналогии с другими современными банковскими троянами BankBot похищает конфиденциальные данные пользователей, отслеживая запуск приложений «банк-клиент» и программ для работы с платежными системами.

Обнаруженная специалистами «Доктор Веб» версия способна контролировать запуск более 30 подобных приложений. Как только троян обнаруживает, что такая программа начала работу, он загружает с управляющего сервера соответствующую фишинговую форму ввода логина\пароля для доступа к учетной записи банка и отображает ее поверх атакуемого приложения.

Помимо хищения учетных данных, в сферу интересов трояна также входит кража информации о банковской карте жертвы. С этой целью вредонос отслеживает запуск популярных приложений, в том числе Facebook, Viber, YouTube, Messenger, WhatsApp, Uber, Snapchat, WeChat, imo, Instagram, Twitter и Play Маркет, и показывает поверх них фишинговое окно настроек платежного сервиса каталога Google Play. Вся собранная информация отправляется на C&C-сервер злоумышленников.