На Positive Hack Days cтудент из Самары взломал систему ДБО

Тема информационной безопасности банков традиционно стала одной из ключевых на Positive Hack Days III.

Тема информационной безопасности банков традиционно стала одной из ключевых на Positive Hack Days III. В рамках форума прошли дискуссии, соревнования и мастер-классы, посвященные банковской тематике.

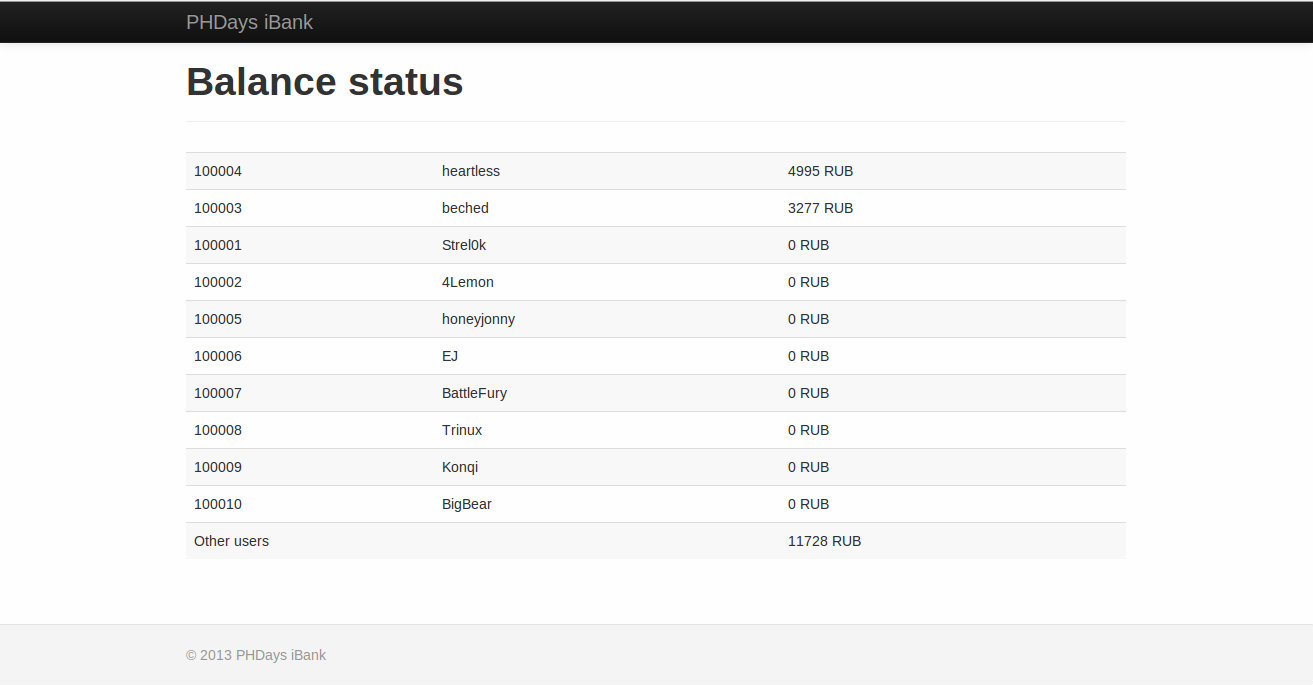

Студент пятого курса СамГАУ Анатолий Катюшин под ником heartless в ходе конкурса «Большой ку$h», взломал систему дистанционного банковского обслуживания (ДБО) и «похитил» 4995 рублей. Состязание проходило в два этапа: сначала участникам для анализа были предоставлены копии виртуальных машин, содержащие уязвимые веб-сервисы ДБО, аналогичные реальным системам. На втором этапе конкурса хакеры должны были за ограниченное время эксплуатировать обнаруженные уязвимости и украсть как можно больше денег.

Специально для конкурса «Большой ку$h» была разработана система ДБО PHDays iBank, содержащая уязвимости, которые встречаются в банковских системах в реальной жизни.

За один час 10 участников должны были воспользоваться проблемами безопасности, обнаруженными на первом этапе соревнования, и перевести деньги с чужих счетов на свой. Всего система содержала 20 000 рублей. Победителю удалось «украсть» только 4995.

Выигрыш победителя был удвоен интеллектуальным партнером форума PHDays, компанией «Астерос».

«Обнаружение проблем безопасности в образе системы заняло где-то четыре часа, затем нужно было лишь написать скрипт для автоматизации эксплуатирования уязвимости», - сказал Анатолий Катюшин после финала конкурса.

Второе место в соревновании занял студент факультета математики НИУ ВШЭ Омар Ганиев, который смог «похитить» 3277 руб.

«В прошлом году ошибка в скрипте не позволила мне победить, в этом году мне повезло больше и удалось занять второе место», - сказал Омар Ганиев.

Остальным восьми участникам конкурса не удалось вывести из PHDays iBank ни одного рубля.