Неизвестные хакеры взломали сайт организации «Репортеры без границ»

Через сайт распространялось вредоносное ПО с использованием недавно устраненных брешей в Internet Explorer и Java.

В блоге компании Avast появилось сообщение о взломе сайта международной организации «Репортеры без границ», отстаивающей права и свободы граждан по всему миру. Как сообщают исследователи антивирусной компании, злоумышленники скомпрометировали сайт организации и осуществляли атаки на посетителей сайта. В арсенале злоумышленников находились эксплоиты к уязвимостям нулевого дня в Internet Explorer (CVE-2012-4792) и Java (CVE-2013-0422), недавно устраненные производителями.

Этот инцидент исследователи связывают с рядом атак, осуществленных в этом году на сайты политических партий и правозащитных организаций Гонконга и Тайвани.

Описание эксплоита

Скомпрометированные страницы сайта подключали javascript файл по адресу “hxxp://en.rsf.org/local/cache-js/m.js”.

JavaScript код создает параметр куки “Somethingbbbbb”. Подобное название параметра куки можно связать с атакой на сайт политической партии Гонконга. Пользователям, посещавшим вредоносные страницы сайта партии также устанавливался параметр куки “Somethingeeee”. Подобные атаки также проводились около двух лет тому, но с использованием других эксплоитов.

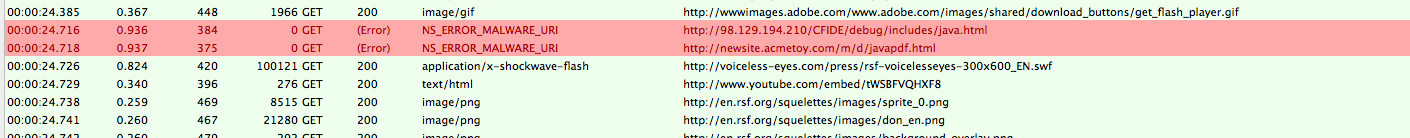

Как показано на изображении, код m.js определял версию используемого браузера и в случае Internet Explorer 8 внедрял в страницу iframe, загружаемый с адреса “hxxp://newsite.acmetoy.com/m/d/pdf.html”. По этому адресу находился код, эксплуатирующий уязвимость в этой версии браузера.

Если версия браузера отличалась от IE8, загружались iframe по адресам “hxxp://98.129.194.210/CFIDE/debug/includes/java.html” и “hxxp://newsite.acmetoy.com/m/d/javapdf.html”, и эксплуатировалась уязвимость в Java.

В случае успешной эксплуатации уязвимости на систему пользователя устанавливалось специальное программное обеспечение, позволяющее получить удаленный доступ к зараженному компьютеру, после чего отправлялись запросы к адресам contact luckmevnc.myvnc.com (112.140.186.252, Сингапур), luckmegame.servegame.com (домен больше не активен) и contacting d.wt.ikwb.com (58.64.179.139, Гонконг).

Подобная атака могла быть целенаправленной и носить политический характер (как и ранее совершенные атаки на сайты подобных организаций), поскольку сайт «Репортеры без границ» посещает, как правило, определенный круг лиц.