ЛК раскрыла масштабную сеть кибершпионажа против дипломатических и государственных структур

Кампания, в рамках которой проводилось хищение секретных данных правительств и научных организаций разных стран, длилась на протяжении 5 лет.

Эксперты антивирусной компании «Лаборатория Касперского» обнаружили масштабную операцию киберпреступников. Направленную на получение секретных данных правительств, дипломатических структур и научных организаций различных государств, которую злоумышленники реализовывали на протяжении, как минимум, последних пяти лет.

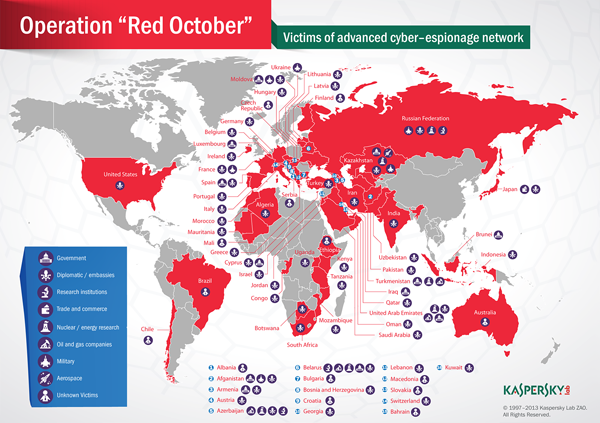

«Действия злоумышленников были направлены на получение конфиденциальной информации, данных, открывающих доступ к компьютерным системам, персональным мобильным устройствам и корпоративным сетям, а также сбор сведений геополитического характера. Основной акцент атакующие сделали на республиках бывшего СССР, странах Восточной Европы, а также ряде государств в Центральной Азии», - отмечают специалисты ЛК.

Согласно отчету исследователей, в октябре прошлого года они начали расследовать ряд происшествий, связанных с хищением секретной информации, принадлежащей дипломатическим миссиям и государственным организациям. Операцию по выявлению киберпреступной группировки, ответственной за инциденты, исследователи назвали «Красный октябрь», и на сегодняшний день она остается в активной фазе. «Украденные данные отсылаются на несколько серверов управления, конфигурация сети которых не уступает по своей сложности инфраструктуре Flame», - сообщили эксперты, отметив, что для проведения кампании хакеры использовали «собственное вредоносное ПО, имеющее уникальную модульную архитектуру, состоящую из вредоносных расширений, модулей, предназначенных для кражи информации», получившее название Backdoor.Win32.Sputnik.

Для того, чтобы контролировать сеть инфицированных компьютеров, киберпреступники использовали более 60 доменных имен и серверы, расположенные в различных странах мира, большая часть из которых была обнаружена в России и Германии.

По данным исследователей, атаки на дипломатические представительства, которые увенчивались успехом, провоцировали последующие нападения, в которых использовалась полученная ранее конфиденциальная информация.

Помимо специального вредоносного программного обеспечения, злоумышленники использовали эксплоиты к уязвимостям в продуктах MS Excel (CVE-2009-3129), Microsoft Office (CVE-2010-3333) и Microsoft Windows Common Control Library ActiveX компоненте (CVE-2012-0158).

Стоит отметить, что эксплоиты, использованные в ходе кампании «Красный октябрь», были созданы другими хакерами и использовались «в атаках, направленных на тибетских активистов, а также на военные структуры и энергетические компании азиатских стран. Организаторы Red October только заменяли исполняемые файлы в документах на свои».

Подробнее с отчетом «Лаборатории Касперского» можно ознакомиться здесь.