Обнаружена опасная брешь в Microsoft Windows

Брешь позволяет локальному пользователю повысить свои привилегии на системе.

Компания High-Tech Bridge опубликовала уведомление безопасности, описывающее опасную брешь в операционных системах семейства Windows. Уязвимость позволяет локальному пользователю повысить свои привилегии на системе. Согласно данным, предоставленным исследователями, уязвимость обнаружена в службе IKE and AuthIP IPsec Keying Modules, которая запускается по умолчанию на Windows Vista, Windows Server 2008, Windows 7, а также на Windows 8.

Уязвимость возникает на системе по нескольким причинам:

- Cистемная служба IKE and AuthIP IPsec Keying Modules пытается загрузить динамическую библиотеку, которая отсутствует в стандартной установке ОС.

- Если на системе установлено программное обеспечение стороннего производителя в корневую директорию диска C, которое при установке вносит изменения в системную переменную окружения PATH, а также не изменяет унаследованные по умолчанию привилегии доступа к файлам и папкам для установочной директории.

На первый взгляд довольно таки сложные условия для эксплуатации, поскольку требуется, чтобы на системе было установлено определенное ПО. Однако список программного обеспечения довольно интересен и содержит весьма популярные приложения – Perl, Ruby, Python, PHP, MySQL. Проблема заключается в том, что после установки на систему в корневую директорию диска С инсталляторы этих приложений не переопределяют наследуемые привилегии на доступ к файлам и папкам, установленные для диска C, что позволяет любому члену группы «Аутентифицированные пользователи» записать файлы в эти директории. Поскольку, после установки, эти приложения добавляют путь к своей установочной директории в переменную окружения PATH, эта директория включается в поисковый путь, используемый для поиска динамических библиотек всеми системными службами. Таким образом, служба IKE and AuthIP IPsec Keying Modules, которая запускается от имени Local System, не может найти необходимую библиотеку и пытается подгрузить ее из директории, которая находится под контролем потенциального злоумышленника.

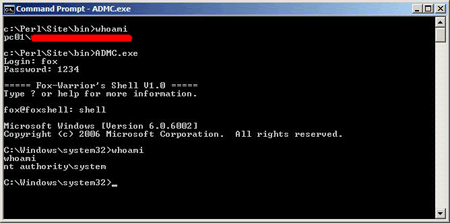

Исследователи также опубликовали PoC код, который демонстрирует вышеописанный случай:

PoC код доступен по адресу: https://www.htbridge.com/advisory/HTB23108-P0c-Windows-Services.rar

Подробное описание уязвимости доступно по адресу: http://www.securitylab.ru/vulnerability/431020.php

SecurityLab рекомендует своим читателям проверить привилегии на доступ к каталогам для ПО, установленного вне директории Program files, поскольку многие приложения из опубликованного списка устанавливаются по умолчанию именно в корневую директорию диска C.