Эпидемия Conflicker.B/Downadup.B: заражено почти 9 миллионов систем

Компания F-Secure вчера опубликовала новые данные по количеству зараженных хостов и методы подсчета уязвимых систем.

Компания F-Secure вчера в своем блоге опубликовала новые данные по количеству зараженных хостов и методы подсчета уязвимых систем. По данным F-Secure в данный момент насчитывается 8 976 038 систем, зараженных червем Conflicker.B/Downadup.B.

Conflicker.B/Downadup.B является одним из самых популярных червей, которые эксплуатируют уязвимость в службе Server в ОС Microsoft Windows. Microsoft выпустила исправление (MS08-067) к этой уязвимости в октябре 2008 года. Тем не менее, уязвимость продолжает активно эксплуатироваться злоумышленниками. Пик активности (по крайней мере мы на это надеемся) пришелся на январь 2009.

По данным F-Secure, во вторник количество заражений составляло 2,4 миллиона хостов, в среду – 3,5 млн., в пятницу – 8,9 млн. Многие эксперты по безопасности начали сомневаться в корректности алгоритма подсчета количества зараженных систем, т.к. подобные цифры не могут не впечатлять.

Механизм работы червя является стандартным для современного вредоносного ПО. В день регистрируется 250 возможных доменных имен, которые используются для связи с контрольным сервером. F-Secure зарегистрировала несколько доменом из общего пула и следит за подключениями к этим доменам.

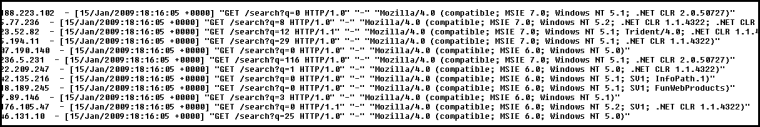

На рисунке изображен стандартный журнал httpd, отображающий IP адреса систем, подключающихся к зарегистрированным доменам, время подключения, сам запрос и заголовок User-Agent, отправляемый браузером.

Подобных запросов отправляется на сервер несколько миллионов ежедневно с 350 000 уникальных IP адресов. Весьма сложно определить общее количество инфицированных систем, т.к. NAT и прокси сервера не позволяют этого сделать, а Downadup не содержит уникальный идентификатор в заголовке User-Agent.

После небольшого исследования, сотрудники F-Secure обнаружили, что число, передаваемое в строке запроса /search/q= не является случайным. Это глобальная переменная в коде, которая указывает на количество систем, которые были заражены текущей версией червя посредством удачной эксплуатации уязвимости. На рисунке изображена запись, где один экземпляр приложения заразил 116 хостов. Сотрудники F-Secure сгруппировали данные по уникальным IP адресам и просуммировали количество зараженных систем. В настоящий момент эта цифра равна 8 976 038.

В настоящий момент существует три метода распространения червя:

- Эксплуатация уязвимости MS08-067

- Подбор пароля к сетевым ресурсам

- USB носители

SecurityLab опубликовал несколько статей на эту тему:

Компания Positive Technologies выпустила сетевую утилиту, способную определить наличие уязвимости на системе.

Мы настоятельно рекомендуем установить исправление к этой уязвимости или последовать рекомендациям в вышеописанных статьях.

Скачать исправление можно с сайта производителя по следующим ссылкам:

Windows 2000 SP4:

http://www.microsoft.com/downloads/de...=E22EB3AE-1295-4FE2-9775-6F43C5C2AED3

Windows XP SP2:

http://www.microsoft.com/downloads/de...=0D5F9B6E-9265-44B9-A376-2067B73D6A03

Windows XP SP3:

http://www.microsoft.com/downloads/de...=0D5F9B6E-9265-44B9-A376-2067B73D6A03

Windows XP Professional x64 Edition:

http://www.microsoft.com/downloads/de...=4C16A372-7BF8-4571-B982-DAC6B2992B25

Windows XP Professional x64 Edition SP2:

http://www.microsoft.com/downloads/de...=4C16A372-7BF8-4571-B982-DAC6B2992B25

Windows Server 2003 SP1:

http://www.microsoft.com/downloads/de...=F26D395D-2459-4E40-8C92-3DE1C52C390D

Windows Server 2003 SP2:

http://www.microsoft.com/downloads/de...=F26D395D-2459-4E40-8C92-3DE1C52C390D

Windows Server 2003 x64 Edition:

http://www.microsoft.com/downloads/de...=C04D2AFB-F9D0-4E42-9E1F-4B944A2DE400

Windows Server 2003 x64 Edition SP2:

http://www.microsoft.com/downloads/de...=C04D2AFB-F9D0-4E42-9E1F-4B944A2DE400

Windows Server 2003 with SP1 for Itanium-based Systems:

http://www.microsoft.com/downloads/de...=AB590756-F11F-43C9-9DCC-A85A43077ACF

Windows Server 2003 with SP2 for Itanium-based Systems:

http://www.microsoft.com/downloads/de...=AB590756-F11F-43C9-9DCC-A85A43077ACF

Windows Vista (optionally with SP1):

http://www.microsoft.com/downloads/de...=18FDFF67-C723-42BD-AC5C-CAC7D8713B21

Windows Vista x64 Edition (optionally with SP1):

http://www.microsoft.com/downloads/de...=A976999D-264F-4E6A-9BD6-3AD9D214A4BD

Windows Server 2008 for 32-bit Systems:

http://www.microsoft.com/downloads/de...=25C17B07-1EFE-43D7-9B01-3DFDF1CE0BD7

Windows Server 2008 for x64-based Systems:

http://www.microsoft.com/downloads/de...=7B12018E-0CC1-4136-A68C-BE4E1633C8DF