Microsoft опубликовала уведомление к уязвимости в SQL Server

Вчера компания Microsoft опубликовала уведомление с описанием временного решения по устранению уязвимости в Microsoft SQL Server.

Вчера компания Microsoft опубликовала уведомление 961040 с описанием временного решения по устранению уязвимости в Microsoft SQL Server.

Согласно производителю, уязвимость распространяется на следующие приложения:

- SQL Server 2000

- SQL Server 2005 SP2

- MSDE 2000 (Microsoft SQL Server 2000 Desktop Edition)

- SQL Server 2005 Express Edition

Приложение |

Аутентификация |

Сетевая служба |

Привилегии по умолчанию |

Воздействие от эксплуатации уязвимости |

SQL Server 2000 |

Требуется |

Да |

SYSTEM |

Пользователь, который может удачно аутентифицироваться в SQL Server может выполнить произвольный код на системе с привилегиями SYSTEM |

SQL Server 2005 SP2 (SP3 не подвержен этой уязвимости) |

Требуется |

Да |

Учетная запись, указанная при установке приложения |

Пользователь, который может удачно аутентифицироваться в SQL Server может выполнить произвольный код на системе с привилегиями учетной записи, указанной при установке приложения |

MSDE 2000 |

Требуется |

Нет |

SYSTEM |

Локальный пользователь, способный инициировать соединение и аутентифицироваться в MSDE может выполнить произвольный код на системе с привилегиями SYSTEM |

SQL Server 2005 Express |

Требуется, для локальных пользователей доступ разрешен по умолчанию |

Нет |

Network Service |

Локальный пользователь, способный инициировать соединение и аутентифицироваться в SQL Express может выполнить произвольный код на целевой системе с привилегиями NetworkService. По умолчанию все пользователи из группы Users могут аутентифицироваться с использованием интегрированной аутентификации. |

Как видно из таблицы, для удачной эксплуатации уязвимости злоумышленник должен удачно аутентифицироваться на системе. К тому же уязвимость в MSDE 2000 и SQL Server Express 2005 не может эксплуатироваться удаленно. Но это не означает, что эту уязвимость можно проигнорировать.

Для удачной эксплуатации уязвимости злоумышленник должен быть аутентифицирован в приложении. Если атакующий обнаружит SQL-инъекцию в Web приложении, подключенном к СУБД, он сможет совместить обе уязвимости и выполнить произвольный код на целевой системе без аутентификации, т.к. Web приложение уже аутентифицировано.

Злоумышленник может воспользоваться неисправленной уязвимостью в Microsoft Windows и повысить свои привилегии с NetworkService до LocalSystem.

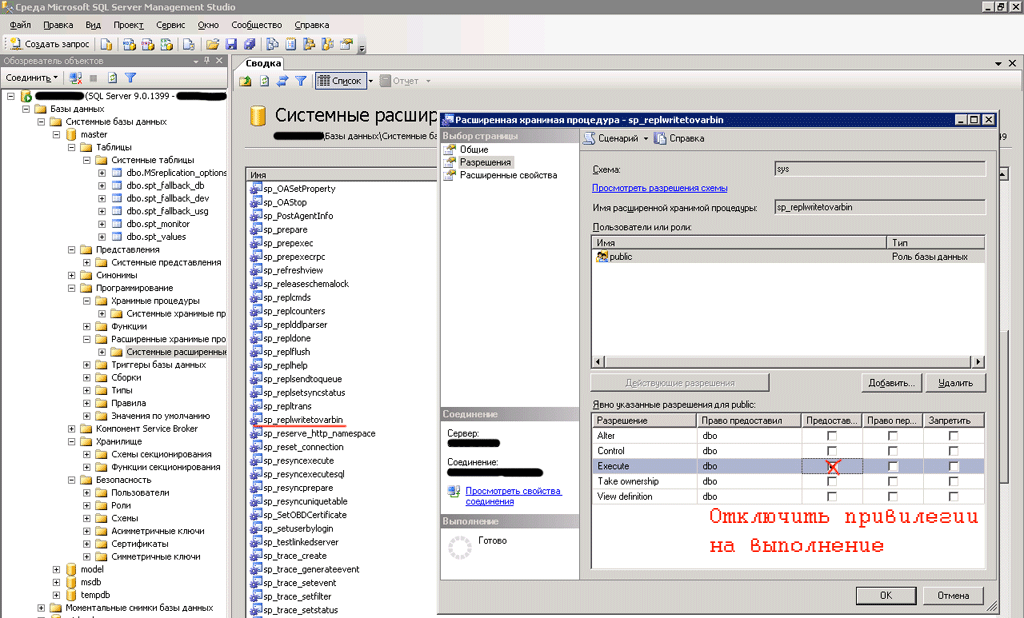

Microsoft рекомендует пользователям запретить использование хранимой процедуры sp_replwritetovarbin. Для большинства пользователей отключение этой процедуры никак не повлияет на работоспособность приложения и базы данных. Исключение составляют лишь базы данных с транзакционными репликациями и обновляемыми подписками.

Рис. 1 Применение временного решения от производителя.

Напомним, что об уязвимости в Microsoft SQL Server стало известно 9 декабря 2008 года в день выхода пакета исправлений от Microsoft.