Очередная угроза: ПО для подмены DHCP серверов и смены настроек DNS

Symantec опубликовал технические подробности интересного образца хорошо известного вредоносного ПО DNSChanger.

Symantec опубликовал технические подробности интересного образца хорошо известного вредоносного ПО DNSChanger.

DNSChanger активно распространяется некоторое время. Он обратил на себя внимание, когда начал атаковать ADSL модемы. Как следует из названия – это программное обеспечение, которое меняет настройки для DNS серверов.

Это приложение эволюционировало со смены настроек для DNS серверов в операционных системах (Windows и Mac) до смены настроек DNS на ADSL модемах/маршрутизатора.

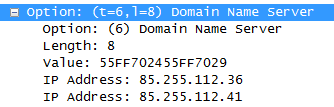

Вредоносное ПО, описанное Symantec – следующий шаг в развитии DNSChanger: установка поддельного DHCP сервера в сети. Это ПО устанавливает на системе легитимный драйвер NDISProt, что позволяет отправку и прием Ethernet фреймов. После установки драйвера, злонамеренное ПО эмулирует DHCP сервер. Приложение прослушивает сетевой трафик и при получении DHCP Discoverу пакета, отправляет свой DHCP Offer пакет. Предложенная аренда подобным DHCP сервером содержит вредоносные DNS сервера:

После смены DNS сервера на злонамеренный, злоумышленники могут перенаправить пользователей на поддельные сайты и перехватить логины и пароли, или, при наличии уязвимости в браузере, скомпрометировать целевую систему.

Троянское приложение, идентифицируемое Symantec как Trojan.Flush.M создает следующие файлы %Windir%\inf\ndisprot.inf и %System%\drivers\ndisprot.sys. Затем создает следующие записи в реестре:

- HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Enum\Root\LEGACY_NDISPROT\"NextInstance" = "1"

- HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Enum\Root\LEGACY_NDISPROT\0000\"Service" = "Ndisprot"

- HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Enum\Root\LEGACY_NDISPROT\0000\"Legacy" = "1"

- HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Enum\Root\LEGACY_NDISPROT\0000\"ConfigFlags" = "0"

- HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Enum\Root\LEGACY_NDISPROT\0000\"Class" = "LegacyDriver"

- HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Enum\Root\LEGACY_NDISPROT\0000\"ClassGUID" = "{8ECC055D-047F-11D1-A537-0000F8753ED1}"

- HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Enum\Root\LEGACY_NDISPROT\0000\"DeviceDesc" = "ArcNet NDIS Protocol Driver"

- HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Enum\Root\LEGACY_NDISPROT\0000\Control\"*NewlyCreated*" = "0"

- HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Enum\Root\LEGACY_NDISPROT\0000\Control\"ActiveService" = "Ndisprot"

- HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Ndisprot\Enum\"Count" = "1"

- HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Ndisprot\Enum\"NextInstance" = "1"

- HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Ndisprot\TimestampMode" = "0"

- HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Ndisprot\"Type" = "1"

- HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Ndisprot\"Start" = "3"

- HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Ndisprot\"ErrorControl" = "1"

Троян создает новую службу на системе со следующими характеристиками:

Имя службы: \??\C:\WINDOWS\system32\drivers\Ndisprot.sys

Отображаемое имя: ArcNet NDIS Protocol Driver

Тип запуска: Автоматический