Изменение безопасной среды операционной системы Windows

В данной статье рассматриваются основные средства безопасной среды операционной системы Windows при работе в локальных сетях как объект модернизации, а также сетевую политику безопасности, для группы компьютеров с локальной системой пользователей для каждой машины, при отсутствующем контроллере домена.

shiryaev_sv@spb.power-m.ru

студентка ДВФУ Иванова А.В.

В данной статье рассматриваются основные средства безопасной среды операционной системы Windows при работе в локальных сетях как объект модернизации, а также сетевую политику безопасности, для группы компьютеров с локальной системой пользователей для каждой машины, при отсутствующем контроллере домена. На основе проведенного анализа стандартной безопасной среды, предлагается ее модификация, которая усиливает исходную политику безопасности ОС Windows. Предложенная модифицированная безопасная среда, обеспечит защиту не только от рядовых атак, но и устранит угрозу несанкционированного доступа даже в тех случаях, когда у злоумышленника есть административные права на некоторых компьютерах системы. Модификация заключается в интеграции дополнительных защитных и профилактических функций, обеспечивающих промежуточные проверки участников процесса обмена информацией на соответствие критериям безопасности уже усиленной безопасной среды.

Модифицированная безопасная среда состоит из следующих базовых компонентов: компьютеры под управлением ОС Windows и программа, реализующая дополнительные защитные функции, которая должна гарантировать не только стабильность, но и полноту механизмов, отвечающих за реализацию комплексной политики безопасности. Для решения поставленной задачи проведен анализ подсистем идентификации, аутентификации и авторизации, реализации и корректного использования компонентов программы со стороны вызывающих их модулей и их сопряжения со стандартными средствами защиты ОС Windows.

На пути создания такой модификации проблема предсказуемого использования субъектов, реализующих стандартные защитные функции, и тем самым потенциально способных влиять на поведение штатной системы защиты, является самой сложной. Особенно опасны ситуации, когда взаимодействие инициировано субъектами, не имеющими отношения к системе. Решение данной проблемы заключается в том, что для корректной работы защитных модулей необходимо, чтобы как модули, так и вызывающие их субъекты, обладали уникальными свойствами. К примеру, субъект должен быть включен в список доверенных, а модификация модуля безопасности может быть проведена только под управлением конкретного администратора. Таким образом, это требование сводится к условию «замкнутости» и постоянства всех участников системы.

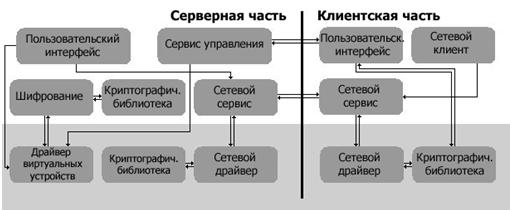

Рис. 1. Совокупность субъектов модифицированной среды.

Предполагаемая модифицированная безопасная среда состоит из следующих компонентов:

Серверная часть: пользовательский интерфейс; сервис управления; шифрование (сервис реализации защитных функций); криптографическая библиотека; сетевой сервис; драйвер виртуальных устройств; криптографическая библиотека; сетевой драйвер.

Клиентская часть: пользовательский интерфейс; сетевой клиент; сетевой сервис сетевой драйвер; криптографическая библиотека.

Представленная схема наглядно демонстрирует автономность системы. Модифицированная безопасная среда не затрагивает основных компонентов операционная система Windows. Замкнутость и постоянство являются приоритетными параметрами политики безопасности, но система при этом остается открытой. Все компоненты изолированы и действуют в собственных виртуальных адресных пространствах. Взаимодействие с внешними субъектами осуществляется в двух предусмотренных случаях: при аутентификации, либо при попытке осуществления чтения-записи данных файла-образа.

При прохождении аутентификации существуют несколько типов угроз безопасности. Первый заключается в несанкционированном доступе по время установки соединений с управляющим сервисом. При этом, во избежание атаки типа «человек посередине», когда злоумышленник имеет возможность не только перехватывать, но также изменять сообщения, выдавая себя перед удаленным администратором, например, за аутентифицирующий субъект, на сервере ключ не пересылается по сети: на клиенте и сервере по схеме Диффи-Хеллмана [1] одновременно генерируются одинаковые сеансовые ключи.

Второй тип угрозы безопасности возникает при подключении защищаемых дисков, когда пользователь вводит данные аутентификации на управляющей рабочей станции. Очевидно, что эта информация также должна быть недоступна для злоумышленника. Во избежание этого, данные аутентификации передаются управляющему сервису в зашифрованном виде. Затем их обрабатывает драйвер, вызывая функции сервиса для взятия хэш-функций от полученной информации. Созданный таким образом хэш-код и является ключом шифрования. Далее с помощью этого ключа сервис перебирает все алгоритмы шифрования, поддерживаемые криптопровайдером (так как заголовок зашифрован целиком, то информация об алгоритме шифрования также остается недоступной). После того, как нужный алгоритм будет подобран, сервис приступает к дешифрации пока не получит ключ шифрования самих данных, который затем хранится в адресном пространстве сервиса и используется каждый раз при шифровании или дешифровании новых данных. Таким образом, хотя штатная система безопасности операционной системы Windows и имеет свой аутентифицирующий субъект, модифицированная безопасная среда предусматривает установку дополнительного сетевого драйвера, участвующего в принятии решений о доступе (подключении диска), а также получающий хэш-код пользовательского пароля и извлекающий в итоге ключ шифрования данных.

Третий тип угрозы заключается в атаке со стороны злоумышленника-администратора работающей системы. Несмотря на то, что символы, введенные в процессе аутентификации на удаленном компьютере, не раскрывают пароль (аутентификация с защищенной обратной связью), перехват пароля возможен посредством троянского коня либо посредством программ-шпионов (кей-логгеров) уровня ядра операционной системы перехватывающих символы, вводимые с клавиатуры. Полной защиты от злоумышленника-администратора быть не может, но, например, использование комбинации пароль/внешний ключ делает атаку на ключ шифрования практически невозможной. Владея только ключом или паролем, злоумышленник не сможет произвести доступ к системе. С целью устранения вышеназванной угрозы безопасности рекомендуется также использовать надежное зашифрованное хранилище паролей, которое автоматически подставляет символы в поле ввода. Данная функция делает пароль недоступным для атаки по словарю, а также для атаки при помощи кей-логгеров. Наибольшую опасность все же представляет возможность перехвата аутентификационных данных через сеть. Но эту проблему можно устранить при помощи симметричного шифрования данных.

Четвертый тип угрозы заключается в получении злоумышленником доступа к файлам на подключенном защищаемом диске. Устранение этой угрозы основано на том, что система поддерживает предусмотренного пользователя защищенного диска. Модификация безопасной среды позволяет ей однозначно ассоциировать такого пользователя с его данными. Далее для получения удаленного доступа к файлу на защищенном диске ему необходимо установить с сервером по защищенному каналу. Все пакеты, пришедшие по незащищенному каналу, которые может отсылать злоумышленник, представляясь псевдо-предусмотренным пользователем, сетевой драйвер игнорирует.

Данная схема работает следующим образом: клиент, зашифровывает пакет, содержащий сеансовый ключ, открытым ключом сервера (т.е. расшифровать его может только сервер) и своим секретным ключом, так как у сервера есть открытый ключ клиента, он может не только удостоверится, что пакет отправлен легальным клиентом и предназначается именно ему, но и расшифровать полученную информацию. Таким образом, взаимная аутентификация исключает возможность фальсификации не только отправляющей, но и принимающей стороны. Подобная схема также предусматривает улучшение стойкости против DoS-атак, при этом используется контроль качества пакетов, получаемых с определенного IP-адреса. При превышении заданного порога, порт блокируется для этого

Для улучшения стойкости к DoS-атакам (типа «отказ в обслуживании») используется контроль качества запросов к сервису по порту аутентификации с одного и того же IP-адреса. При превышении определенного порога, этот порт блокируется для этого IP, включается возможность сетевого фильтрования пакетов.

Таким образом, модифицированная безопасная среда предусматривает комплексную защиту обмена данными между сервером и клиентами. После того как клиент устанавливает защищенное соединение, на его машине активируется сетевой драйвер модифицированной безопасной среды, который шифрует все IP-пакеты, отправляемые на сервер и обеспечивает дешифрование пакетов, приходящих от него. Таким образом обеспечивается безопасный доступ к защищенным данным на удаленном сервере, на котором в свою очередь функционирует аналогичный сетевой драйвер, позволяющий шифровать пакеты, отправляемые не одному, а сразу нескольким клиентам.

Пакет поступает изначально не штатному сетевому драйверу, а драйверу модифицированной безопасной среды, который проверяет, является ли этот пакет разрешенным. Затем с помощью встроенной в ОС криптографической библиотеки зашифровывает пакет сеансовым ключом, добавляет к нему код аутентичности и направляет его сетевому драйверу штатной безопасной среды. При этом сеансовые ключи хранятся в невыгружаемых адресных пространствах сетевых драйверов модифицированной безопасной среды сервера и клиента. Для большей гарантии безопасности стоит предусмотреть автоматическую смену сеансового ключа по истечении определенного срока либо при пересылке определенного объема информации. В таком случае обмен новыми ключами происходит повторно через защищенное соединение. Сеансовые ключи при этом находятся в невыгружаемых страницах адресного пространства сетевых драйверов модифицированной безопасной среды на сервере и клиенте.

Таким образом предложенная модифицированная безопасная среда создает дополнительные препятствия на пути злоумышленника. Цель подобных модификаций сводится к тому, чтобы затраты на получение несанкционированного доступа многократно превышали стоимость защищаемой информации. То есть эффективность защитных мер должна быть соразмерна с ценностью информации.

Литература:

- В. Столлингс. Криптография и защита сетей: принципы и практика (2-е издание). М. Вильямс, 2003

Лечим цифровую неграмотность без побочных эффектов