Forefront Unified Access Gateway 2010

Forefront UAG позиционируется как масштабируемое решение для предоставления доступа к внутренним корпоративным ресурсам и приложениям с управляемых и неуправляемых конечных точек.

Автор: Вадим Тюрин

Forefront Unified Access Gateway (UAG), пришедший на смену Intelligent Application Gateway (IAG), является частью линейки средств безопасности Microsoft Forefront. Forefront UAG позиционируется как масштабируемое решение для предоставления доступа к внутренним корпоративным ресурсам и приложениям с управляемых и неуправляемых конечных точек. UAG расширяет возможности DirectAccess и способов аутентификации, предоставляет возможности для доступа через SSL VPN и для публикации веб-сервисов и приложений.

Основные возможности Forefront UAG

Удаленный доступ — позволяет пользователям, находящимся вне корпоративной сети, получать безопасный удаленный доступ к внутренним приложениям и ресурсам. Пользователи могут получить доступ как к веб-приложениям, так и к приложениям без веб-интерфейса, а также полный VPN-доступ к корпоративной сети и внутренним общим файловым ресурсам. Forefront UAG может выступать в качестве консолидированного шлюза, обеспечивая доступ к нескольким внутренним приложениям через единый портал или доступ к единственному веб-приложению.

Оптимизация доступа к приложениям — широкая поддержка целого ряда приложений Microsoft и сторонних поставщиков. Настраиваемые модули оптимизаторов приложений (коннекторы) заранее преднастроены для конкретных приложений. Коннекторы содержат предварительно определенные параметры и значения, которые обеспечивают оптимальную настройку доступа через портал Forefront UAG к конкретным приложениям. Значения и параметры, назначаемые по умолчанию, основаны на тщательном анализе поведения приложений, взаимодействия браузеров с сервером и требований к конечным устройствам, с которых осуществляется подключение к порталу UAG.

Безопасность и управление доступом — Forefront UAG повышает уровень безопасности при удаленном доступе к корпоративным ресурсам и соответствие конечных устройств требованиям корпоративной политики информационной безопасности. В число механизмов управления входят управление доступом на основе политик, проверка подлинности пользователей и авторизация приложений портала.

Проверка подлинности на стороне сервера и клиента — Forefront UAG позволяет осуществлять предварительную проверку подлинности клиентов для доступа к приложениям, прежде чем запрос будет передан внутреннему серверу, опубликованному с помощью Forefront UAG. Forefront UAG также обеспечивает интерфейс единого входа (Single Sign-On) для проверки подлинности путем делегирования учетных данных внутренним приложениям, которые требуют проверки подлинности.

Публикация сервисов и приложений

Forefront UAG позволяет безопасно публиковать для внешнего доступа различные сервисы, внутренние ресурсы и приложения (Remote Desktop Services, Microsoft SharePoint, функции Microsoft Exchange: Outlook Web App, Outlook Anywhere и др.) через порталы UAG, называемые ветками (trunks). Forefront UAG позволяет настраивать авторизацию пользователей и групп, политики доступа и политики авторизации.

С помощью Forefront UAG можно публиковать как веб-приложения, так и приложения без веб-интерфейса. Можно использовать внешний коннектор для обеспечения подключения типа «один ко многим» с единственного IP-адреса, позволяя пользователям получать доступ к нескольким приложениям через консолидированный портал. Можно также создавать канал единичного приложения, чтобы обеспечить подключение типа «один к одному»: один IP-адрес маршрутизируется на один опубликованный веб-сервер, обеспечивая доступ к любому обычному веб-приложению.

Используя политики соответствия клиентов, аутентификацию серверов и пользователей Forefront UAG предоставляет широкие возможности для настройки политик доступа пользователей и групп к различным внутренним ресурсам. Можно включить проверку подлинности удаленных клиентов, прежде чем они установят сеанс связи с сайтами Forefront UAG, или разрешить анонимный доступ, делегируя проверку подлинности внутренним серверам. Forefront UAG позволяет сконфигурировать доступ к серверам, основываясь на их собственной авторизации или же настроить доступ к приложениям портала основываясь на их пользовательской или групповой аутентификации, чтобы гарантировать, что только конкретные пользователи и группы получат доступ к приложению. Другой особенностью Forefront UAG является наличие политик для контроля соответствий конечных устройств (платформа, операционная система, системные настройки, наличие обновлений или наличие определенных опций). Политики конечных устройств определяют предварительные условия, которые конечная точка должна соблюсти для получения доступа к порталу Forefront UAG. Политики конечных точек можно реализовать, используя встроенные политики Forefront UAG или политики защиты доступа к сети (NAP), загруженные с сервера политики сети (NPS). Правда, при настройке, здесь нужно помнить о балансе разрешающих и ограничивающих политик для различных групп пользователей и требуемым им доступом к приложениям.

Forefront UAG поддерживает большое количество различных протоколов аутентификации, таких как LDAP, SSL сертификаты, RADIUS, RSA SecurID, TACACS, WINHTTP. Forefront UAG так же позволяет делегировать пользовательские идентификационные данные. Авторизовав пользователя в портале Forefront UAG, передает данные серверам, требующим проверки подлинности, используя базовое, NTLM, HTTP, Kerberos делегирование. Есть так же возможность использовать службы федерации AD — Active Directory Federation Services (AD FS) .

Расширение возможностей DirectAccess

Как уже было сказано, Forefront UAG расширяет возможности технологии DirectAccess, появившейся в Windows Server 2008 R2, добавляя недостающую масштабируемость, глобальную управляемость и обратную совместимость с предыдущими версиями ОС, как клиентских, так и серверных.

DirectAccess предоставляет защищенное соединение с корпоративной сетью для удаленных пользователей, работающих через публичные сети, такие как Интернет. Безопасное соединение, в отличие от VPN, устанавливается в фоновом режиме, при наличие подключения к интернету, без участия пользователя, еще до входа пользователя в систему, с доступом к контроллеру домена и DNS серверам, а так же к другим внутренним ресурсам, при последующей аутентификации. Защищённое соединение устанавливается с использованием протоколов IPv6 и IPSec (Internet Protocol security), позволяя использовать для шифрования передаваемого трафика алгоритмы Triple Data Encryption Standard (3DES) или Advanced Encryption Standard (AES).

Для использования DirectAccess желательна поддержка протокола IPv6, но, также возможно работа с использованием протоколов IPv4 или Teredo, ISATAP, 6to4, IP over HTTPS, которые позволяют инкапсулировать трафик IPv6 в IPv4. Упомянутые протоколы инкапсуляции IPv6 в IPv4, как и сам IPv6 поддерживаются ОС семейства Windows, начиная с Windows XP SP2, за исключением IP over HTTPS, поддерживаемым Windows 7.

Forefront UAG предоставляет возможности технологии DirectAccess для клиентов, не имеющих операционной системы Windows 7. Пользователи ОС, отличных от Windows (Linux/UNIX, Apple Mac OS и т.д.), так же могут получать безопасный удаленный доступ к приложениям и ресурсам корпоративной сети.

Forefront UAG снимает ограничение на использование серверов, поддерживающих IPv6, применением NAT64 и DNS64. Forefront UAG посылает 2 DNS запроса IPv4 и IPv6, и если пришел ответ IPv6, то устанавливается обычное DirectAccess соединение, если же ответ IPv4, то Forefront UAG использует IPv4 и NAT64.

Forefront UAG DirectAccess позволяет администраторам управлять удаленными устройствами, обновлять групповые политики или устанавливать обновления, так же как и на внутренних рабочих станциях, даже если пользователь не вошел в систему. Forefront UAG DirectAccess сервера могут объединяться в массивы, обеспечивая балансировку нагрузки при помощи NLB (Network Load Balancing). Настройка средств NLB в Windows Server 2008 R2 может осуществляться непосредственно из консоли управления Forefront UAG. Все настройки осуществляются с помощью мастеров из единого места, что упрощает администрирование. Forefront UAG позволяет администраторам назначить один сервер Forefront UAG DirectAccess главным в массиве, заменяя интегрированные инструменты управления DirectAccess встроенными средствами UAG. Политики, заданные на главном сервере, будут автоматически распространены на все включенные в массив серверы, избегая индивидуальной настройки каждого. В случае выхода из строя одного из серверов массива клиенты будут переподключены к оставшимся серверам в течение минуты.

Forefront UAG позволяет вести журнал событий и ошибок в различных форматах, включая встроенное средство создания отчетов, сервер RADIUS и локальный или удаленный сервер SQL. Forefront UAG содержит оформленную в виде веб-приложения консоль веб-монитора, которая позволяет наблюдать за событиями и управлять сеансами Forefront UAG.

Настройка DirectAccess с использованием Forefront UAG

Для примера рассмотрим настройку DirectAccess в Forefront UAG.

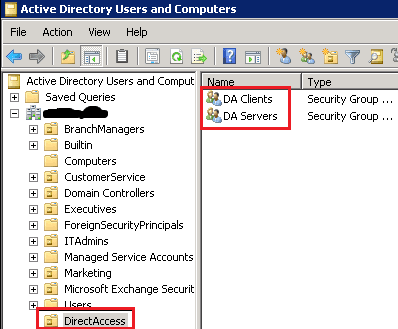

Для удобства создаем в Active Directory новое подразделение DirectAccess и 2 группы: DA Clients и DA Servers. (Рис. 1)

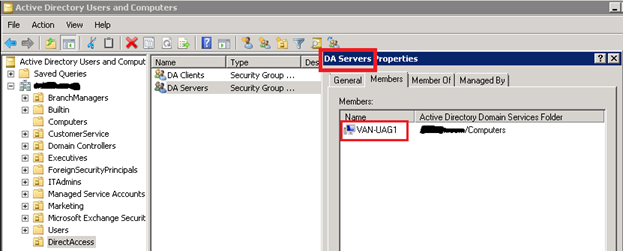

Добавляем в группу DA Clients компьютеры, которым необходимо предоставить доступ, а в группу DA Servers добавляем сервера. В моем случае это VAN-CL1 и VAN-UAG1. (Рис. 2)

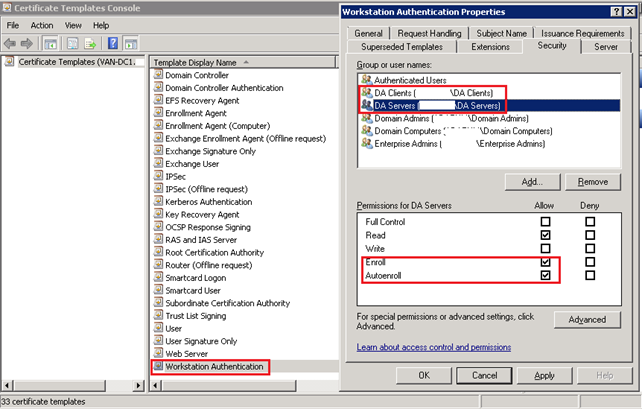

Настраиваем функцию AutoEnrollment (Автоматическая подача заявок на сертификаты) для автоматической регистрации сертификатов и обновления DirectAccess серверов и клиентов. Запускаем оснастку Certification Authority и выбираем Manage на Certificate Templates. Двойным кликом на Workstation Authentication открываем шаблон на редактирование, добавляем созданные группы и добавляем разрешения Enroll и Autoenroll для наших групп DA Clients и DA Servers. (Рис. 3)

Закрываем консоль Certificate Templates и возвращаемся в консоль Certification Authority, правый щелчок на Certificate Templates, выбираем New, и далее Certificate Template to Issue. В открывшемся окне выбираем Workstation Authentication и жмем OK.

Перезапускаем службу сертификации.

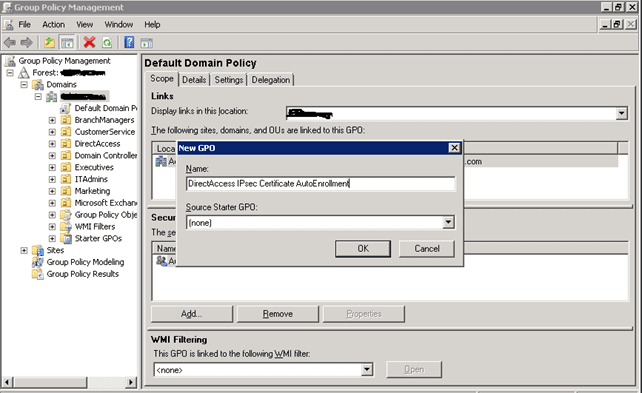

Открываем консоль групповых политик (Group Policy Management) раскрываем наш лес и выбираем требуемый домен. Правый щелчок на домене и выбираем Create a GPO in this domain

and

Link it here. В окне новой групповой политики вводим имя (в моем случае это DirectAccess IPsec Certificate AutoEnrollment) и жмем OK. (Рис. 4)

В правой части окна делаем правый щелчок на вновь созданной DirectAccess IPsec Certificate AutoEnrollment и выбираем Edit. В открывшемся окне редактора групповых политик

раскрываем Computer Configuration, далее раскрываем Policies | Windows Settings | Security Settings и выбираем Public Key Policies.

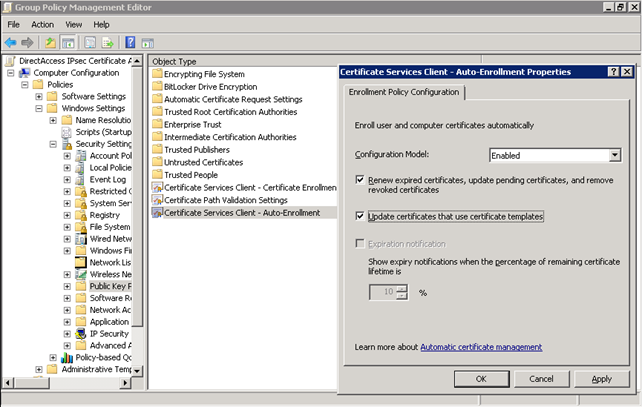

В правой части редактора делаем двойной щелчок на Certificate Services Client – Auto-Enrollment. В открывшемся окне выставляем опции Renew expired certificates и Update certificates that use certificate templates. (Рис. 5)

Жмем OK и закрываем окно редактора.

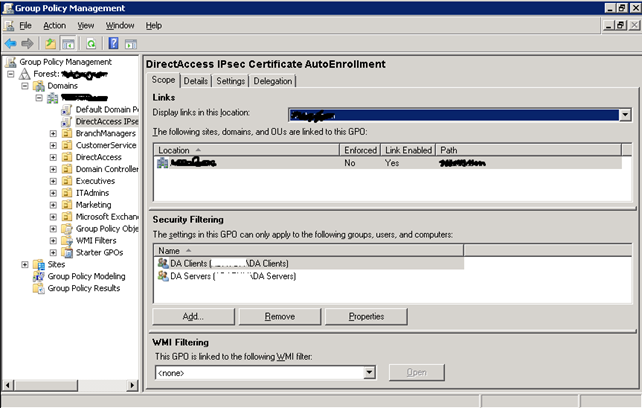

Возвращаемся в окно Group Policy Management раскрываем наш домен и выбираем DirectAccess IPsec Certificate AutoEnrollment. В разделе Security Filtering удаляем уже существующую группу Authenticated Users и добавляем созданные нами группы DA Clients и DA Servers. (Рис. 6)

Далее сконфигурируем DNS суффиксы для DirectAccess клиентов.

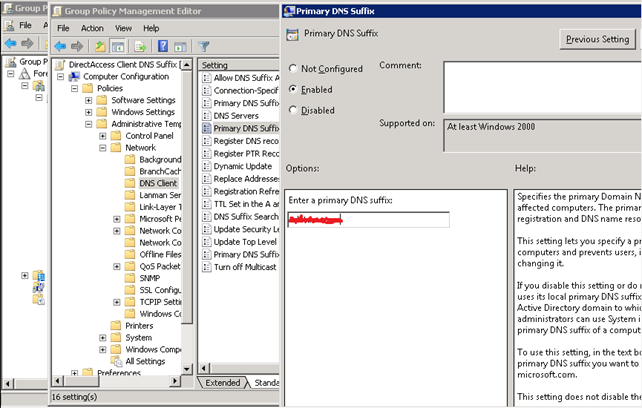

В открытом окне групповых политик создаем новую политику DirectAccess Client DNS Suffix и открываем ее на редактирование. В открывшемся окне редактора раскрываем Computer Configuration | Policies | Administrative Templates | Network и выбираем DNS Client.

Двойной щелчок на настройке

Primary DNS Suffix

и в открывшемся окне вводим основной DNS суффикс, соответствующий имени домена.

(Рис. 7)

Возвращаемся в окно групповых политик и выбираем вновь созданную политику. В разделе Security Filtering удаляем уже существующую группу Authenticated Users и добавляем группу DA Clients.

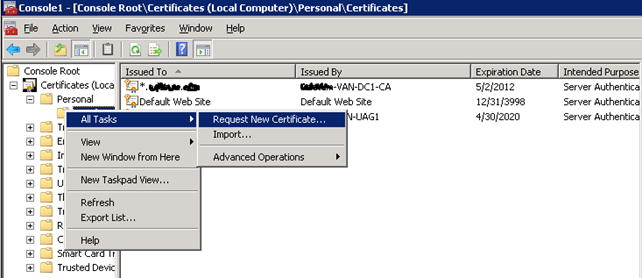

Далее регистрируем вручную Workstation Authentication сертификат на сервере Forefront UAG (VAN-UAG1). Для этого запускаем mmc на сервере Forefront UAG и добавляем оснастку Certificates для локального компьютера. В окне оснастки раскрываем группу Personal, далее правый щелчок на Certificates, выбираем All Tasks и Request New Certificate.

(Рис. ![]()

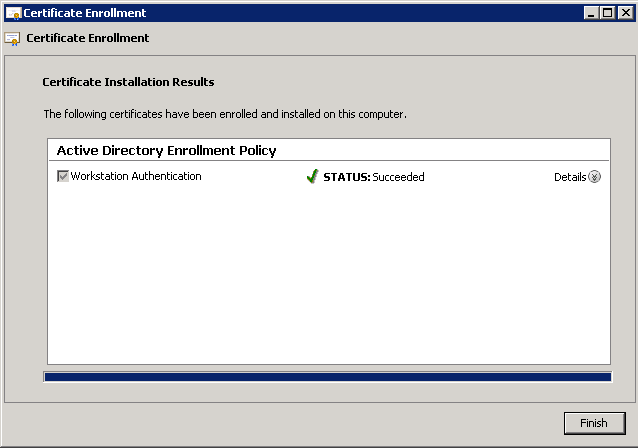

В открывшемся окне мастера выбираем Active Directory Enrollment Policy и жмем Next, далее выбираем Workstation Authentication и жмем Enroll. Дожидаемся окончания процесса. (Рис. 9)

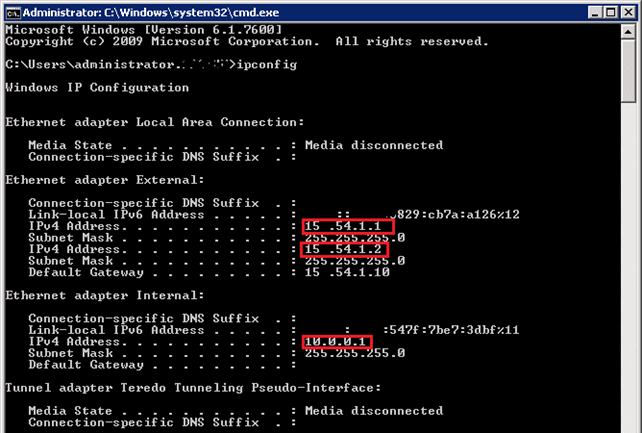

Проверяем сетевые интерфейсы на сервере Forefront UAG. (Рис. 10)

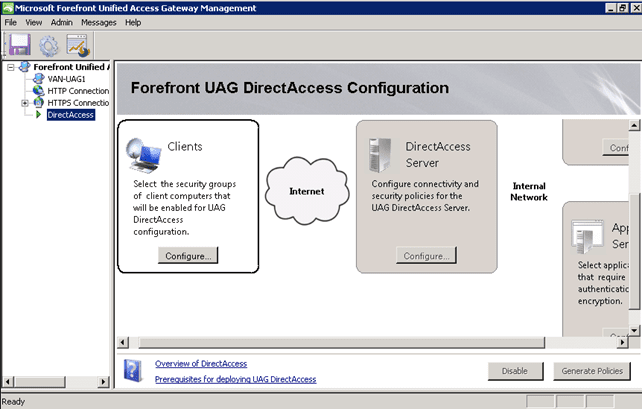

Запускаем Forefront UAG Management и выбираем DirectAccess. В правой части окна нажимаем Configure для клиентов. (Рис. 11)

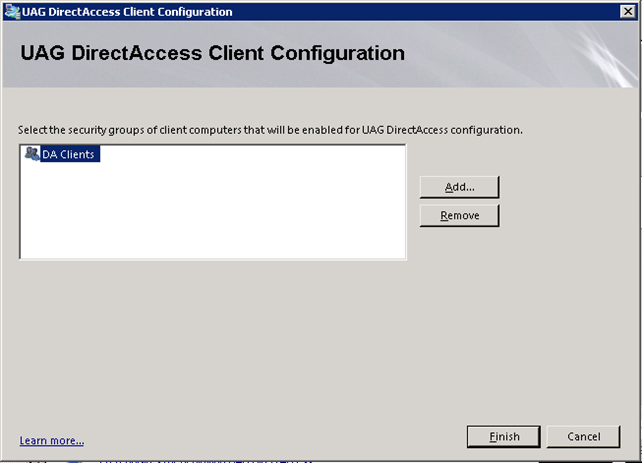

И добавляем группу DA Clients. (Рис. 12)

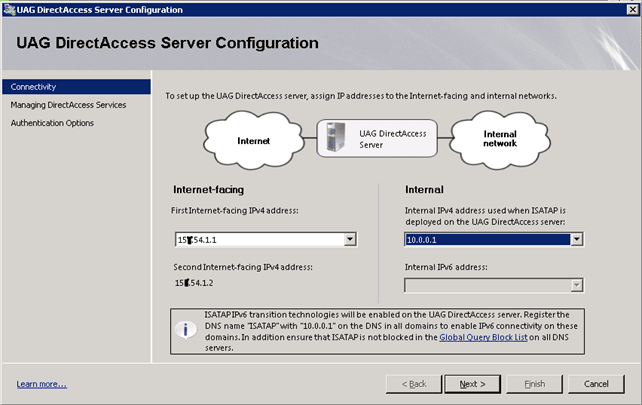

Далее нажимаем Configure для сервера DirectAccess. В открывшемся окне конфигурации сервера DirectAccess задаем внешние и внутренние интерфейсы. (Рис. 13)

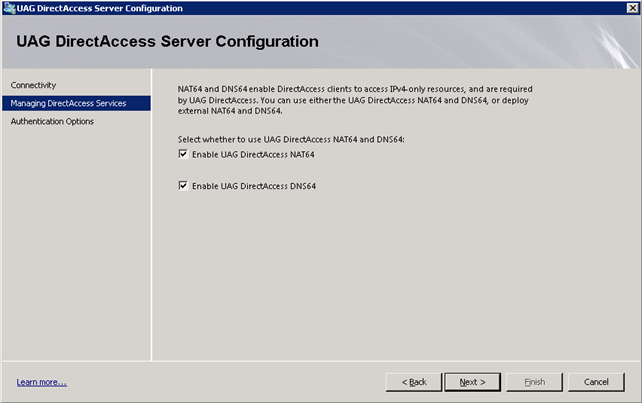

Жмем Next и проверяем активированы ли функции Enable UAG DirectAccess NAT64 и Enable UAG DirectAccess DNS64. (Рис. 14)

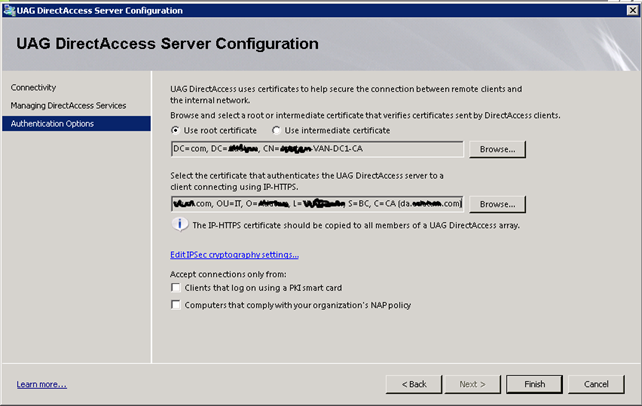

Далее выбираем корневой и DirectAccess (da.domain_name) сертификаты. (Рис. 15)

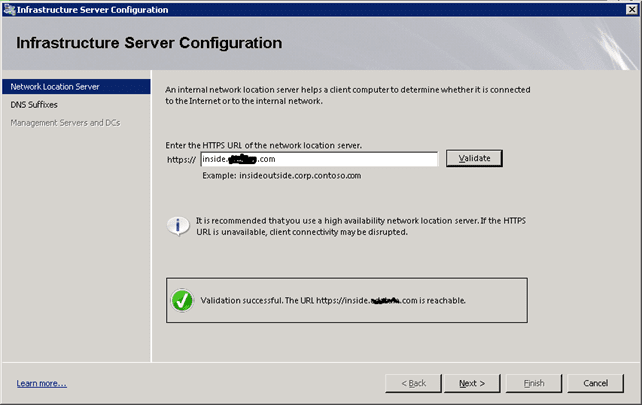

Теперь конфигурируем внутренние сервера. Нажимаем Configure в группе Infrastructure Servers и вводим HTTPS URL. (Рис. 16)

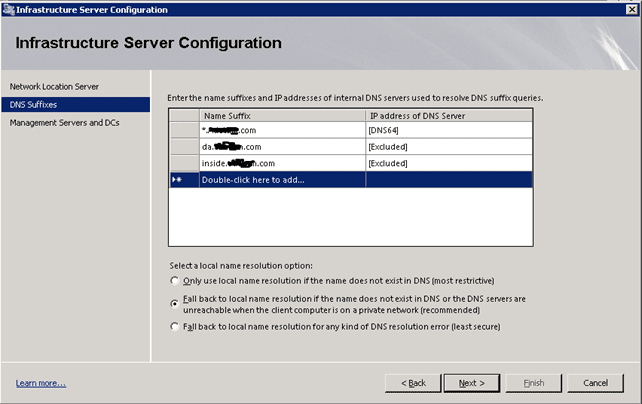

В окне DNS Suffixes проверяем доступные записи. (Рис. 17)

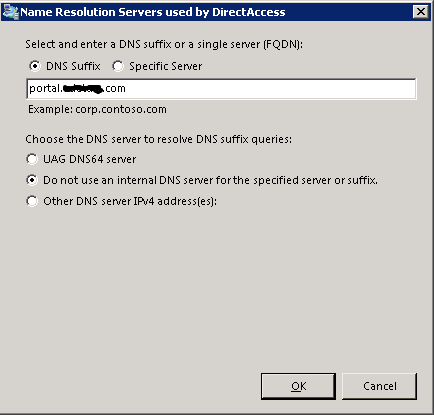

И добавляем новую. (Рис. 18)

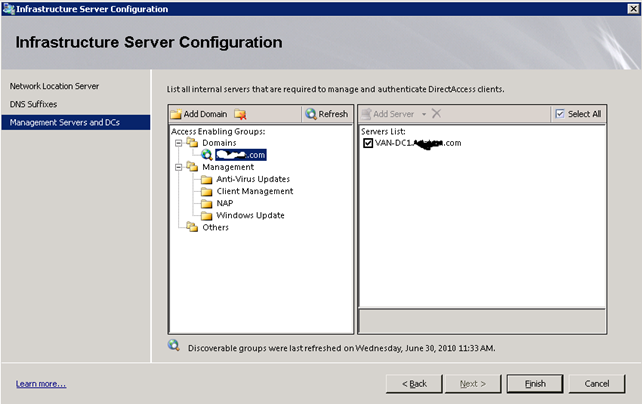

Проверяем доступные контроллеры домена. (Рис. 19)

Жмем Finish.

Теперь конфигурируем сервера приложений. Нажимаем Configure в группе Application Server, выбираем опцию Require end-to-edge authentication and encryption, далее жмем Finish.

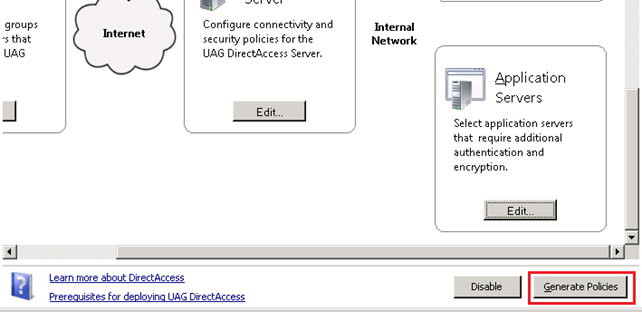

В нижнем правом углу окна выбираем Generate Policies. (Рис. 20)

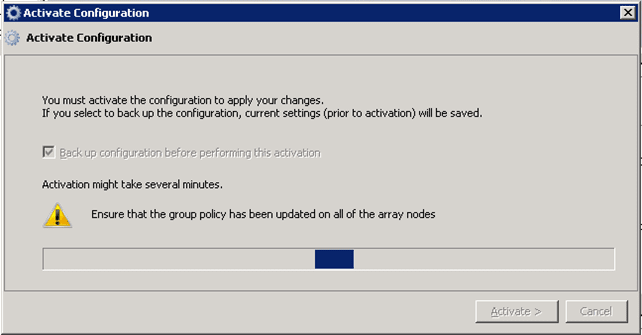

Forefront UAG создаст PowerScript скрипт, выполняющий конфигурацию групповых политик для серверов и клиентов в Active Directory. Forefront UAG выдаст настройки в новом окне для проверки. После проверки нажимаем Apply Now. Forefront UAG запустит созданный PowerShell скрипт. После выполнения закрываем окно и обновляем групповые политики с помощью команды gpupdate /force. Возвращаемся в окно Forefront UAG Management и активируем UAG конфигурацию. (Рис. 21)

Настройка завершена. Теперь при подключении клиентского компьютера VAN-CL1 к сети Интернет и смене внутреннего IP на внешней, будет установлено DirectAccess соединение и пользователю будет предоставлен доступ к контролеру домена, DNS и NAP серверам.