Установка Microsoft Forefront Threat Management Gateway в виртуальной среде Microsoft Hyper-V

Данный материал является практическим применением двух конкретных технологий: Microsoft Hyper-V и Microsoft Forefront Threat Management Gateway, которые предлагает компания Microsoft.

Автор: Денис Васильев

Данный материал является практическим применением двух конкретных технологий: Microsoft Hyper-V и Microsoft Forefront Threat Management Gateway, которые предлагает компания Microsoft.

Технические данные

В рамках проекта есть ОДИН физический сервер с двумя сетевыми картами, поддерживающий технологию виртуализации. В рамках данной статьи необходимо решить задачу развертывания демилитаризованной зоны (ДМЗ) в виртуальной сети.

Прежде чем произвести установку всеx программных продуктов необходимо прочитать правила лицензирования, которые позволят рассчитать стоимость владения ПО. Лицензионное соглашение компании Microsoft регулярно обновляется и всегда доступно на сайте Microsoft.

Этап 1. Установка операционной системы на физический сервер.

Компания Microsoft предлагает 2 варианта виртуализации:

- C использование гипервизора Microsoft Hyper-V™ Server 2008 .

- C использование роли сервера Hyper-V в составе Microsoft Windows 2008 R2 Server.

В рамках текущей статьи будет представлен вариант с использованием роли сервера Hyper-V.

Использование гипервизора Microsoft Hyper-V™ Server 2008 .

Компания Microsoft выпустила продукт, который позволяет физический сервер превратить в сервер виртуальных машин без установки операционной системы (на самом деле операционная система устанавливается, но она является специализированной для виртуализации). Продукт называется Microsoft Hyper-V Server.

Для его администрирования необходимо использовать оболочку Диспетчер Hyper-V, которую можно установить в операционные системы Windows 7 и Windows Vista, либо обладать знаниями по использованию оболочки Powershell.

Гипервизор Microsoft Hyper-V Server 2008 обеспечивает возможность использования технологии виртуализации БЕСПЛАТНО, но требует специализированных знаний и навыков при обслуживании и использовании дополнительного оборудования, например, ленточных накопителей или систем хранения данных.

Использование роли сервера Hyper-V в составе Microsoft Windows 2008 R2 Server.

В рамках операционной системы Microsoft Windows 2008 R2 существует роль Hyper-V, которая предоставляет возможность создания виртуальных машин. При этом на физическом сервере существует возможность использования полноценной операционной системы, которая предоставит администраторам необходимую свободу действий.

Подробнее про установку гипервизора Microsoft Hyper-V™ Server и роли Hyper-V можно найти на сайте www.microsoft.ru.

Этап 2. Управление виртуальной сетевой инфраструктурой.

Несмотря на то, что сервер физический, существует возможность не назначать сетевые адреса на физические сетевые карты, что позволит обеспечить безопасность физического сервера. Однако отсутствие сетевого подключения к локальной сети исключает удаленное администрирование сервера, на котором установлена роль Hyper-V. Обычно для администрирования сервера назначают IP адрес доступа из внутренней сети.

Назначать сетевой адрес на сетевую карту, подключенную к сети Интернет не рекомендуется, так как нет средств для обеспечения полноценной защиты физического сервера.

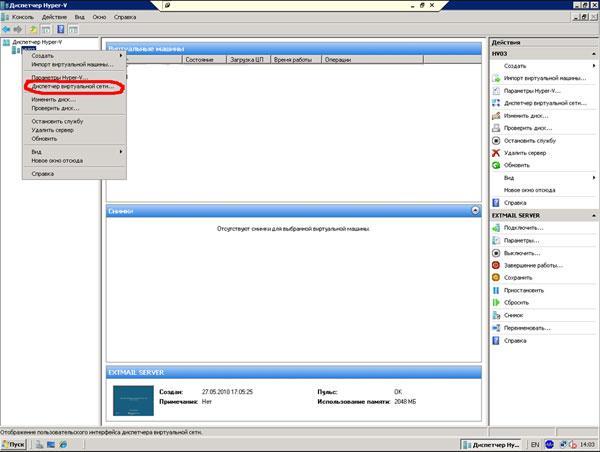

Лучше всего настроить текущую сетевую инфраструктуру на сервере виртуализации. Так как рассматриваемая сетевая инфраструктура представляет собой трехноговую инфраструктуру (Внутренняя – ДМЗ – Внешняя), то необходимо создать три сети, две из которых будут физически присвоены к различным сетевым адаптерам, а третья будет виртуальной – для демилитаризованной зоны . Это делается через «Диспетчер виртуальной сети», как показано на рисунке 1.

рис.1

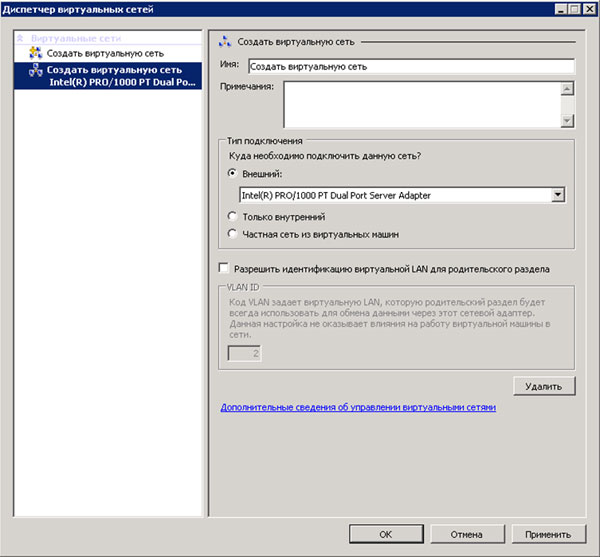

В окне «Диспетчер виртуальных сетей» выбираем пункт «Создать виртуальную сеть». Выбираем тип «Внешний» и нажимаем «Добавить». Процесс создания сети представлен на рис. 2.

рис.2

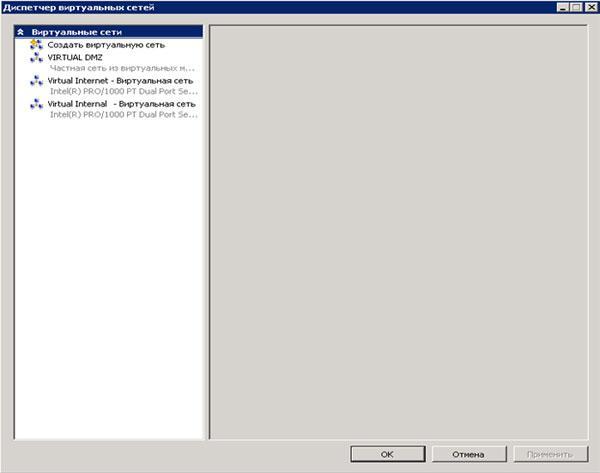

В рамках создаваемой инфраструктуры нам необходимо создать 3 вида сетей: две внешних сети с подключением к разным адаптерам (подключение к внутренний сети и подключение к провайдеру) и одну частную сеть из виртуальных машин (подключение серверов ДМЗ). В результате мы получим три сети (рис.3.)

рис.3

3 Этап. Создание виртуальных машин.

При создании виртуальных машин, находящихся в демилитаризованной зоне, необходимо указать созданный адаптер Virtual DMZ. Основным шлюзом (default gateway) будет являться сервер Microsoft Forefront Threat Management Gateway. Конфигурацию и объем жестких дисков выбирают исходя из задач, возложенных на сервера.

Для создания виртуальной машины необходимо кликнуть правой кнопкой на сервере Hyper-V, выбрать пункт «Создать - Виртуальную машину». После чего откроется окно приглашения.

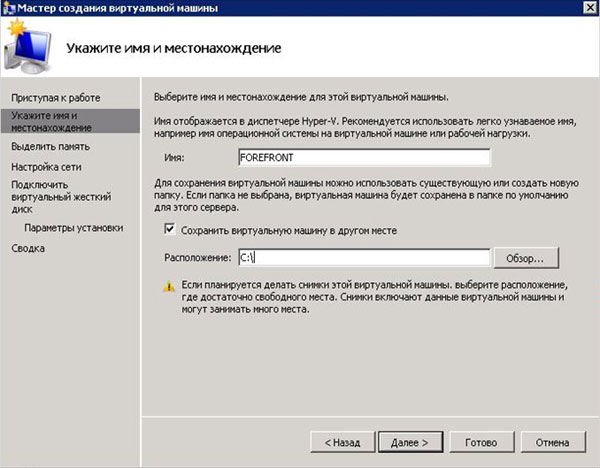

В окне «Укажите имя и месторасположение» необходимо определить название и месторасположение файла конфигурации виртуального сервера (рис. 4.).

рис. 4

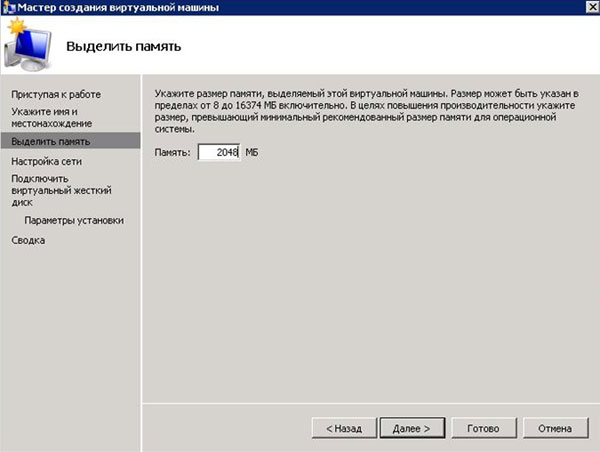

В окне «Выделить память» (рис. 5) необходимо выбрать размер оперативной памяти. Для Microsoft Forefront Threat Management Gateway по минимальным требованиям необходимо 2Гб оперативной памяти.

Рис. 5

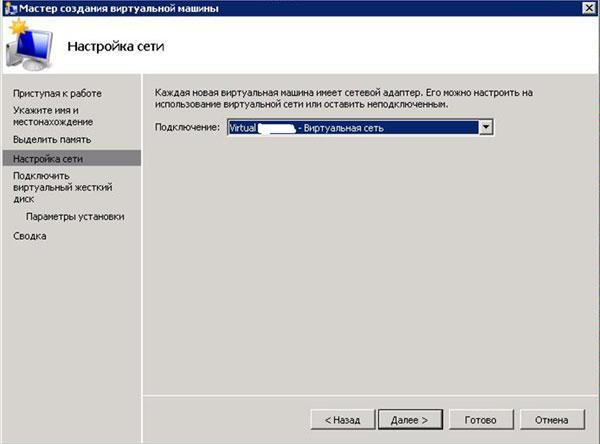

В окне «Настройка сети» выбираем подключение к внутренней сети (Virtual Internal).

рис.6

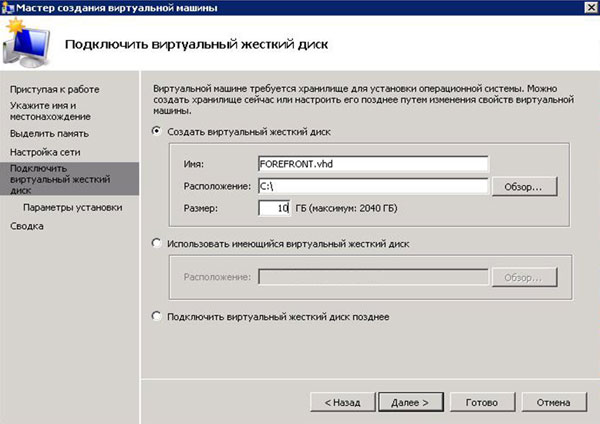

В окне «Подключить виртуальный жесткий диск» необходимо выбрать пункт «Создать виртуальный жесткий диск». Указать размер (для Microsoft Windows 2008 R2 не менее 11 Гб) (рис. 7).

рис. 7

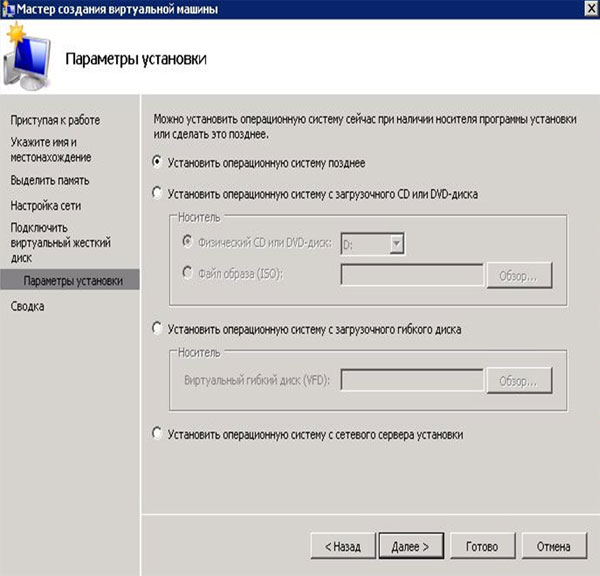

В окне «Параметры установки» выбираем пункт «Установить операционную систему позднее» и нажимаем «Далее» (рис. 8).

рис. 8

После окна «Сводка» нажимаем «Готово».

Прежде чем преступить к установке Windows 2008 R2 Server необходимо зайти в настройки виртуальной машины FOREFRONT. Правой кнопкой кликаем на виртуальной машине – Параметры…

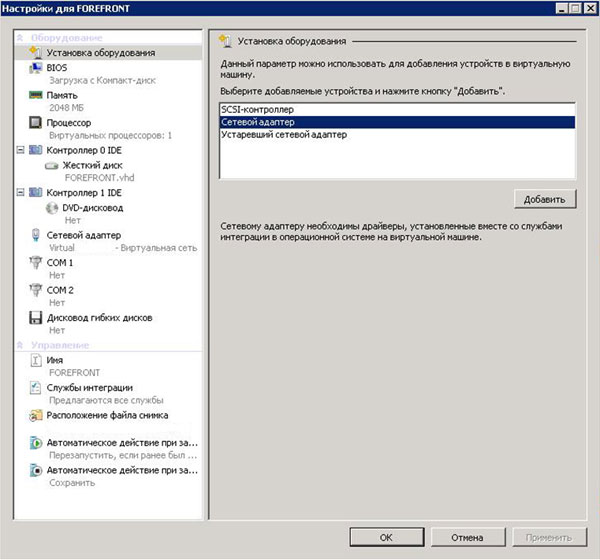

И в окне «Настройки для FOREFRONT»

рис.9

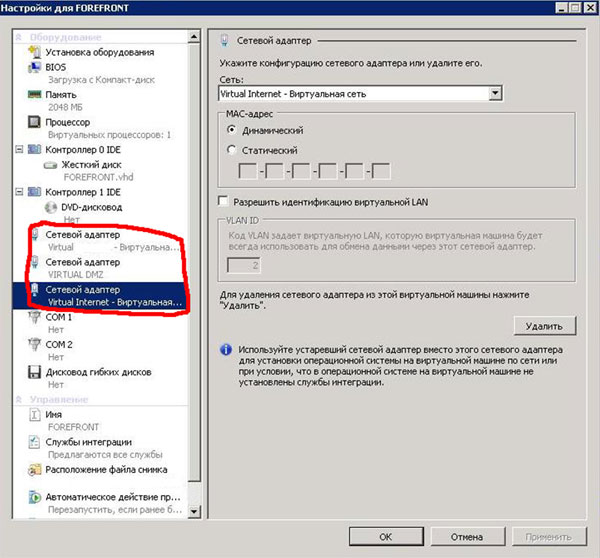

В окне выбираем «Установка оборудования» - «Сетевой адаптер» и нажимаем «Добавить». Добавляем два оставшихся адаптера Virtual Internet и Virtual DMZ. После добавления конфигурация компьютера будет выглядеть так:

после этого приступаем к установке Microsoft Windows 2008 R2 Server.

Этап 4. Установка Microsoft Windows 2008 R2 Server.

Приступаем к установке Windows 2008 R2 Server. Для этого необходим образ диска. Его можно скачать с сайта Microsoft. На сайте www.microsoft.ru можно найти жесткий диск для виртуальных машин и заменить его созданным ранее нами.

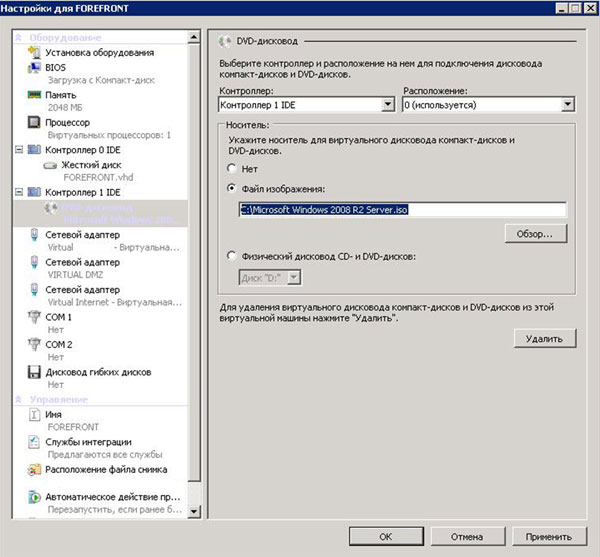

В «Контроллере 1 IDE» устанавливаем «Файл изображения» и указываем расположение файла образа.

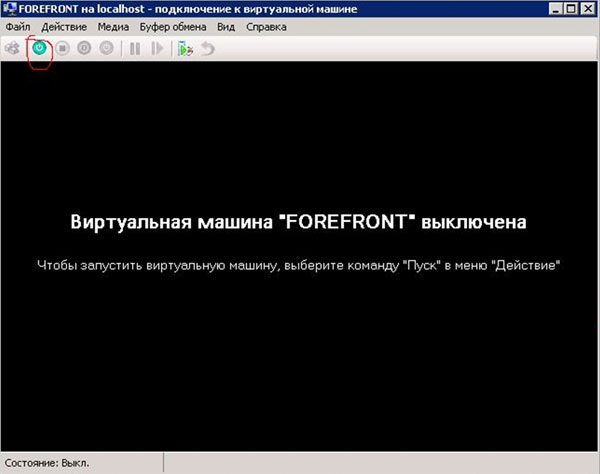

Запускаем виртуальную машину.

После этого можно отправлять установку Microsoft Windows 2006 R2 и Microsoft ForeFront Threat Management Gateway по умолчанию. Определяем сетевые адаптеры и назначаем IP адреса согласно конфигурации сети. ВНИМАНИЕ! На компьютере может быть определен только единственный Default Gateway. Обычно его назначают default gateway провайдера.

Этап 5. Настройка Microsoft Forefront Threat Management Gateway.

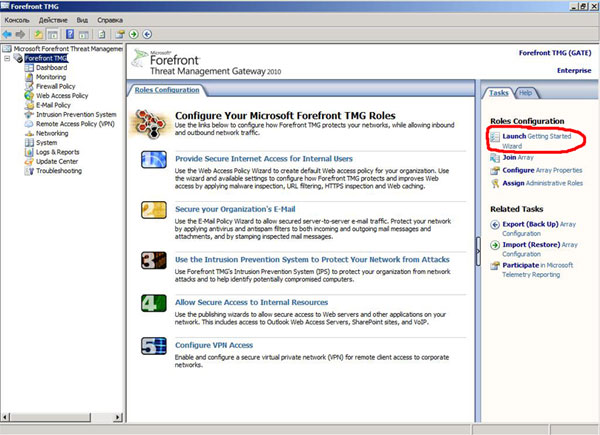

После первоначального запуска появится окно «Started Wizard». Также его можно запустить через «Launch Getting Started Wizard».

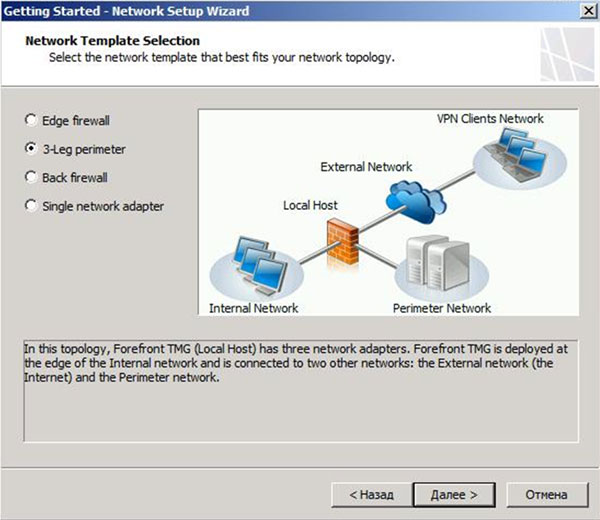

В настройках «Network Template selection» выбираем «3-Leg perimeter»(трехногий периметр), который позволит ограничить и создать ДМЗ. Нажимаем «Далее».

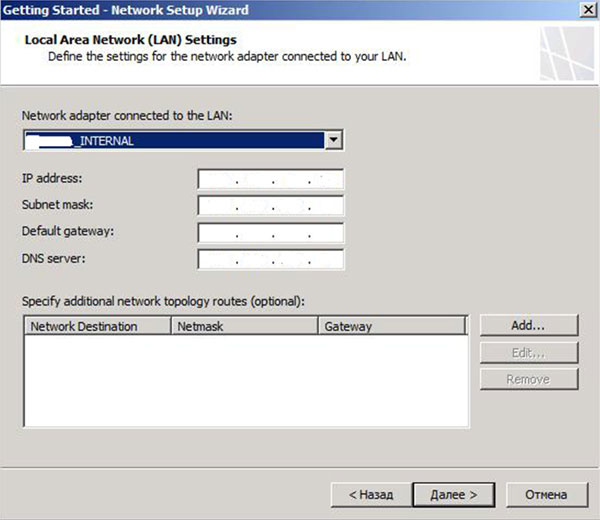

В окне «Local Area Network (LAN) Setting» выбираем сетевой адаптер, который подключен к внутренней локальной сети.

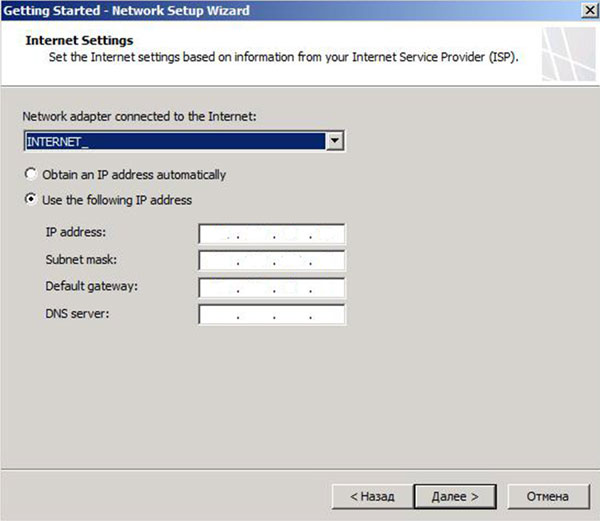

В окне «Internet Setting» выбираем сетевой адаптер, подключенный к провайдеру.

В окне «Perimeter Network Setting» определяем сетевой адаптер, подключенный к серверам в ДМЗ. Далее необходимо выбрать тип доверия к данной сети. Он может быть либо Public(публичный), когда на серверах находящихся в ДМЗ будет настроена маршрутизация без использования NAT, либо Private (приватный), когда будет настроена маршрутизация с использованием NAT. Данный режим определятся уровнем доверия к сети ДМЗ. Режим Private позволит в полной мере защитит вашу сеть от видимости со стороны ДМЗ, но могут возникнуть проблемы с настройкой правил доступа.

В этой статье было показано каким образом можно настроить 3-leg периметр. К сожалению, в рамках данной статьи невозможно показать полную настройку Microsoft Forefront Threat Management Gateway для организаций, так как для каждой организации будут существовать свои правила доступа и отношения между сетями и пользователями, которые описаны в политике безопасности.