Технология Honeypot. Часть 3: Обзор существующих Honeypot.

В данной , заключительной части статьи будет произведен обзор существующих и наиболее популярных Honeypot-решений, которые, в свою очередь, будут классифицированы по ранее данным во второй части признакам.

kshimaro@gmail.com

В двух предшествуюзих частях были проведены попытки дать общее понятие о значении и использовании Honeypot в решении проблем информационной безопасности, а также разработаны конкретные классификации и требования к реализации. В данной , заключительной части статьи будет произведен обзор существующих и наиболее популярных Honeypot-решений, которые, в свою очередь, будут классифицированы по ранее данным во второй части признакам.

Существуют различные реализации Honeypot, отличия которых между собой заключаются в рассмотренном уровне взаимодействия и значениях признаков классификации. Из таких реализаций следует выделить основные шесть решений:

- Back Officer Friendly;

- Advanced Port Scanner Honeypot;

- Specter;

- KFSensor;

- Honeyd;

- ManTrap.

Каждое из этих решений представляет собой Honeypot определенного вида: слабого, среднего или сильного взаимодействия. Некоторые из данных решений являются бесплатными (Open Source). Часть из данных Honeypot может быть запущена на платформе Unix, тогда как другая часть - на Windows [2]. Таким образом, необходимо провести обзор для последующего анализа существующих решений на соответствие выдвинутым требованиям.

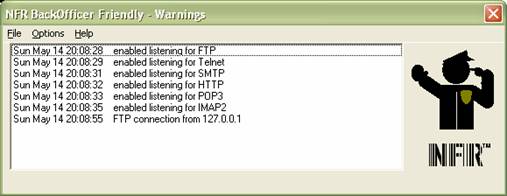

1.1 Back Officer Friendly

Back Officer Friendly (в дальнейшем, BOF) – один из простейших Honeypot, первая версия которого была разработана в 1998 году Marcus Ranum. Функциональность BOF проста и понятна. Многие профессионалы безопасности не считают BOF настоящим средством Honeypot. Однако, исходя из данного определения видов Honeypot, BOF является Honeypot слабого взаимодействия.

BOF может быть запущен как на UNIX, так и на Windows платформах. BOF имеет возможность имитации семи сервисов:

- FTP;

- SMTP;

- IMAP;

- POP3;

- HTTP;

- TELNET.

Рис. 1. Главное окно программы Back Officer Friendly

BOF не осуществляет детальную имитацию сервисов. Как только происходит соединение, BOF выводит сообщение о недоступности сервиса и через небольшой таймаут производит разрыв соединения. Цель BOF – мониторинг событий и сохранение протокола взаимодействия [2].

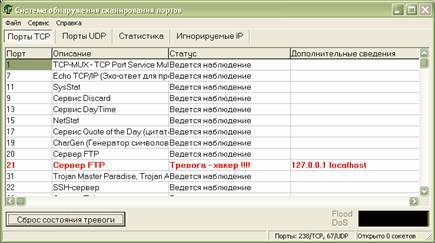

1.2 Advanced Port Scanner Honeypot

Advanced Port Scanner (в дальнейшем, APS) – также является Honeypot слабого взаимодействия, может быть запущен на платформе Windows.

Данный Honeypot может быть использован с целью:

-

обнаружения факта сканирования портов (TCP, UDP) и рассылки UDP broadcast пакетов для заданных портов. Список прослушиваемых портов задан в базе данных формата XML. При установлении соединения программа может имитировать ответ сервера (передаваемые в качестве ответа данные хранятся в базе данных настроек). Программа содержит настраиваемый фильтр, который позволяет игнорировать попытки сканирования портов с заданных хостов или сетей;

-

ведения протоколирования попыток сканирования портов (текстовый протокол);

-

передачи оповещения администраторам при помощи электронной почте или NET SEND. Администратор может настраивать периодичность и состав передаваемой в письме информации;

-

передачи данных о попытках сканирования портов службе SysLog на заданных серверах;

-

ведения детализированной статистики процесса сканирования портов для каждого хоста и порта. статистика может просматриваться в реальном времени или экспортироваться в текстовый файл;

-

обнаружения попыток атак DoS (отказ в обслуживании) на прослушиваемые порты;

-

блокирования работы описанных в базе настроек троянских программ (использование прослушиваемых программой портов другими приложениями невозможно).

Рис. 2. Главное окно программы Advanced Port Scanner Honeypot

Программа не модифицирует системные настройки, поэтому не нуждается в инсталляции и деинсталляции. Основным назначением данного Honeypot является обнаружение атак. Первой фазой большинства атак является исследование сети и сканирование портов. Сканирование портов помогает злоумышленнику произвести определение типа операционной системы и обнаружить потенциально уязвимые сервисы (например, почту или WEB-сервер). После сканирования портов многие сканеры производят определение типа сервиса путем передачи тестовых запросов и анализа ответа сервера.

Во время работы программа создает иконку в tray, при обнаружении сканирования портов включается анимация иконки, выдается звуковые сигналы, возможен автоматический вывод на экран главного окна программы.

1.3 Specter

Как и предыдущие Honeypot, Specter имитирует некоторый набор сервисов. При этом данный Honeypot имеет более расширенную функциональность.

Specter – коммерческое средство Honeypot, созданное и поддерживаемое компанией NetSec. Концепция Specter схожа с ранее рассмотренными решениями – злоумышленнику не предоставляется доступ к реальной операционной системе. Программа устанавливается в систему и имитирует набор сервисов, с которыми злоумышленник может взаимодействовать. Злоумышленник ограничен функциональностью, предоставляемой Specter.

Specter более требователен к ресурсам: операционная система Windows XP/2K, процессор Pentium II 450 МГц и 128 Мбайт оперативной памяти. Возможности Specter более широки: мониторинг ведется на 13-ти определенных и одном выборочном порту. Покрывая большее количество портов, Specter имеет возможность обнаружить большее число различных атак. Второе отличие заключается в том, что Specter, как и другие Honeypot, имитирует сервисы, однако, ответы этих сервисов имеют куда больший встроенный реализм, нежели у BOF и APS. Например, при подключении к имитируемому Specter сервису HTTP можно видеть настоящий Web-сервер с Web-страницами, с которыми может взаимодействовать злоумышленник. Таким образом, существует возможность изменения данных страниц, добавлением нужного содержания, создавая при этом более реалистичные данные для злоумышленника.

Особенностью данного средства Honeypot является не только имитация сервисов, но и предоставление дополнительного взаимодействия со злоумышленником. Например, злоумышленник имеет возможность скачать файл паролей и быть уверенным, что завладел конфиденциальной информацией, тогда как данный файл будет специально подготовленным.

Рисунок 3 показывает вариант взаимодействия с Honeypot Specter и пример описанной особенности.

Рис. 3. Взаимодействие с Honeypot Specter

В дополнение к сказанному, Specter имеет возможность имитации 13 операционных систем. Данная имитация выражается в системных ответах выбранных сервисов. Таким образом, круг обнаруживаемых атак существенно расширяется.

Honeypot может записывать взаимодействие на одном, определяемым пользователем, порту. Данная способность полезна для обнаружения новых атак. Например, если стали известны подробности новой атаки или активности сетевого червя, то существует возможность определить порт взаимодействия Honeypot для обнаружения заданной активности.

Еще одна уникальная особенность Honeypot Specter - расширенные возможности настройки. Для того чтобы затруднить процесс идентификации злоумышленником Honeypot, Specter при установке можно назначить собственное доменное имя, адрес, а также другие специфические характеристики. Задавая множество настраиваемых опций, можно построить уникальное средство Honeypot [2].

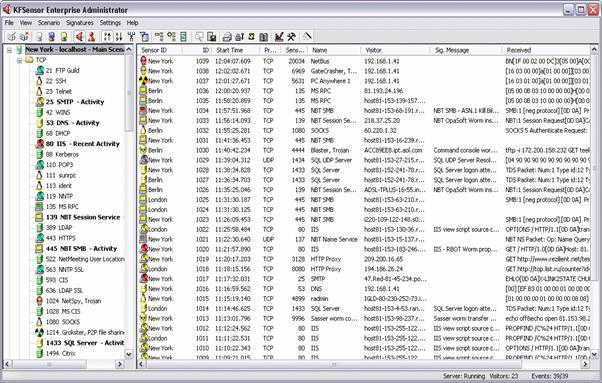

1.4 KFSensor

Honeypot KFSensor разработан компанией KeyFocus. Данный Honeypot, как и ранее рассмотренные, позволяет обнаруживать злоумышленников и сетевых червей, имитируя уязвимые сервисы системы. KFSensor спроектирован для использования на Windows-системах и содержит некоторые инновационные и уникальные возможности, такие как:

- удаленное администрирование;

- совместимость с системой обнаружения вторжений Snort;

- эмуляция сетевых Windows-протоколов.

KFSensor имеет достаточно простой, но при этом с широкими возможностями и детализацией интерфейс управления. Главное окно программы KFSensor представлено на рисунке 4.

Рис. 4. Главное окно программы KFSensor

KFSensor содержит базу данных сигнатур, таким образом, происходит не только обнаружение злоумышленника и запись его действий. Существует возможность в дальнейшем увидеть, какую именно уязвимость пытался использовать данный злоумышленник для проникновения в систему. Сигнатуры KFSensor основаны на составлении правил атаки, аналогичных правилам системы обнаружения Snort. Данные правила могут быть импортированы из Snort в KFSensor.

KFSensor содержит эмуляцию таких сетевых протоколов Windows как NetBIOS / SMB / CIFS. Эта уникальная способность позволяет обнаруживать большое число атак на файлы открытого доступа и административные сервисы Windows.

Еще одно неоспоримое преимущество Honeypot KFSensor – возможность расширения. Существует возможность написания собственных скриптов ответов и поведения, увеличение базы данных сигнатур.

Одна из инновационных возможностей – удаленное администрирование Honeypot. Данное средство Honeypot можно настроить и вести полноценное управление удаленно. Для обеспечения безопасности, взаимодействие с удаленной Honeypot-системой производится посредством шифрования и аутентификации.

Благодаря подобной архитектуре, а также таким рассмотренным возможностям, как эмуляция сетевых протоколов, данный Honeypot можно отнести к виду Honeypot среднего взаимодействия [2].

1.5 Honeyd

Honeyd разработан и поддерживается автором Nuels Provos. Впервые выпущенный в апреле 2002 года, Honeyd является Open Source Honeypot для Unix платформ. Honeyd был разработан как производственный Honeypot, используемый для обнаружения атак или несанкционированной активности. В связи с тем, что данный Honeypot предоставляет открытые исходные тексты, то существует возможность собственной внутренней настройки, например, добавление имитируемых сервисов. Это означает, что данный Honeypot может взаимодействовать на любом порту. Honeyd обнаруживает активность на всех TCP-портах; имитируемые сервисы спроектированы только для введения злоумышленника в заблуждение и сбора его активности. Honeyd представляет несколько новых концепций Honeypot. Во-первых, не обнаруживаются атаки, исходящие с IP-адреса самого Honeypot, что делают BOF, APS и Specter. Во-вторых, Honeyd позволяет произвести имитацию целой сети: существует возможность настроить IP-адреса и операционные системы, которые им будут сопоставляться. Поддерживается большее число операционных систем: от всех Windows-подобных реализаций до Unix-систем маршрутизаторов.

Honeyd имитирует систему не только на прикладном уровне, а также на уровне IP-стека. При этом вероятность успешной идентификации Honeypot резко уменьшается. Таким образом, Honeyd предоставляет еще больший уровень обмена информации со злоумышленником, благодаря чему его можно отнести к виду Honeypot среднего взаимодействия [1,2].

1.6 ManTrap

ManTrap – коммерческое средство Honeypot сильного взаимодействия, созданное компанией Recourse Technologies. ManTrap уникален тем, что спроектирован не только стать целью для злоумышленников. ManTrap создает высоко контролируемую операционную систему, с которой может взаимодействовать злоумышленник. Однако Recourse Technologies сделала значительный шаг вперед и создала логически контролируемое окружение (“ловушку”), из которого невозможно выйти атакующему для нападения на реальную систему. При этом ManTrap, используя известные концепции, не создает пустую “ловушку”, заполняя её различной функциональностью. ManTrap создает “ловушки”, которые являются зеркалами, копирующими непосредственно операционную систему. Каждая “ловушка” – полноценно функциональная операционная система, которая имеет все те же возможности, что и настоящая система.

Данное приближение к реальным системам создает очень мощное и гибкое решение. Каждая “ловушка” - это свой собственный виртуальный мир с небольшими ограничениями. Существует возможность настройки каждой “ловушки”, как реальной физической операционной системы. Можно создавать пользователей, устанавливать приложения, запускать процессы или компилировать собственные бинарные файлы. Когда злоумышленник осуществляет атаку и получает доступ к “ловушке”, то она выглядит для злоумышленника как настоящая операционная система. Он не будет уверен, что находится в поддельном окружении, где каждое действие записывается. Таким образом, злоумышленник может производить все перечисленные ранее действия, взаимодействовать с устройствами и системными библиотеками.

Другая полезная возможность состоит в том, что ManTrap создает виртуальные окружения на одной физической системе. Используя один компьютер, могут быть созданы до четырех ловушек, то есть – четыре различных Honeypot сильного взаимодействия.

ManTrap имеет некоторые ограничения. Во-первых, в силу того, что ManTrap не имитирует системы, а использует технологию “ловушек”, то основа всех операционных систем - одна. Также ManTrap поддерживает лишь некоторые операционные системы. При этом сам Honeypot может функционировать только на компьютере с операционной системой Solaris. Кроме того, ManTrap использует особую установку Solaris с необходимыми параметрами, поэтому пока не существует возможности установить данный Honeypot на компьютеры с системами NT, BSD или Linux. Похожее решение предоставляет продукт Virtual Machine Ware для Windows-платформ. VMWare позволяет устанавливать полноценные операционные системы на один компьютер, однако, так как VMWare не является Honeypot, то не содержит по умолчанию никаких средств записи действий злоумышленника.

1.7 Классификация существующих средств Honeypot

В таблице 1 приведена классификация существующих средств Honeypot, которые были рассмотрены выше, с использованием ранее описанных признаков.

Таблица 1.

|

Название Honeypot |

Процесс установки и настройки |

Процесс использования и поддержки |

Сбор данных |

Уровень протоколи- рования |

Уровень имитации |

Уровень риска |

|

Back Officer Friendly |

простой |

простой |

ограниченный |

низкий |

низкий |

низкий |

|

Advanced Port Scanner |

простой |

простой |

ограниченный |

низкий |

низкий |

низкий |

|

Specter |

простой |

средний |

ограниченный |

средний |

средний |

средний |

|

KFSensor |

простой |

средний |

переменный |

средний |

средний |

средний |

|

Honeyd |

средний |

средний |

переменный |

средний |

высокий |

средний |

|

ManTrap |

сложный |

сложный |

расширенный |

высокий |

высокий |

высокий |

Заключение

Honeypot – высоко гибкая технология, которая может быть применена в большом множестве ситуаций. Как средства осуществления безопасности, Honeypot имеют ряд преимуществ. Они имеют способность эффективно работать в сети, собирая небольшое количество данных, при этом большая часть этой информации имеет высокое значение. Кроме того Honeypot эффективно работают в интенсивной среде и требуют небольших затрат на развертывание. Однако Honeypot имеют некоторое количество недостатков. Наихудший из них состоит в том, что сужается область видения проблем. Если Honeypot не атакован, то он не имеет никого значения. Кроме того, некоторые Honeypot поддаются методам возможность раскрытия Honeypot злоумышленником и могут быть обнаружены или, хуже того, использованы для проникновения в другие системы. Honeypot могут применяться как в производственной сфере, выполняя такие функции как предупреждение, обнаружение и реакция, так и быть частью исследования по обнаружению новых методов, средств и мотиваций злоумышленников.

Список использованных источников

в данной части

- Lance Spitzner. Honeypots: Tracking Hackers. Addison Wesley, 2002.

- Roger A. Grimes. Honeypots for Windows. Apress, 2004.