Исследователи из компании High-Tech Bridge подробности исследования вредоноса и назвали его RansomWeb.

Что случилось?

База данных приложения оказалось зашифрованной.

Судя по всему имел место инцидент безопасности, который расследовала компания. Жертвой стал форум phpBB, хотя в публикации говорится также об еще одном аналогичном случае.

Злоумышленники потребовали денег с владельцев сайта за расшифровку данных в базе.

Как это произошло?

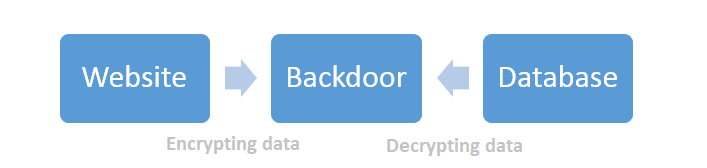

Посредством компрометации системы (кража пароля к FTP) и модификации некоторых файлов phpBB.

Что будет, если обновить phpBB до последней версии?

Данные в базе восстановить не получится, они будут утеряны. Файлы будут снова перезаписаны, т.к. на системе имеется уже установленный бэкдор.

Управление скомпрометированной системой осуществляется посредством сценариев step1.php и step2.php. Они в настоящий момент не обнаруживаются никакими антивирусами согласно VirusTotal:

Как обнаружить бэкдор?

Судя по тому, что код никак не обфусцирован, его будет сложно обнаружить инструментами, предназначенными для поиска бэкдоров в коде, поскольку все они, как правило, осуществляют поиск по сигнатурам на наличие eval() и других потенциально опасных функций.

Единственный вариант – это контроль целостности файлов. Файлы step1 и step2 могут называться по-другому и находится в различных папках на сервере.

Если вы стали жертвой RansomWeb , свяжитесь со мной пожалуйста. Будем думать, что делать дальше.