25 и 26 ноября в Москве прошла 5-я международная конференция ZeroNights, посвященная практическим аспектам информационной безопасности, организованная компанией Digital Security. Мне удалось на ней побывать. В этом году было немало интересного по теме безопасности промышленных систем и их компонент.

Опишу по порядку что удалось увидеть и узнать.

Организаторы планируют позже опубликовать материалы докладов.

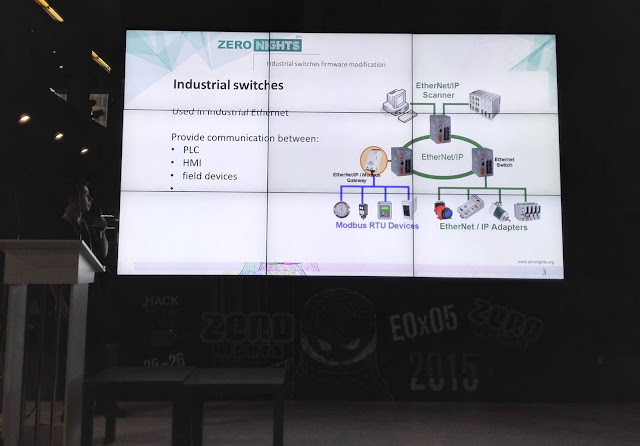

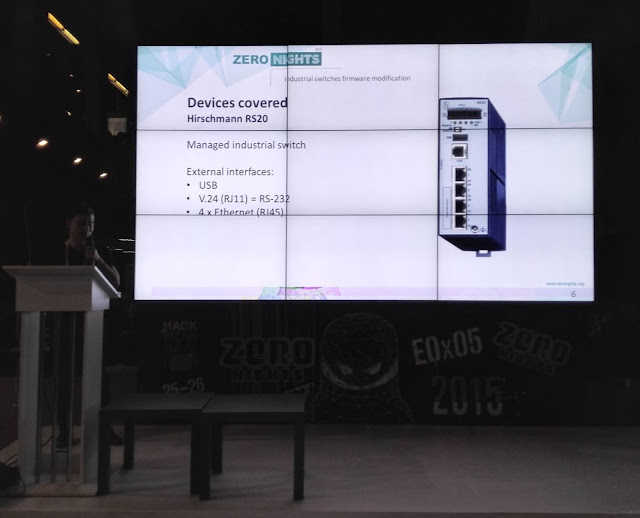

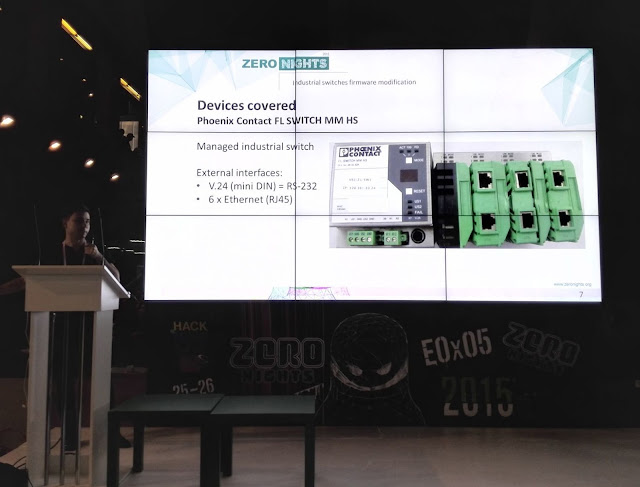

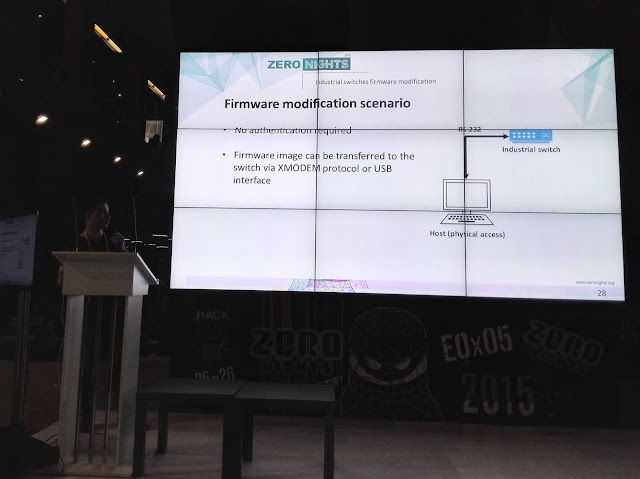

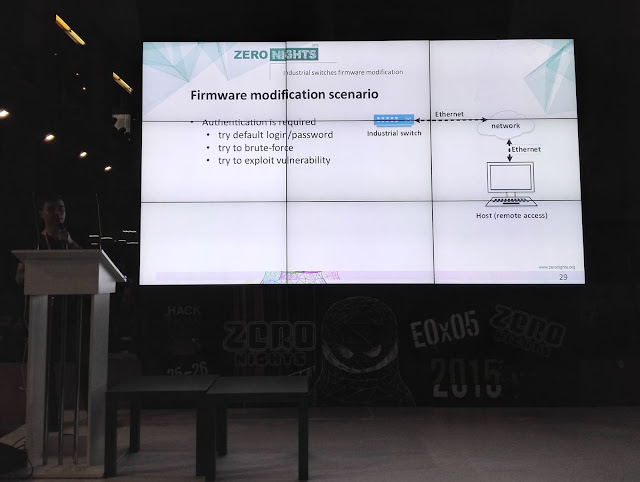

Первым был доклад « Модификация прошивок промышленных свитчей» Александра Ермолова (Digital Security). Были показаны методы подмены прошивки коммутаторов (Hirschmann и Phoenix Contact), используя различные уязвимости и слабости конфигураций «по умолчанию». Подмена прошивки позволяет захватить управление коммутатором с последующим получением возможности контроля технологических процессов (прослушивание и модификация данных внутри различных соединений между PLC и SCADA, между шлюзами и PLC и т. п.).

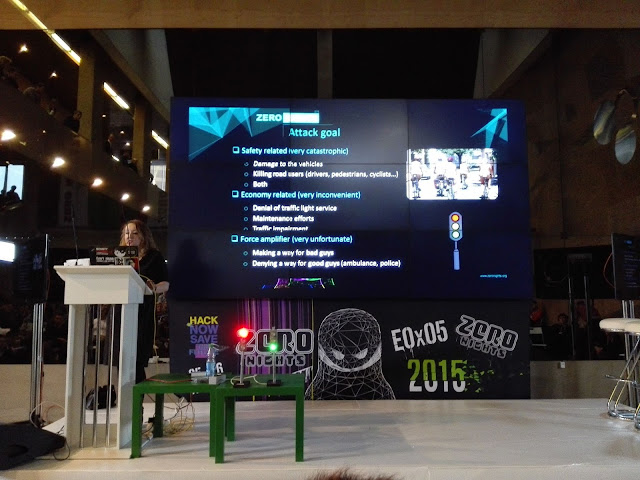

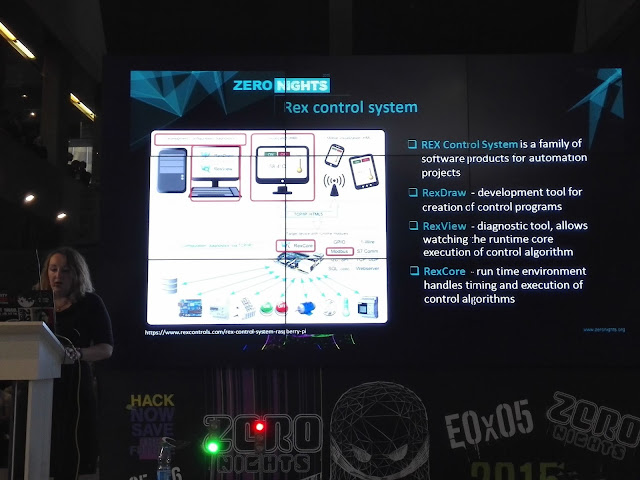

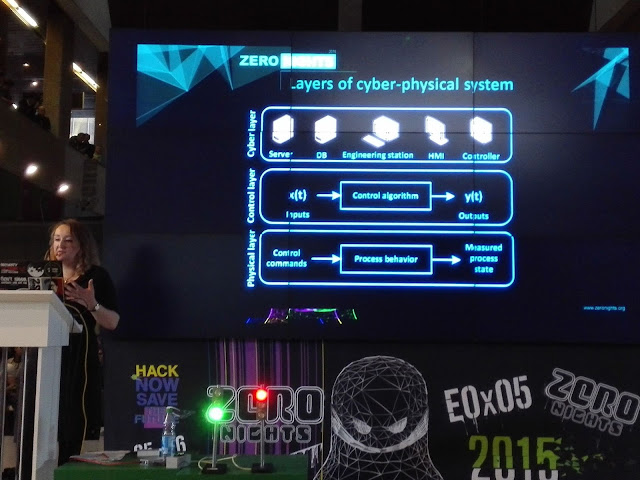

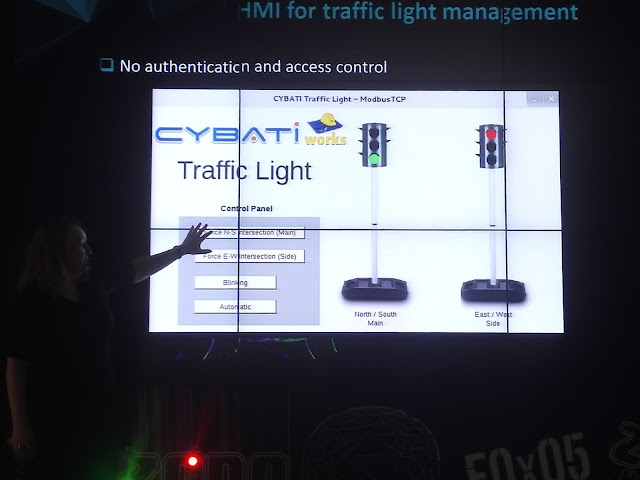

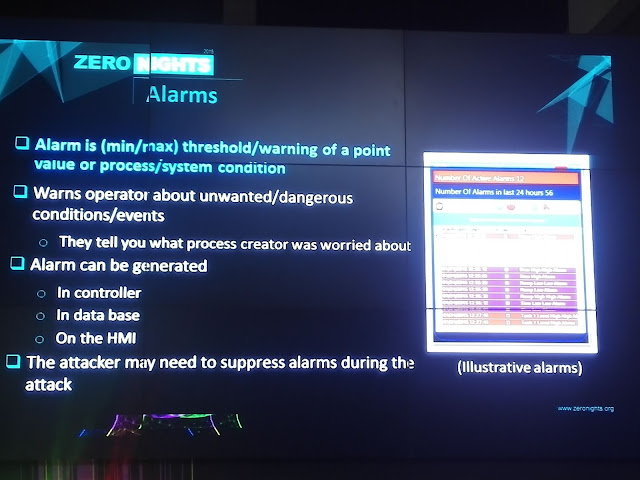

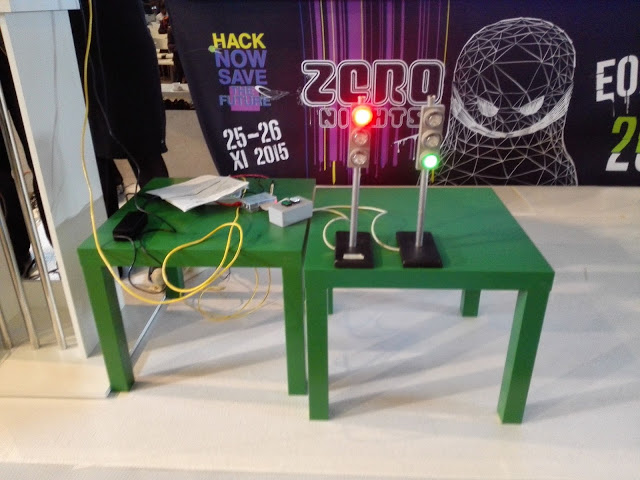

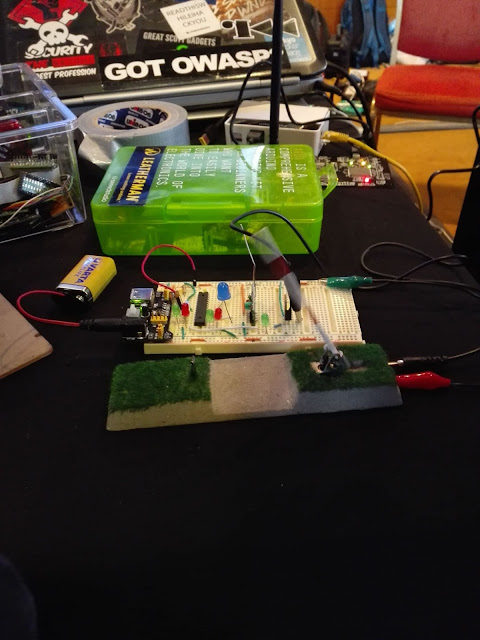

Второй выступила европейский исследователь Marina Krotofil / @Marmusha (известная своим исследованием, посвященным атаке на химический процесс производства винилацетата) с докладом « Ломай как кинозвезда: пошаговое руководство к созданию боевой нагрузки под SCADA для физических атак с катастрофическими последствиями». Марина показала, как можно привести в катастрофическое состояние светофоры. Исследование Марины было построено на программных и аппаратных компонентах платформы CybatiWorks. Обзор которой ранее делал Алексей Лукацкий. Программные компоненты CybatiWorks кстати находятся в открытом доступе:

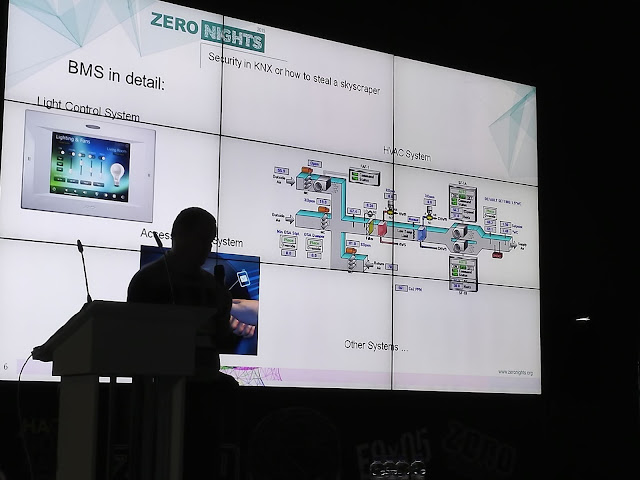

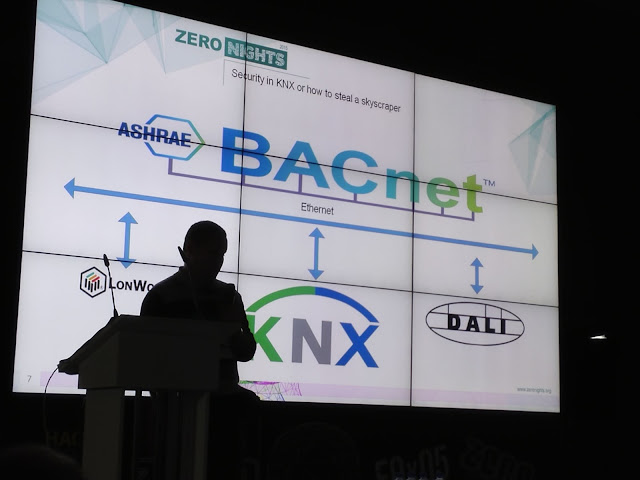

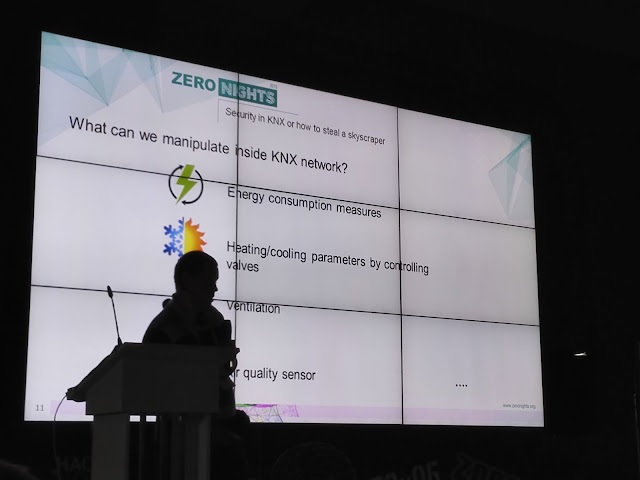

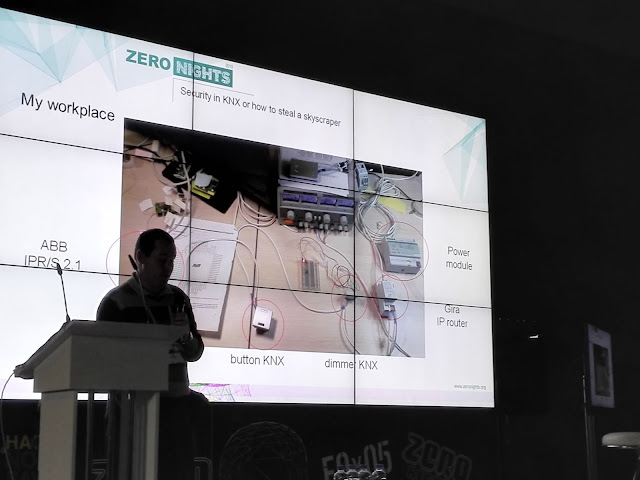

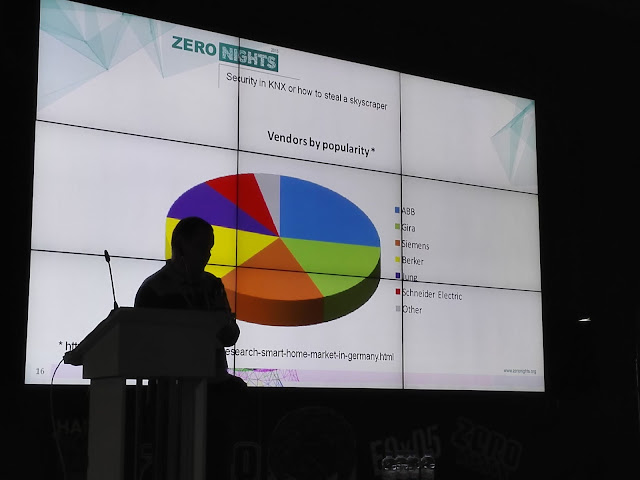

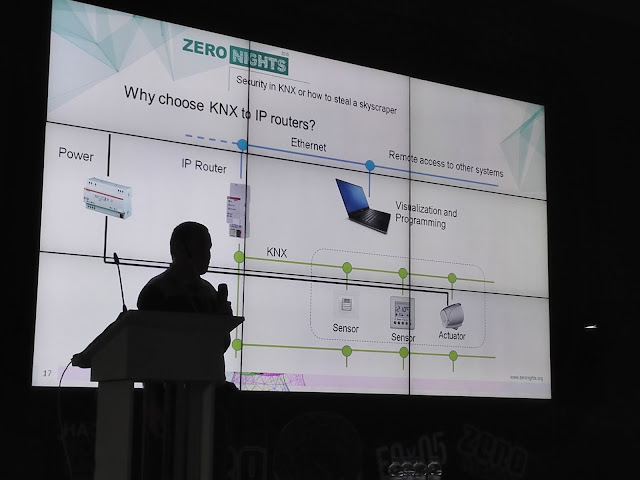

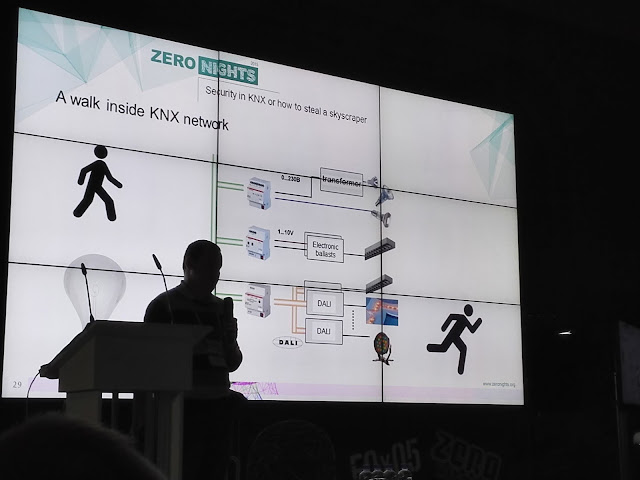

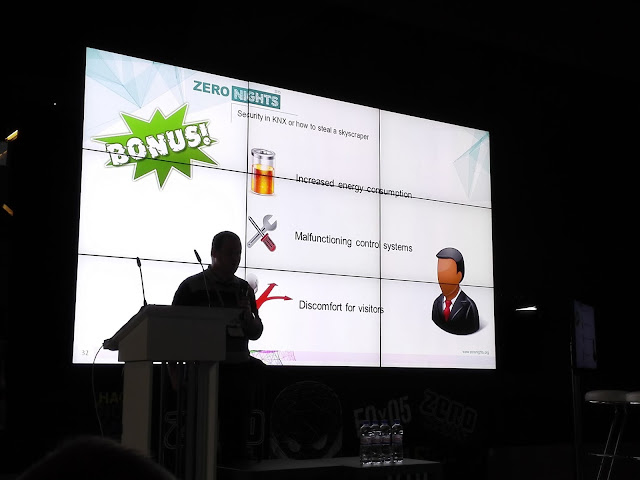

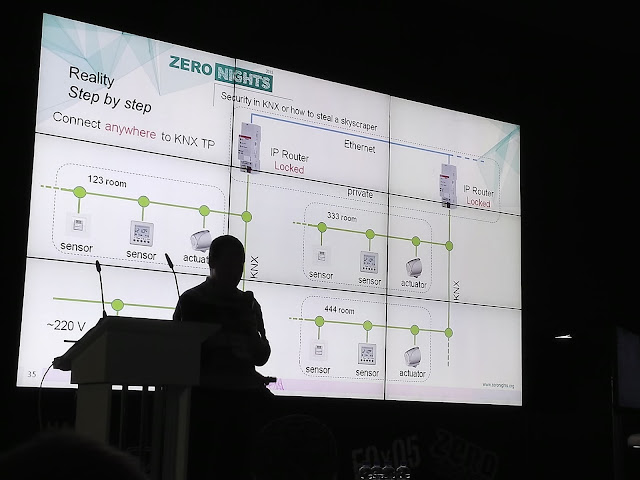

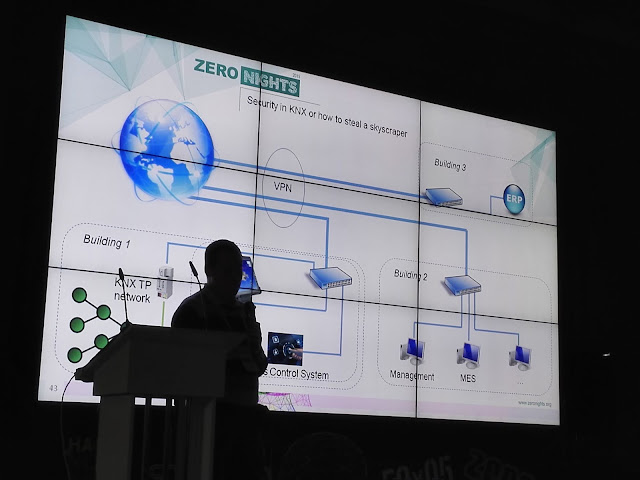

Еще одним выступлением по теме был доклад « Безопасность в KNX или как украсть небоскреб» Егора Литвинова (Digital Security). Доклад был посвящен вектору атак на «умные дома» / системы управления зданиями, направленному со стороны конечных устройств, подключенных к шине KNX на другие компоненты системы автоматизации и моделированию возможных негативных последствий для здания.

Опишу по порядку что удалось увидеть и узнать.

Организаторы планируют позже опубликовать материалы докладов.

Первым был доклад « Модификация прошивок промышленных свитчей» Александра Ермолова (Digital Security). Были показаны методы подмены прошивки коммутаторов (Hirschmann и Phoenix Contact), используя различные уязвимости и слабости конфигураций «по умолчанию». Подмена прошивки позволяет захватить управление коммутатором с последующим получением возможности контроля технологических процессов (прослушивание и модификация данных внутри различных соединений между PLC и SCADA, между шлюзами и PLC и т. п.).

Второй выступила европейский исследователь Marina Krotofil / @Marmusha (известная своим исследованием, посвященным атаке на химический процесс производства винилацетата) с докладом « Ломай как кинозвезда: пошаговое руководство к созданию боевой нагрузки под SCADA для физических атак с катастрофическими последствиями». Марина показала, как можно привести в катастрофическое состояние светофоры. Исследование Марины было построено на программных и аппаратных компонентах платформы CybatiWorks. Обзор которой ранее делал Алексей Лукацкий. Программные компоненты CybatiWorks кстати находятся в открытом доступе:

Вот некоторые слайды, которые удалось ухватить:

Еще одним выступлением по теме был доклад « Безопасность в KNX или как украсть небоскреб» Егора Литвинова (Digital Security). Доклад был посвящен вектору атак на «умные дома» / системы управления зданиями, направленному со стороны конечных устройств, подключенных к шине KNX на другие компоненты системы автоматизации и моделированию возможных негативных последствий для здания.

Кроме докладов, тема так же была представлена мастер-классом « Практическая эксплуатация устройств на базе МК AVR» от Александра Большева (Digital Security) и Бориса Рютина, который занял практически весь второй день конференции. В рамках него исследователи показали опыт по реверс-инжинирингу и эксплуатации переполнений буфера в прошивках микроконтроллеров AVR (на базе которых построено в том числе оборудование IoT, автомобильных подсистем и промышленных контроллеров).

«Железная» тема так же была представлена в секции « Hardware Village», посвященной безопасности и эксплуатации аппаратного обеспечения. Были матер-классы, доклады, конкурсы по различным аппаратным темам. Первый день был отдан проводным сетям и стандартным интерфейсам передачи данных: Ethernet, 1Wire, UART, JTAG, SPI и т.д., и оборудованию необходимому для анализа: осциллографы, логические анализаторы и мультиметры. Второй день был посвящен беспроводным сетям. К столам с оборудованием было не протолкнуться оба дня.

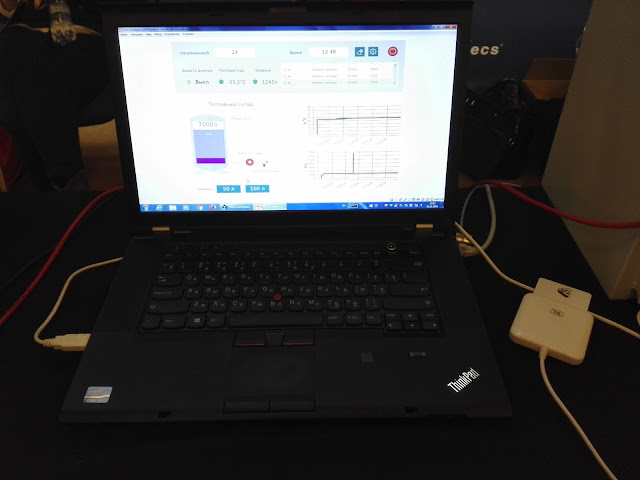

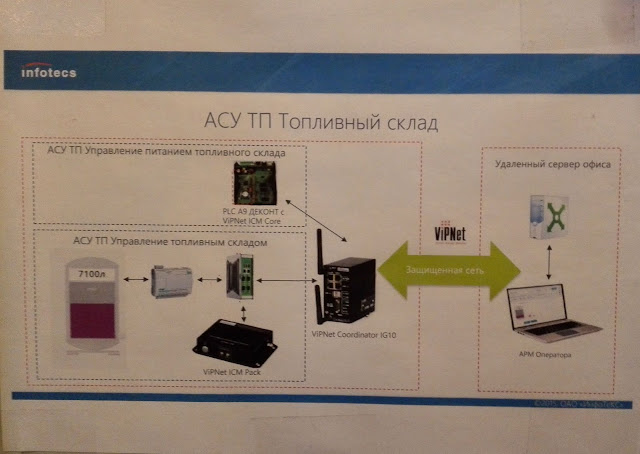

В общем зале компания ИнфоТеКС / Перспективный мониторинг показали свой макет АСУ ТП «Топливный склад», с установленными криптографическими средствами собственной разработки. Всем желающим предлагалось попробовать свои силы по взлому и управлению данной АСУ ТП. Несмотря на то, что стенд был построен на всем известном уязвимом по определению протоколе Modbus TCP и средства защиты были отключены, никто не смог до конца получить управление над системой (видимо не сильно старались). Более подробно о истории макета на ZeroNights можно прочитать в посвящённом ему посте Марины Сорокиной в группе «Кибербезопасность АСУ ТП» Facebook.

По завершению второго дня конференции нам удалось заранее запланировать неформальную встречу представителей российского сообщества специалистов и интересующихся по теме «Кибербезопасность АСУ ТП» (представленного одноименной открытой группой Faceebook).

Специальным гостем встречи была исследователь Марина Кротофил, являющаяся большим энтузиастом темы, представителем сообщества ICS CyberSecurity в США и Европе. Марина рассказал много интересного о жизни темы зарубежом: инциденты, регулирование, отношение промышленных компаний к проблеме.

Подводя итог конференции, хочу сказать, что мне все понравилось. Организационные моменты не оценивал, так как был увлечен интересным содержанием и уникальным общением. Мне кажется я успел посмотреть по теме все, всех послушать и со всеми пообщаться. Если что-то пропустил, напишите мне.

Хочу поблагодарить организаторов на интересное мероприятие и лично Юлию Кольдичеву и Илью Медведовского за приглашение!