Рассматриваться будет документ «ITIL® Service Operation» 2011 года.

Безусловно, в данном документе (точнее сказать, во всей серии) под услугой (service) понимается способ предоставления ценности (value) заказчикам через содействие им в получении конечных результатов (outcomes), которых Заказчики хотят достичь без владения специфическими затратами и рисками.

Потом происходит сужение услуги (service) до ИТ-тематики, но концептуально данный подход очень хорошо ложиться и на ИБ-область. Стоит отметить, что сейчас о сервисном подходе в ИБ говорят очень многие.

Если рассматривать последовательно данный документ, то стоит отметить следующие моменты:

- выделено 5 процессов в рамках Service operation:

- Управление событиями (Event Management);

- Управление инцидентами (Incident Management);

- Управление запросами на обслуживание (Request Fulfilment);

- Управление проблемами (Problem Management);

- Управление доступом (Access Management);

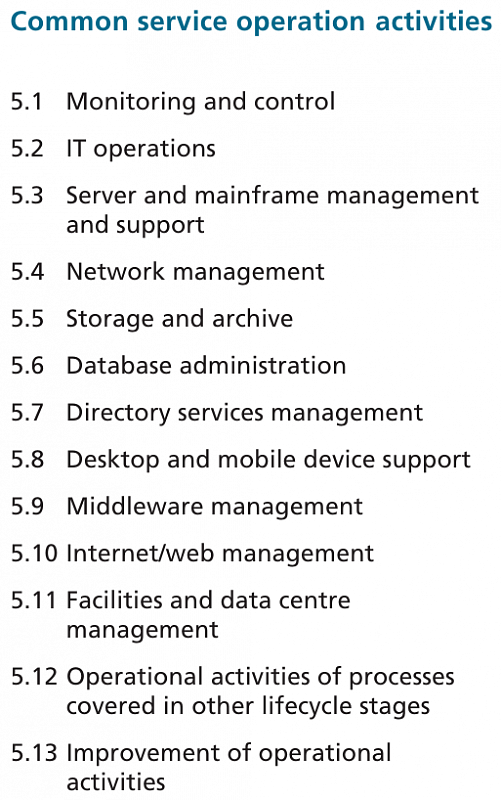

- обозначено 13 общих активностей в рамках Service operation;

- определены 4 функции в рамках Service operation.

Принимая во внимание, что сейчас я в первую очередь формирую списки предлагаемых соответствующими источниками активностей в рамках операционной безопасности, а потом буду их совместно анализировать, то вот они для ITIL:

Обратите внимание, что мониторинг и контроль, это только одна из позиций, а в «IT operations» включены:

- Управление консолями и местами, откуда производится мониторинг и управление ИТ-услугами и ИТ-инфраструктурой (Console management/operations bridge);

- Формирование job-scheduling software пакетов (Job scheduling);

- Формирование резервных копий и восстановление данных (Backup and restore);

- Управление принтерами и устройствами для вывода информации (Print and output management).

Все это с минимальной адаптацией можно перекладывать в ИБ-реалии.

При этом я хочу заострить внимание на том, что ITIL «понимает», что просто процессы не приведут к результативному и эффективному предоставлению услуг. Для этого в первую очередь нужны люди, а точнее профильные люди.

Как раз здесь вводятся соответствующие функции (function – команда/группа людей, а также инструментарий или другие ресурсы, которые они используют для выполнения одного или нескольких процессов или видов деятельности):

- Служба поддержки пользователей (Service desk);

- Управление технической поддержкой (Technical management);

- Управление приложениями (Application management);

- Операционное управление ИТ (IT operations management):

- Контроль операционного управления ИТ (IT operations control);

- Управление инженерным обеспечением (Facilities management).

И наиболее интересна здесь группа «Операционного управления ИТ», которая выполняет повседневную деятельность (day-to-day operational activities), необходимую для управления ИТ-услугами и поддержки ИТ-инфраструктуры.

Их задачи:

- сохранение статус-кво для достижения стабильности повседневных рутинных процессов и активностей;

- регулярные проверки и усовершенствования для достижения улучшения качества обслуживания при снижении издержек, при сохранении стабильности;

- оперативное применение оперативных навыков для диагностики и устранения любых сбоев, которые происходят.

Среде них как раз есть подгруппа «Контроль операционного управления ИТ», отвечающая за мониторинг и контроль, т.е. те, до кого на практике незаслуженно, на мой взгляд, и сужают «зону» операционной деятельности!

В качестве послесловия, хотел бы сказать, что ITIL, на мой взгляд, это тот методологический базис, который хотелось бы ввести в обиход современных ИБ-специалистов, по аналогии с тем как это делает ISACA со своим «учением», COBIT-ом.

Плюс, хочу отметить то, что сейчас очень многие компании под видом «сакральных знаний» про построение Центров операционной безопасности (Security Operations Center, SOC) предлагают тот же ITIL «вид сбоку». К этому можно относиться по-разному, например я, явно обозначаю использование именно данной методологии как основы для подобных проектов.

Продолжение следует …