Нихао, %username%!

Оригинал этой статьи был опубликован на форуме coru.ws, материал был взят после согласования с администрацией.

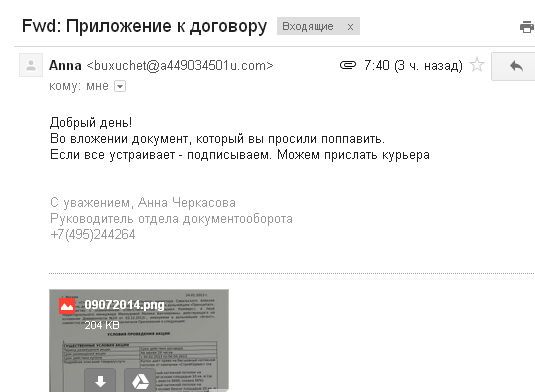

Фишинговые атаки очень распространены и иногда это единственный способ хоть как-то подобраться к доверчивому пользователю. По даннымP Kaspersky Lab, они регистрируют около 113 500 фишинговых атак в месяц и как-то довелось наткнуться на одну из них. На почту пришло письмо, с фэйковым документом, письмо не целевое и явно рассчитана на хомячков.

Приложение к договору, к какому нафиг договору?)) У меня такие письма сразу же попадают в спам без осмотра, но это письмо удостоилось внимания.

Текст письма:

Добрый день!

Во вложении документ, который вы просили поппавить.

Если все устраивает — подписываем. Мoжем прислaть курьераC уважением, Анна Черкасова

nРуководитель отдела документооборота

n+7(495)244264

Интересное было то, что была прикреплена картинка, стилизованное под документ,P ссылка которого вела на левый домен с скриптом b64vr.php, который в параметре принимал base64-закодированный url на сам фэйк.

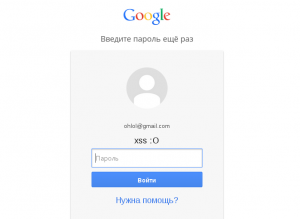

Сам скрипт вёл на mail-google.com-mail-5.u-0-inbox.pw, в котором была фэйковая форма авторизации гугла. Вообще, над скриптом можно было всячески издеваться, например, там были xss’ки.

При вводе пароля ты остаёшься на этом же сайте, где тебе доступен документ. Хотя сам документ не несет никакой смысловой нагрузки и был сделан для отвода глаз. Однако, был сделан дополнительный функционал, который позволяет скачать этот документ.

Ссылка для скачивания формировалась как-то так:

/view?account=ЖЕРТВА%40gmail.com&letter=Файл&act=down&folder=view&hl=ru&ticket=Идентификатор_письма

и нам отдаётся для скачивания оригинал документа

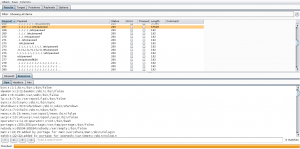

Но дело в том, что можно выйти из директории, если указать в имени файла ../../../ или их же в urlencode. Путём небольшого фаззинга мы получаем полноценную читалку и читаем /etc/passwd, где список юзеров данного хостинга.

Факт #1 После этого приходили ещё письма, с другими доменами, и все фэйки хостятся на sweb.ru

Так как на этом серваке был phpinfo (http://vh199.sweb.ru/phpinfo.php), первым делом решил прочитать его.

http://mail-google.com-mail-5.u-0-inbox.pw/view?account=putinvova%40gmail.com&letter=%2e%2e%2f%2e%2e%2f%2e%2e%2f%2e%2e%2f%2e%2e%

2f%2e%2e%2fvar%2fwww%2flocalhost%2fhtdocs%2fphpinfo.php&act=down&folder=view&hl=ru&ticket=1404890449

Сервер отдал файл с содержимым <?php phpinfo(); ?>

Осмотрев сайт получше, получаем список файлов, из которых состоит данный фэйк, интересующий нас файл был /templates/view.php

Так как это хостинг, помимо домашней директории нужно [зайтиk в папочку public_html, а домашние директории мы узнаем из /etc/passwd, который вытащили выше.

Факт #2 У каждого пользователя в /etc/passwd помимо логина указана имя и фамилия, на кого зарегистрирован хостинг. Они обязательны для регистрации, но у пользователя где располагались фэйки их небыло.

После прочтения исходника фэйка можно посмотреть, куда он сохраняет и отправляет логи, найти там десяток-другой взломанных почтовых ящиков и все такое прочее.

Взлом email’ов прибыльный бизнес, сотни людей ежедневно заказывают взлом мыл, цены на которые в среднем от 5 до 10 тысяч рублей за 1 email, просто нужно быть более внимательным, %username%, внимательно наблюдай куда ты переходишь и не вводи свои пароли налево и направо ![]()

Бывай)

Атака на фишинг данный пост отсюда: Bo0oM.ru