Попробовал себя на этой неделе в мероприятии, имеющем не совсем свойственный мне профиль. Несмотря на то, что ИБ АСУ ТП сейчас популярна, я не пытался соваться туда, где не считаю себя экспертом и могу опростоволоситься. Но организаторы научно-практической конференции «Информационная безопасность промышленных предприятий и критически важных объектов ТЭК» сами пригласили рассказать о моем подходе защиты Интернета вещей со стороны сети. Тематика моего выступления «Защита IoT. Сетевая безопасность» была более акцентирована на массовый рынок, чем на промышленный, но, как ни крути, IP-сеть используется практически везде, а ее нужно уметь правильно готовить.

name='more'>

Если на Инфофоруме в Ханты-Мансийске я распределил роли регулятора, производителя, интегратора решений, оператора связи и потребителя в обеспечении безопасности Интернета вещей, то на конференции 22 июня меня просили акцентировать внимание на возможностях и роли оператора связи в защите IoT. Оставив без внимания остальных участников рынка, я сделал акцент на функциях производителя решений и провайдера. Подход обеспечения сетевой безопасности со стороны оператора связи может быть при необходимости использован и в корпоративной сети, и на последней миле. Причем как для массового Интернета вещей, так и как один из методов создания правильной архитектуры сети с АСУ ТП.

Рассказал о проблемах защиты IoT как интерфейса между цифровым и реальным мирами, в котором заложена возможность управлять реальным миром со стороны цифрового. У любой технологии сначала развивается функционал, а потом безопасность. Интернет вещей обезопасить после внедрения сложнее по причине колоссального количества оборудования без возможности централизованного управления.

Описал свою концепцию защиты множества маленьких тупых устройств IoT оператором. По сути, реанимировал технологию виртуального патчинга с помощью систем предотвращения вторжений IPS, которые специалисты поИБэ уже начали забывать на фоне более новых и актуальных возможностей выбивания бюджетов (APT, Threat Intelligence etc).

Вкратце постулаты:

- Интернет вещей и остальной Интернет разделяются.

- Множество маленьких глупых устройств IoT, потенциально оставленных без внимания человека, имеет выход в большой Интернет через единую контролируемую точку оператора в пределах региона/B2B-клиента.

- Контроль полосы пропускания. Устройствам Интернета вещей высокоскоростной доступ нужен, как правило, в четырех случаях: передача фото-видео, резервное копирование, обновление, и участие в DDoS.

- Контроль доступа в сеть IoT.

- Контроль входа-выхода в большой Интернет и взаимодействие с остальными сегментами производится с помощью ACL на firewall. Управляющие протоколы - только с доверенных узлов. Правильно определенная политика сетевых доступов может в будущем очень сильно упростить жизнь вам и усложнить хакерам.

- Возможные проблемы с несоблюдением парольных политик и обновлений решать сигнатурами на IPS. С шифрованным трафиком, конечно, сложнее. Но, с другой стороны, нерадивый производитель, не озадачившийся шифрованием, дешевле и популярнее конкурентов. А значит, его будет много. Главное - чтобы на IPS были соответствующие сигнатуры.

Как практический пример привел реализованную собственными руками защиту IoT на Противостоянии в рамках PHDays-2017: из плоской сети сделал защищенную.

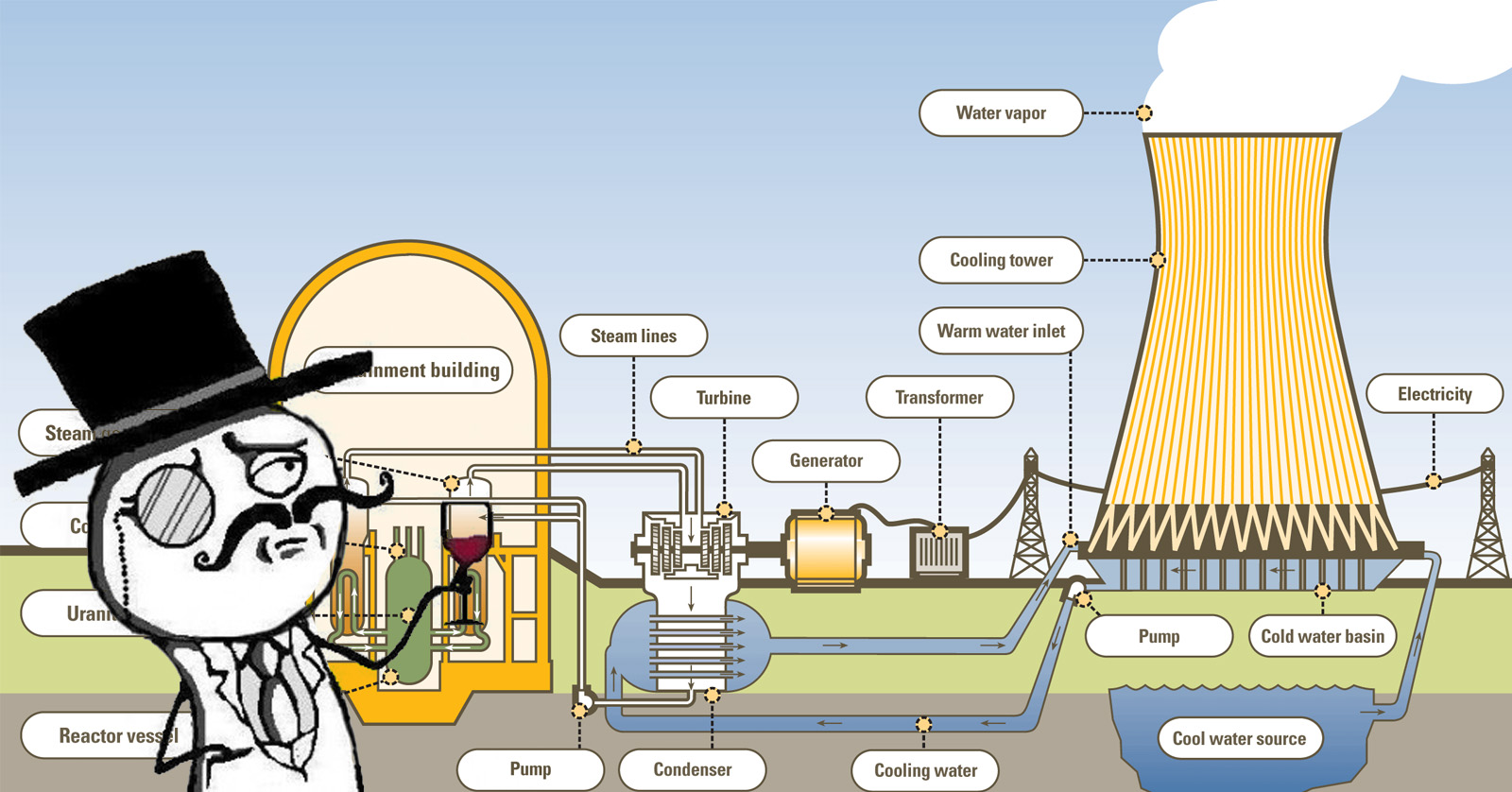

Так выглядела IP/MPLS-сеть соревнований as is:

Приняв инфраструктуру телекома в виде Интернет-бензоколонки с местом для курения, я превратил ее в цифровую сверхдержаву. В итоге Интернет вещей был защищен огненной стеной и высокоточной системой противохакерской обороны:

Ничего сверхъестественного и, тем более, инновационного. В этом случае поговорка "новое - это хорошо забытое старое" оказалась как нельзя кстати.

Закончив выступление, внутренне я видел себя вот так:

Но продолжалось это ровно до того, как залу дали слово. Если бы не вопрос от организатора, я бы собрал страйк из вопросов не по теме. Ну ничего, тоже опыт.

В конце секции было выступление Алексея Лукацкого, где он акцентировал внимание на том, что архитектура - залог здоровья. Как архитектор, подтверждаю: это тот случай, когда, подумав лишних несколько дней, можно обеспечить себе экономию нервов и времени на долгие годы вперед. Архитектура позволила мне спокойно спать на Противостоянии в 2017, не боясь, что похачат. А осенью 2016 на той самой конференции, где сейчас (06.2017) идет редирект на сайт организатора, я рассказывал о выборе архитектуры при внедрении WAF. Самому когда-то пришлось крепко думать, как кроить сеть для его интеграции на века. Думал: донесу народу разумное, вечное, доброе. Но не нашел благодарного зрителя. Поеду в июле на более техническую (как мне кажется) конференцию в Орел , расскажу детали. Посмотрим, насколько там это интересно.

ЗЫ. По программе на секции Лукацкий шел раньше меня, и я бы не преминул потом похвастать знакомым, что он был у меня на разогреве, но получилось наоборот :)