Недавно мир потрясла эпидемия шифровальщика WannaCry. Масштабное заражение достигло России 12 мая 2017 года. Если относительно недавние случаи утечки кибероружия АНБ и ЦРУ обсуждались в основном в профессиональных кругах, а начало эры шифровальщиков всколыхнуло общество как более наглядная демонстрация вреда от вирусов, то массированное заражение, парализовавшее работу тысяч ПК по всему миру, заставило задуматься абсолютно всех.

Масштабность происшествия, влияние на бизнес и последовавшие за этим поиски виноватых вызвали обсуждения далеко за пределами профессиональных сообществ. Даже Путин озвучил свою позицию по вопросам "кто виноват?" и "как повлияло на Россию?" применимо к WannaCry.

В понедельник 15 мая некоторые производители ПО разработали инструменты по проверке на зараженность и множество инструкций по детектированию и удалению. Причем инструкций начало приходить такое количество, что я дополнительно проверял каждое вложение и ссылку, чтобы под видом документа ко мне не попала обновленная версия шифровальщика, о которой тогда тоже стало известно.

Тем не менее, к моменту массового появления инструкций прошло уже почти трое суток от зафиксированного факта заражения в России. Если трое суток сидеть и ничего не делать, можно увидеть экран с требованием заплатить в биткоинах. Особенно если и до этого ничего особо не делать. В отличие от вируса "Бомж", который просто роется в корзине, или троянов, которые могут украсть информацию (а могут и не украсть, а если украдут, то инфа может и не всплыть), WannaCry шифрует данные без возможности восстановления иначе как из резервной копии (если и её не зашифровали). А это влияние очевидно для любого бизнеса, где используются компьютеры.

Поэтому многие организации в экстренном порядке принимали на выходных меры по защите от возможного заражения. Защитился - считай, отбил кибератаку, выиграл бой.

Пока тема не остыла, не помешает краткий анализ и рекомендации, как компании бороться с подобными случаями, что можно предвидеть, а что - решать по ситуации.

В этом киберсражении организаций с WannaCry можно выделить три слагающие успеха:

Проактивная

Чем больше было продумано аспектов и реализовано требований ИБ в компании заранее - тем лучше. Чем грамотнее в компании организованы:

- Patch Management

- Vulnerability management

- Архитектура корпоративной сети

- Процесс резервного копирования данных

- Соблюдение правил ИБ пользователями и администраторами

- Мониторинг событий ИБ в журналах систем и в мире

Реактивная

Все действия ИТ и ИБ-подразделений по предотвращению эпидемии WannaCry, независимо от масштаба инфраструктуры и сферы бизнеса компании, сводились к следующим мерам:

- закрытие SMB-портов из Интернет на firewall (если были открыты);

- установка мартовских патчей, входящих в состав MS17-010;

- отключение SMB 1.0 и патчинг SMB 2.0;

- обновление антивируса;

- обновление золотого образа VDI;

- мониторинг и устранение случаев возможного заражения;

- внеочередное инструктирование пользователей и администраторов.

В случае других вирусов точные действия будут зависеть от используемых вредоносом уязвимостей, путей распространения и наличия патчей либо временных решений, но в целом будут представлять собой срочное устранение нарушений проактивных мер.

Удача

В том случае, если в компании не выполнены требования ИБ на 100% и есть уязвимые места, начинается гонка. Кто раньше доберется до уязвимого ресурса: вирус или патч? Это зависит от таких факторов, как:

- профессионализм сотрудников

- сегментация сети и правила межсегментных взаимодействий

- мониторинг информации в открытых и закрытых источниках

- мониторинг событий ИБ в корпоративной сети

- наличие средств централизованного управления, инвентаризации и контроля изменений

- везение

Но, даже будучи уверенным, что в корпоративной сети все хорошо, лучше перепроверить и лишний раз в этом убедиться. И чем больше размер инфраструктуры, тем больше ощущается ценность централизованных инструментов, способных оценить текущую степень реализации мер защиты по заданному перечню контролей.

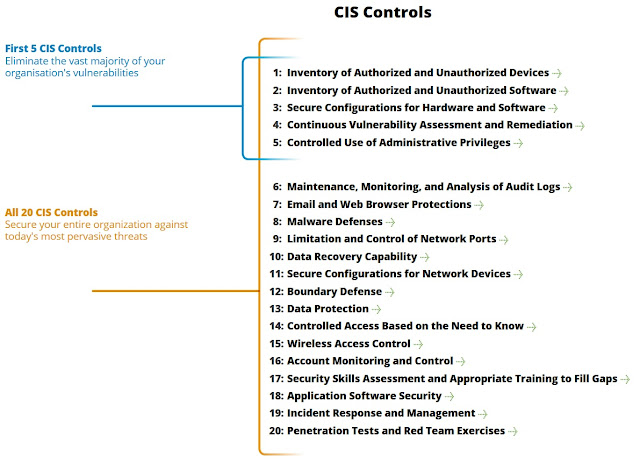

В очередной раз убеждаюсь в том, что SANS TOP20 CSC расставил контроли в правильном порядке, и именно на них необходимо ориентироваться при реализации практических мер информационной безопасности:

Желаю вам меньше вирусов и больше побед.