Задали недавно вопрос по моей статье : и чем же помогут твои рекомендации защититься от DDoS самому, а не только стать бесполезным для использования в качестве амплификатора при атаке на другого?

Хотя не быть амплификатором - тоже не каждому дано, судя по анализу статистики из Shodan тут и тут , но вопрос резонный. Попробую ответить.

name='more'> Предположим, ситуация: ты - провайдер хостинга либо Интернет. Твоих клиентов много, а людей у тебя мало. Кризис, прочие причины. Полтора админа в штате даже не отслеживают, насколько хорошо настроены клиентские сервера - им хоть бы с заявками успевать справляться. В это время темная сторона находит открытые резолверы на IP-адресах твоих клиентов и складывает их в копилочку. В определенный момент начинается DDoS-атака DNS amplification на абсолютно чужой IP-адрес. К клиентам прилетают запросы от спуфленного IP со стороны аплинков и клиенты перенаправляют их на твой рекурсивный DNS-сервер (ну, два), ибо так настроены. Для DNS-серверов эти запросы абсолютно легитимны, ибо поступают от твоих же клиентов. На аплинках антиспуфинг по BCP38 на порядок сложнее применять, основные подключения построены как PE-PE, часть из которых транзитные.

А теперь внимание, вопрос...

Что сдохнет (либо где забьется канал) раньше от такого надругательства: сервера клиентов или твои DNS-сервера? Если первое - пойдут жалобы от пострадавших клиентов. Если второе - пойдут жалобы от всех клиентов. И так плохо, и так нехорошо. Вроде, и атаковали не тебя, а пострадал именно ты. Обидно.

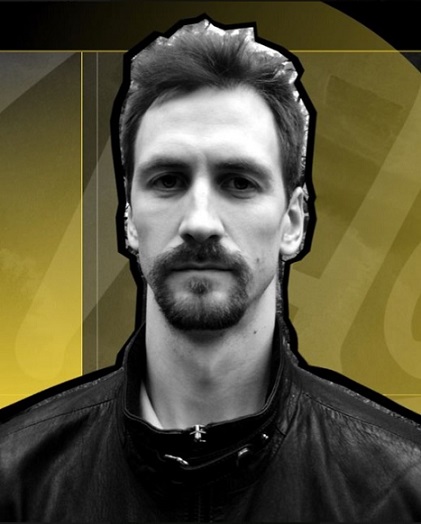

Для наглядности прилагаю картинку. А как защититься - читайте в статье .