Хотелось бы развить тему Darknet Project от Team Cymru в условиях современности. Возможно, у него и существует некоторая техническая взаимосвязь с тем Darknet'ом, о котором можно найти, загуглив ключевое слово (протоколы IPv4-маршрутизации все те же), но речь в моей заметке, все же, пойдёт не о подпольном Интернете с запретными продуктами.

name='more'> Суть Darknet Project состоит в мониторинге подключений к неиспользуемым IP-адресам в Интернет, а принцип действия сродни BGP blackhole - пакеты, которые туда уходят, назад не возвращаются. Ведь пакет, содержащий dst ip из неиспользуемого пространства, нелегитимен по умолчанию. Если в случае BGP механизм blackholing используется для подавления мусорного трафика в Интернете, например, обеспечения немаршрутизируемости адресов, описанных в RFC1918, и временного выведения из маршрутизации адреса, на который идёт DDoS, то Darknet Project пошёл чуть дальше. Предположим, есть некоторая подсеть, куда нормальные хосты не подключаются. Она обозначена во всемирных базах RIPE/APNIC/LACNIC/AFRINIC/ARIN как неиспользуемая/зарезервированная. Внутри своей автономной системы настраивается маршрутизация этой подсети на некоторый IP-адрес, на котором darknet-сенсор будет слушать и анализировать поступающий трафик. Все, кто пытается подключиться к этой подсети - уже под подозрением на заражение либо аномальную активность, дальше можно пытаться разобрать сами пакеты на предмет интересного.

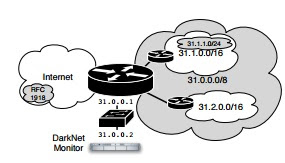

Инициатива не инновационная, исследователи Массачусетского Технологического Института ещё в 2004 году опубликовали результаты своего анализа, как и их коллеги из МичиганскогоУниверситета . Мичиганские ребята собрали схему, в которой darknet-сервер имел IP 31.0.0.2. Этот IP-адрес анонсировался как gateway для подсетей RFC1918 (10.0.0.0/8, 172.16.0.0/12, 192.168.0.0/16) и неиспользуемой на тот момент в большинстве своем 31.0.0.0/8 (на момент написания заметки уже давно используемая в Европе). Серенькими облачками обозначено то, что анонсировалось в darknet monitor, беленькими - легитимные адреса. Зная правило маршрутизации, когда выигрывает more specific маршрут, и используемость сетей:

31.0.0.0/8 - не используется по большей части;

31.1.0.0/16, 31.2.0.0/16 - большая часть используется;

31.1.1.0/24 - не используется;

RFC1918 - не используется,

на Darknet Monitor анонсировались выделенные курсивом подсети. Таким образом, был обеспечен заворот на darknet только неиспользуемых сетей.

Как я понял, проект не ушёл в коммерцию из-за некоторых ограничений:

- Исчерпание адресного пространства IPv4. Если в 2004 году об этом только говорили, то сейчас всем известно, что IPv4-адреса использованы все. Новых блоков выделяться не будет (IANA не отдаст), текущие могут только сдаваться в аренду либо перепродаваться.

- Необходимость определения и поддержания в актуальном состоянии блоков IP, которые гарантированно не используются "нормальными" хостами, но используются зловредами. С 2004 года проблема отслеживания подключения зараженных устройств к неиспользуемым блокам адресов (десятки-сотни подсетей /24-/8) трансформировалась в отслеживание подключений к командным центрам ботнетов и другим вредоносным ресурсам (тысячи и десятки тысяч единичных адресов). Сейчас каждый крупный производитель решений по информационной безопасности ведёт свою (по крайней мере, позиционирует как свою) базу вредоносных IP и регулярно её обновляет. Доступ к базам монетизируется как подписка на сервис либо идет как бантик к другому решению. А 12 лет назад репутационные базы только появлялись в качестве зародыша у идейных вдохновителей концепции.

- В чистом виде пакеты, на которые нет ответов, не содержат более-менее ценной информации. В случае TCP это будут голые SYN-пакеты, UDP может дать немного больше пищи для размышления. Подобный анализ можно выполнить, используя NetFlow, причём применимо ко всем подключениям, а не только к потенциально зловредным.

Тем не менее, концепция проекта Darknet Project, на мой взгляд, может получить новое дыхание при использовании современных технологий. Для этого вышеописанную картинку стоит несколько видоизменить:

- Активное сетевое оборудование интегрировать с какой-нибудь наиболее проверенной базой зловредных IP, которые маршрутизировать на Darknet. Технически это стоит делать либо с помощью анонсов по BGP, либо с помощью SDN. В последнем случае необходимо вынесение Control Plane сетевого оборудования на контроллеры и маршрутизация необходимых подключений через систему управления сетью.

- Вместо Darknet monitor установить некое более интеллектуальное решение наподобие Honeypot либо ForensicLab. Главное - чтобы оно отвечало на запросы зараженных устройств, позволяло детектировать зловреды и определять пути разработки необходимого противоядия.

Относительно стандартных средств наподобие антивирусов и IDS/IPS такое решение открывает новые горизонты, как минимум, за счет своей масштабируемости и отсутствия необходимости установки клиентского ПО на тысячи устройств. При этом не думаю, что открываю Америку в технологиях детектирования зловредов среди тех, кто на этом съел не одну собаку и купил не одну квартиру. Полагаю, ведущие лаборатории типа NSSLabs, Касперский и т.п. уже давно используют подобный принцип, а, возможно, уже и отказались от него по своим причинам.

Но лично мне идея понравилась, поэтому она стоит того, чтобы быть описанной хотя бы в блоге.