30 апреля вышла интересная книжка - "Threats, Countermeasures, and Advances in Applied Information Security" Раджа Шармана, Маниша Гупты и Джона Валпа (все три работают в американских банках). И вот в 24-й главе представляют они динамическую экономическую модель кибербезопасности. Собственно не саму модель, а ее первый этап. Как они сами пишут: "Никто не может разработать эффективную экономическую модель для информационной безопасности, не имея представления и понимания о мотивах, препятствия и других факторов, влияющих на поведение нарушителей, защитников, законодателей, регуляторов, разработчиков продуктов и услуг, правоохранительных органов и других заинтересованных сторон". Правильный взгляд, о котором часто забывают при создании политик и стратегий ИБ. Об этом говорит, кстати, и ГОСТ 18045, который мотивацию нарушителя использует как один из элементов формулы, позволяющий оценить потенциал нападения на тот или иной объект защиты.

Авторы книжки пошли дальше - они оценивать мотивацию не только нарушителей, но и множества остальных участников рынка ИБ. Они справделиво считают, что прогнозирование действий тех или иных участников игры под названием "информационная безопасность" будет более эффективным, если знать о том, как участники будут реагировать на внутренние мотиваторы и внешние раздражители.

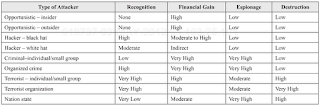

Самая первая и достаточно очевидная таблица - с мотиваторами злоумышленников. Тут все предсказуемо и понятно. Перечни хоть и отличаются от автора к автору (например, на слайде 37 немного другой список), но суть не меняется - известность, деньги, шпионаж...

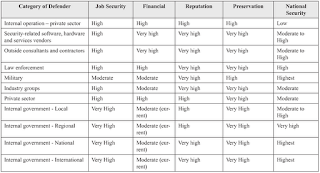

Вторая табличка гораздо интереснее. Она показывает мотивацию защитников. И вот тут, кстати, становится понятно, почему коммерческому сектору так трудно договориться с ФСБ и ФСТЭК. Не потому, что одни хорошие, а другие плохие. Просто мотивация разная. Одним важна национальная безопасность (о чем они, кстати, постоянно говорят и во всех нормативных актах пишут, но мало кто это слышит и читает), другим важны совершенно иные причины. И компромисс найти сложно. Отсюда и все проблемы.

Следующая таблица только подтверждает этот факт. В ней показаны факторы успеха, которыми измеряют свою деятельность те или иные "стороны защиты". Мы видим, что для корпоративных служб ИБ на первом месте - сохранить работоспособность объекта защиты. Для госорганов эта метрика даже не вторична; она в конце списка. Зато устранение угрозы для них первично, в отличие от коммерческого сектора. Это, кстати, хорошо иллюстрируется требованиями к средствам защиты в системах сертификации. В них нигде не говорится, что сертифицируемая система должна работать ;-)

Препятствия (демотиваторы) для нарушителей выглядт так:

а для защитников так. Тут тоже проявляется то, что давно можно наблюдать на рынке. Корпоративным службам ИБ наплевать на штрафы и претензии со стороны регуляторов. Поэтому этот кнут в нынешнем виде не работает - суммы слишком малы. Для вендоров и консультантов претензии со стороны регуляторов несут больший риск (лицензию аннулируют, сертификат отзовут, перестанут "дружить").

Вот такая интересная картина. Не то, чтобы авторы открыли совсем что-то новое. Но сбор, анализ и систематизация такой информации - это всегда полезно. Полезно именно для понимания того, почему наш (да и не только наш) рынок развивается по тому сценарию, который мы сейчас наблюдаем.

Авторы книжки пошли дальше - они оценивать мотивацию не только нарушителей, но и множества остальных участников рынка ИБ. Они справделиво считают, что прогнозирование действий тех или иных участников игры под названием "информационная безопасность" будет более эффективным, если знать о том, как участники будут реагировать на внутренние мотиваторы и внешние раздражители.

Самая первая и достаточно очевидная таблица - с мотиваторами злоумышленников. Тут все предсказуемо и понятно. Перечни хоть и отличаются от автора к автору (например, на слайде 37 немного другой список), но суть не меняется - известность, деньги, шпионаж...

Вторая табличка гораздо интереснее. Она показывает мотивацию защитников. И вот тут, кстати, становится понятно, почему коммерческому сектору так трудно договориться с ФСБ и ФСТЭК. Не потому, что одни хорошие, а другие плохие. Просто мотивация разная. Одним важна национальная безопасность (о чем они, кстати, постоянно говорят и во всех нормативных актах пишут, но мало кто это слышит и читает), другим важны совершенно иные причины. И компромисс найти сложно. Отсюда и все проблемы.

Следующая таблица только подтверждает этот факт. В ней показаны факторы успеха, которыми измеряют свою деятельность те или иные "стороны защиты". Мы видим, что для корпоративных служб ИБ на первом месте - сохранить работоспособность объекта защиты. Для госорганов эта метрика даже не вторична; она в конце списка. Зато устранение угрозы для них первично, в отличие от коммерческого сектора. Это, кстати, хорошо иллюстрируется требованиями к средствам защиты в системах сертификации. В них нигде не говорится, что сертифицируемая система должна работать ;-)

Препятствия (демотиваторы) для нарушителей выглядт так:

а для защитников так. Тут тоже проявляется то, что давно можно наблюдать на рынке. Корпоративным службам ИБ наплевать на штрафы и претензии со стороны регуляторов. Поэтому этот кнут в нынешнем виде не работает - суммы слишком малы. Для вендоров и консультантов претензии со стороны регуляторов несут больший риск (лицензию аннулируют, сертификат отзовут, перестанут "дружить").

Вот такая интересная картина. Не то, чтобы авторы открыли совсем что-то новое. Но сбор, анализ и систематизация такой информации - это всегда полезно. Полезно именно для понимания того, почему наш (да и не только наш) рынок развивается по тому сценарию, который мы сейчас наблюдаем.