Компания Positive Technologies ежегодно выпускает крайне интересный отчет "Positive Research", который представляет из себя сборник исследований по "практической безопасности" (100+ страниц). Что интересно, сам документ, вроде как, не публикуется в электронном виде в общем доступе (на сайте PT я его не нашел), а распространяется в виде бумажной копии или отдельными статьями на площадках типа хабра. Свою копию отчета я получил на PHDays, вот она:

Сборник этого года содержит следующие статьи:

- От редакции. Опасная безопасность и другие тренды 2016 года

- Tоп-15 утечек за 2015 год

- Уязвимости корпоративных информационных систем — 2015: внутри хуже, чем снаружи

- Биография сетевого периметра в картинках

- Безопасность умного транспорта

- Кибербезопасность на бескрайних морях

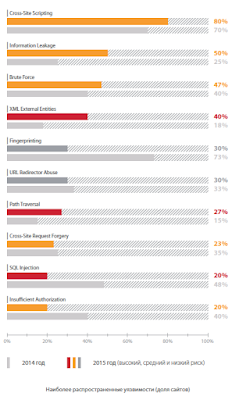

- Уязвимости веб-приложений в 2015 году

- Чем защищают сайты, или Зачем нужен WAF?

- Статистика уязвимостей приложений финансовой отрасли в 2015 году

- Разработка защищенных банковских приложений: главные проблемы и как их избежать

- Кто потерял ключи: по следам SSH

- Обнаружение DGA-доменов

- Атакуем SS7: анализ защищенности сотовых операторов в 2015 году

- Опасные уязвимости в популярных 3G- и 4G-модемах

- HackerSIM: разбор полетов

- Расшифровка обновлений популярного сотового модема

- Эмуляция и перехват SIM-команд через SIM Toolkit на Android 5.1 и ниже (CVE-2015-3843)

- Зонд для слежки за дронами: разоблачаем сенсацию

- Обзор уязвимостей антивирусных продуктов за I квартал 2016 года

- Взломать PayPal за 73 секунды

- Знакомимся с исходниками Windows 10

- Статистика появления правил IDS/IPS Suricata для новых угроз

- Оценка уязвимостей CVSS 3.0

- Работа с паролями: как защитить свои учетные записи (мнения специалистов)

- Конкурс MiTM Mobile: как ломали мобильную связь на PHDays V

- Кто взломал электроподстанцию: итоги конкурса Digital Substation Takeover

- Как взламывали банк на PHDays V

- Разбор конкурса Best Reverser на PHDays V

- Конкурс WAF Bypass на PHDays V

- Разбор заданий конкурса «Конкурентная разведка» на PHDays V

- Хакерская елка, или Как организовать детский день в недетской компании

Чтиво довольно занимательное, рекомендую с ними ознакомиться.

Выбрал для себя несколько интересных цифр. Они далее...

name='more'>

name='more'>

- В 76% исследованных систем выявлена возможность получения злоумышленником полного контроля над отдельными критически важными ресурсами. При этом в 35% систем такой уровень привилегий может быть получен от лица любого внешнего нарушителя. Не удалось получить контроль над какими-либо критически важными ресурсами в 24% проектов. В целом видна тенденция к повышению общего уровня защищенности критически важных ресурсов, по сравнению с 2013 и 2014 годами.

- В половине исследованных систем возможно получение полного контроля над всей корпоративной инфраструктурой. При этом в 19% случаев такие привилегии могут быть получены со стороны внешнего нарушителя, а еще в 31% компаний — от лица внутреннего нарушителя из пользовательского сегмента сети.

- С 2013 года сохраняется тенденция к росту доли организаций, корпоративная инфраструктура которых подвержена критически опасным уязвимостям, связанным с использованием устаревших версий ПО и с отсутствием обновлений безопасности. Средний возраст наиболее устаревших неустановленных обновлений — 73 месяца (более шести лет).

- Тут стоит отметить, что выборка не слишком велика: В исследовании использованы результаты тестирования 17 информационных систем крупных российских и зарубежных компаний. Наибольшую долю составляют компании финансового сектора (35%).

- Во всех исследованных системах были выявлены недостатки, связанные с использованием на сетевом периметре уязвимых версий ПО; главным образом это устаревшие версии веб-серверов (78%) и прикладного ПО (67%).

- В целом уровень осведомленности сотрудников в вопросах информационной безопасности оценивается выше, чем в 2014 году, но по-прежнему остается достаточно низким: ни в одной из протестированных систем он не был оценен как приемлемый, хотя вдвое снизилась доля компаний, для которых уровень осведомленности сотрудников был оценен как крайне низкий (25% против 50% в 2014 году).

- В 2015 году в среднем 24% пользователей осуществили переход по поддельной ссылке (в 2014 году было 20%). Не изменилась доля испытуемых, которые ввели свои учетные данные в заведомо ложную форму аутентификации или загрузили исполняемый файл: показатель остался на уровне 15%.

- Общее про уязвимости:

- Общее про уязвимости веб:

- Про безопасность ДБО: