содержится в поисковом движке Windows Search Service (WSS). Сервис удобный, но, как оказалось, с дырой. Хакер, подключившись по SMB, может тотально поработить системы, например, изменять, удалять файлы, создавать новые учетные записи. Проблема имеется как в актуальных версиях Windows, так и в Windows XP и Server 2003. Для ее решения Microsoft снова отдельные патчи к неподдерживаемым системам. Похоже, это входит у компании в привычку. Вот все бы вендоры так делали!

– красивая, если так можно выразиться, дыра, позволяющая запускать код с помощью хитровывернутого ярлыка. Пользователю достаточно увидеть зловредный ярлык в Проводнике, чтобы его машина выполнила какой-нибудь нехороший код. Проблема имеется в операционных системах, начиная с Windows 7 SP1, точный список версий можно поглядеть . Кстати, уязвимость этого же типа использовал великий и ужасный Stuxnet.

сидит в библиотеке шрифтов, в том, как она обрабатывает встроенные шрифты. Снова тотальное порабощение, в этот раз через шрифт на вебсайте или в документе. То есть достаточно зайти на вебсайт с любым текстом, лишь бы он был написан специально сконструированным шрифтом, чтобы хакер мог сделать с вашей системой буквально что угодно. С вашим уровнем полномочий, естественно – хорошая причина сидеть под рядовым юзером, а не под админом. Список уязвимых продуктов , и патчить надо не только Windows.

Исследователи заставили роутер передавать данные миганием светодиодов

. . Когда исследователям нечего делать, они изобретают причудливые способы взлома всяких защищенных систем. Высший пилотаж у этих сумрачных гениев – ломануть компьютер, не подключенный к Интернету. Это вполне реализуемо, спасибо двуногим переносчикам инфекций, сующим флешки куда попало, но внедрить на систему троянца – это только половина дела. Еще надо как-то извлечь украденные данные, и вот тут безопасники свою фантазию не сдерживают.

Группа товарищей из Университета имени Бен-Гуриона в Негеве придумала новое применение бытовым роутерам и свитчам. Если на девайс внедрить специальную малварь (для экспримента взяли роутер с прошивкой DD-WRT и загрузили на него самодельный скрипт), то она может задорно мигать индикаторами, передавая данные в двоичном представлении со скоростью до 1000 бит/c на один светодиод. Прием этих данных требует, естественно, прямой видимости до устройства, и камеры с высокой частотой кадров.

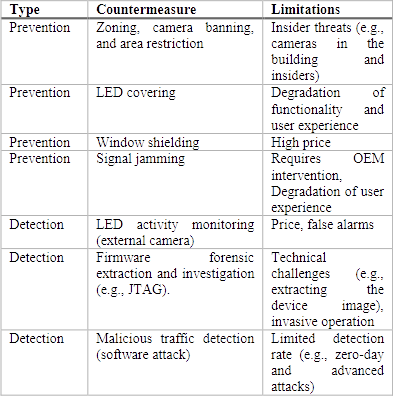

Отдельного упоминания заслуживает разработанный исследователями список методов защиты от такой вот утечки данных. Потенциальным жертвам предлагается заклеивать индикаторы, заставлять их рандомно мигать с помощью модифицированной прошивки, а еще можно держать окна занавешенными или оклеить их тонировочной пленкой. Звучит комично, но учреждениям, имеющим дело с информацией, интересной для зарубежных спецслужб, стоит задуматься.

В даркнете появился сервис троянцев-вымогателей для MacOS

. Рынок троянцев-вымогателей развивается и расширяется, что заметно невооруженным глазом. Причем уже настолько расширился, что даже для маков появился новый RaaS-сервис. Не то, чтобы это было новым видом облачных услуг – это Ransomware as a Service.

Не вполне корректное название в этом случае, зато как солидно звучит! А кроется за этим сайт в даркнете, создатели которого предлагают всем желающим сварганить рансомварь для MacOS с заданными параметрами. Исследователи из Fortinet, обнаружившие сервис, связались с авторами и те разрекламировали себя как бывших разработчиков из Yahoo и Facebook. При этом за свои услуги они денег не взяли – просто сделали троянца и выслали заказчикам. Мол, их интерес лишь в сборе информации. Однако, судя по висящему на сайте FAQ, рансомварь требует отправки денег на биткойн-кошелек создателей, заказчику-распространителю они обещают высылать 70% от собранной суммы.

В письме был крайне незамысловатый троянец-вымогатель. Никаких зеродеев – разработка и проведение атаки ложится целиком на заказчика. Если нет под рукой хорошего эксплойт-кита под мак, можно просто убедить жертву поставить себе подозрительную программу. Кстати, вполне работающий метод.

Древности

«Fish#6»

Резидентный опасный вирус, зашифрован, стандартно поражает COM- и EXE-файлы при их выполнении и закрытии. У заражаемых файлов увеличивает на 100 значение года последней модификации файла.

Поддерживает практически все функции «стелс»-вируса (см. описание вируса «V-4096»). Шифрует свое тело не только в файлах, но и в своей TSR-копии(при входе в вирус по цепочке int 21h вирус расшифровывает себя, при выходе – зашифровывает).

Начиная с 1991 г. «завешивает» систему, предварительно сообщив «FISH VIRUS #6 — EACH DIFF — BONN 2/90». Помимо этой содержит строки «COD», «SHARK», «CARP», «BASS», «TROUT», «MUSKYZ», «SOLE», «PILE», «MACKEREL», «FISH», «TUNA», «FISH FI». Перехватывает int 13 и int 21h.

Цитата по книге «Компьютерные вирусы в MS-DOS» Евгения Касперского. 1992 год. Страницa 67.

Disclaimer: Данная колонка отражает лишь частное мнение ее автора. Оно может совпадать с позицией компании «Лаборатория Касперского», а может и не совпадать. Тут уж как повезет.