Крупные компании тратят миллионы долларов на безопасность. Почему специалистам по тестированию на проникновение достаточно пары дней для преодоления периметра сети организации и реализации возможности доступа к критическим ресурсам? Эти и другие вопросы обсуждали в рамках секции «Хакерская правда: зачем ломаете?» на международном форуме PHDays VI. В числе участников секции был технический директор Headlight Security Дмитрий Евтеев , один из идеологов Positive Hack Days . Другой сотрудник Headlight Security, Михаил Фирстов , провел на форуме мастер-класс по взлому веб-приложений.

На секции собрались известные российские специалисты по тестированию на проникновение Дмитрий Евтеев, Никита Кислицин , Тимур Юнусов , Сергей Белов и Омар Ганиев . Острые вопросы задавал директор по развитию Positive Technologies Борис Симис.

«Грамотные люди есть и среди нападающих, и защитников, — уверен Дмитрий Евтеев. — Представим компанию, которая сделала все правильно с точки зрения парольной защиты, фаерволов, антивирусов и пр.. Но пользователи начинают жаловаться на сложную политику, связанную с паролями. Потом на компьютере бухгалтера надо установить важную программу, которая не умеет работать через прокси. Таким образом, в системе появляются бреши, которые изначально не закладывались. Компаниям приходится идти на многочисленные компромиссы в угоду бизнес-процессам. Безопасность должна быть безопасной, но я понимаю, как часто это неудобно».

По словам представителя Positive Technologies Тимура Юнусова, специалисты по безопасности играют черными фигурами и всегда опаздывают на один шаг.

«Безопасность нельзя прикрутить, купив какой-то продукт, — говорит Никита Кислицин из Group-IB, — она связана с процессами, культурой, людьми. Я немало работал с анализом бот-сетей, которые шлют самые разные данные с зараженных компьютеров — перехваченные пост-запросы, пароли, раскадровку рабочего дня, видео, ключи, которые можно вынуть из файловой системы или USB-стиков. На моей практике минимум треть компаний, в том числе крупных банков, были заражены ботнетами. До сих пор реально попасть в очень важные компьютеры, просто написав правильный текст и прислав человеку вирус, поэтому вся эта тема со строением DMZ и защитой периметра немного отходит на второй план. Одной рукой системный администратор может администрировать домен банка, а другой — сидеть во ВКонтакте и переходить по присылаемым оттуда ссылкам. Если есть запрет — появится личный 3G-модем. Банк может купить любую систему защиты за миллион долларов, но от таких случаев система не спасает».

Аудитор ИБ компании Digital Security Сергей Белов считает, что компании необоснованно экономят на услугах offensive-специалистов, которые обязательно должны быть в команде ИБ. Вместо этого берут экспертов по SDLC, на практике умеющих обеспечить лишь красивую бумажную безопасность. В таких компаниях любой responder или nmap всегда находит много всего интересного.

Выступающие также подняли тему несовершенства систем, которые следят за паролями.

«Когда мы в Positive Technologies сделали бесплатный онлайн-сканер, мне в почту упало забавное письмо от одного человека, говорит Дмитрий Евтеев. — Он писал, что у него FreeBSD, один порт, все под фаерволом и завернуто в systrace и jail. Давай, отсканируй меня, найди уязвимости. Быть таким смелым легко, когда у человека одна система, он холит и лелеет ее, блюдет логи в режиме реального времени. Сейчас же ситуация поменялась. Даже у одного пользователя нередко несколько компьютеров, а у компаний их тысячи. Есть множество паролей на разные сервисы, электронные почты, социальные сети, VPN, мессенджеры. Человек, как правило, использует один и тот же пароль везде, что удобно — прозрачная авторизация во всем интернете. Другие пишут на листочке. Третьи хранят пароль в текстовом виде на рабочем столе. Пароли не только забываются. Страшно то, что их надо постоянно менять. Человек придумал в голове пароль, который он может запомнить, а система говорит: срок вышел, придумай новый. Нет, этот не подойдет, придумай сложнее».

«В логах малварей мы часто наблюдаем, как человек пытается вспомнить пароль, — вспоминает Никита Кислицин. — Добавляет одну цифру, потом меняет ее. В результате разоблачает всю свою парольную базу от всех сервисов».

«Для каждой из отраслей, включая АСУ ТП, необходимо что-то вроде банковского стандарта PCI DSS, — отметил Дмитрий Евтеев. — Это касается и пентеста, и аудита. Но правильные требования повышают уровень защищенности только в том случае, если их выполняют. Мы встречались с компанией, которая сертифицировала небольшой участок инфраструктуры по ISO27001. Разумеется, в ходе пентеста была найдена дыра на другом участке. Бумага есть, а безопасности нет.».

Дмитрий Евтеев считает, что проводить ежегодное тестирование на проникновение следует силами разных компаний. Это позволит защититься от некачественного пентеста, но и дает возможность взглянуть свежим взглядом на все уязвимые места инфраструктуры. Иной раз, например перед запуском критически-важной инфраструктуры, полезно приглашать лучшие команды страны друг за другом.

«Найти одну или две уязвимости на периметре и сдать отчет — это не пентест, — уверен Дмитрий Евтеев. — Тестирование на проникновение предполагает максимально широкий охват всех систем, а не остановку после первого «пробива» веб-приложения. У компании могут быть уязвимые сервисы на внешних площадках, а пароль администратора сайта совпадать с паролем у VPN к этой сети. Во время пентеста следует учитывать все нюансы».

Дмитрий Евтеев несколько лет возглавлял отдел анализа защищенности Positive Technologies, в котором собрал уникальную команду «белых хакеров». В 2013 году занял третье место в рейтинге ИБ-спикеров. Автор множества исследований (об одном из них писали ведущие СМИ России). В 2015 году основал компанию HeadLight Security, в которой и работает по сей день на должности технического директора.

Практические занятия по взлому веб-приложений от

HeadLight Security

Согласно отчету Verizon DBIR, в 2016 году большинство взломов связано именно с уязвимостями веб-приложений. Подробный мастер-класс по взлому веб-приложений на PHDays VI представил эксперт HeadLight Security Михаил Фирстов. Все рассмотренные атаки встречаются в реальной жизни (как на стороне сервера, так и клиента). Запись выступления представлена на сайте PHDays, а вскоре все желающие смогут познакомиться с учебным материалом в удобном формате (GitBook и Doker).

«Почти любая уязвимость в веб-приложении несет серьезную угрозу для бизнеса, — говорит Михаил Фирстов. — Проблемы банку (или, например, компании Starbucks ) могут создать не только распространенные XXE или XSS, но и ошибка Race Condition, позволяющая перевести деньги от одного клиента к другому с накруткой. В социальной сети может стать фатальной хранимая XSS, что показал Сэми Камкар, десять лет назад сгенерировав почти миллион запросов на добавление в друзья в MySpace. До сих пор половина сайтов подвержены данной уязвимости».

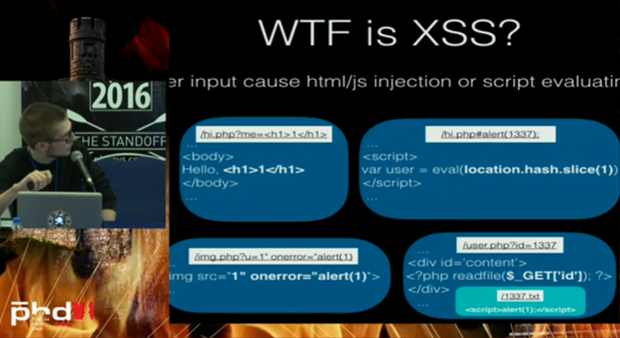

Об уязвимости межсайтого скриптинга (XSS) Михаил рассказывает в начале второй части своего выступления. Ошибка позволяет злоумышленнику внедрить в HTML сайта свой JavaScript-код. Опасность представляют не только «хранимые XSS» (stored), но и «отраженные XSS» (reflected).

«Reflected XSS встречается довольно часто, в том числе на крупных проектах, — отмечает Михаил. — Если из всей информации, которую отправляет им пользователь, они научились вырезать угловые скобки и вредные слова, то в случае отраженной XSS для реализации атаки нужно лишь закрыть атрибут при помощи кавычки, которые могут и не экранироваться. В некоторых случаях нельзя вставить точку или вектор, который содержит скобки, но люди все равно находят способы атаковать приложение. Все зависит от того, насколько вы хорошо знаете JavaScript или Google».

В примере ниже приведена инъекция в атрибуте тега.

В ходе мастер-класса были рассмотрены все распространенные уязвимости, с которыми можно столкнуться на сайтах крупных компаний. Например, RFI (Remote file include) встречается редко, так как требует определенной конфигурации от сервера. Уязвимость LFI (Local File Inclusion) более популярна, ее можно обнаружить, например, в Mail.ru.

«Курс будет полезен разработчикам веб-сервисов и специалистам по безопасности компаний большинства отраслей, от банков до государственных учреждений. По ходу обучения слушатели смогут скачать прикладную часть в Doker и самостоятельно воспроизводить все описанные техники. Тексты, примеры и презентации будут размещены в сети. Запланирован также перенос в формат GitBook», — отмечает Михаил Фирстов.

Компания HeadLight Security планирует активно развивать данный курс на бесплатной основе. В настоящее время он содержит основные вещи, которые подойдут для знакомства с уязвимостями PHP, MSQL, Client Side и другими атаками. Вскоре в него будут добавлены различные языки, СУБД, техники обхода WAF, а также практические методы защиты веб-сервисов.

Посмотреть выступление Дмитрия Евтеева на секции «Хакерская правда: зачем ломаете?» и мастер-класс Михаила Фирстова «Базовый курс по взлому веб-приложений» можно на сайте форума по адресу: http://www.phdays.ru/broadcast/