Что такое Advanced Persistent Threat? Ряд экспертов полагают, что APT – это просто « продвинутый устойчивый баззворд ». Алексей Лукацкий и «Лаборатория Касперского» относят к этому термину не одиночные атаки, а комплексные кампании, направленные на группу жертв, включающие серьезную подготовительную работу – сбор данных о цели и ее сотрудниках, создание стенда, моделирование проникновения и т.д.

Происхождение словочетания Advanced Persistent Threat туманно, однако принято считать , что в 2006 году полковник ВВС США Грег Рэттрей (Greg Rattray) стал использовать этот термин для обозначения троянских атак, связанных с выводом данных. Эксперт компаний FireEye и Mandiant Ричард Бейтлич (Richard Bejtlich) утверждает , что в Министерстве обороны, спецслужбах и ВВС США было принято обозначать атаки именем злоумышленника, а для тех случаев, когда необходимо было обсудить вторжение с коллегами, не имеющими права допуска к подобной информации, стали использовать термин APT. Не совсем ясна роль военных летчиков в расследованиях компьютерного шпионажа, однако термин прижился и вот уже несколько лет вызывает ожесточенные споры.

Специалисты «Лаборатории Касперского», собравшие известные им таргетированные атаки на красивом сайте apt.securelist.com , реализованном в стилистике игры «Морской бой», считают , что аббревиатура APT стала активно использоваться после материала в «Нью-Йорк таймс», где рассказывалось об атаке на эту газету, устроенной китайской военной, теперь известной как APT 1.

Когда заходит речь о точном переводе APT, вариативность слова advanced порождает разные смысловые трактовки: например, в HP и Trend Micro такие атаки называют «расширенные постоянные угрозы», эксперты других компаний – «продвинутые», «развитые», «сложные», «изощренные», «целенаправленные» или, например, «таргетированные» угрозы. Подразделение Управления по технологиям США, Национальный институт стандартов и технологии (NIST) и вовсе называет APT «долгосрочный паттерн целевых, изощренных атак» (a long-term pattern of targeted, sophisticated attacks).

В такой разноголосице нет ничего удивительного: у APT есть четыре ключевых признака, и все они не укладываются в рассматриваемую аббревиатуру: сфокусированность, многовекторность, продвинутость и устойчивость.

Давайте немного расшифруем эти характеристики.

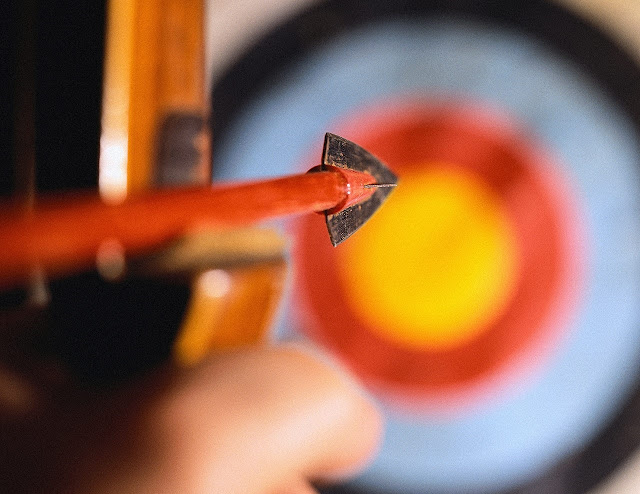

Сфокусированность – целью атаки может быть как секреты или ресурсы одной компании, так и передовые разработки в нескольких отраслях. В тех случаях, когда нападающие ищут информацию с определенными характеристиками, сети могут расставляться очень широко. Выбранная жертва всесторонне изучается профессиональной группой хорошо подготовленных специалистов, которые действуют не как грабители в переулке, а скорее как киллеры.

Многовекторность – вторая характерная черта подобных угроз. Именно поэтому APT-атаки нередко называют «расширенными». Высокая квалификация атакующих позволяет им сочетать методы нападения различной природы в поисках оптимального сценария проникновения.

Продвинутость, прогрессивность – злоумышленники могут комбинировать сложнейшее вредоносное ПО, использующее уязвимости нулевого дня, как это было в случае со Stuxnet, с элементарными приемами социальной инженерии и фишингом, физическим проникновением и другими тактиками.

Устойчивость, постоянство – термин «устойчивость» в аббревиатуре APT используется, чтобы описать трудности в устранении обнаруженных APT, а также намерение атакующих оставаться незамеченным в скомпрометированной системе в течение нескольких месяцев или лет.

В книге « Reverse Deception: Organized Cyber Threat Counter-Exploitation » APT-атаки характеризуются, в частности, следующими критериями:

- Цели – наличие конечной цели (или целей).

- Долговременная подготовка – тщательное изучение жертв.

- Значительные ресурсы – высокий уровень знаний атакующих и продвинутый инструментарий.

- Допустимый риск – стремление остаться незамеченными как можно дольше.

Согласно данным Tom's IT Pro, только 20% всех кибератак сегодня можно отнести к APT, но их эффект, как правило, крайне разрушителен. Недавно в Россию из США был экстрадирован Владимир Дринкман, обвиняемый в создании вируса Carbanak. Одна из самых успешных APT-компаний принесла своим создателям около 1 млрд долларов. Среди пострадавших оказалось множество финансовых организаций Европы и США. Червь поражал компьютеры банков под управлением операционной системы Microsoft Windows для последующего снятия средств через банкоматы, системы онлайн-банкинга или Point Of Sale.

По информации Securelist.com , на компьютеры банковских сотрудников, зараженных с помощью целевого фишинга, устанавливался бекдор. В дальнейшем злоумышленниками предпринимали разведывательные мероприятия в ручном режиме, исследуя внутренние механизмы финансовых организаций для осуществления транзакций. Чтобы понять, как работает каждый конкретный банк, зараженные компьютеры использовались для записи видеоматериала, который затем отправлялся на командные серверы. Несмотря на относительно низкое качество видеозаписи, она позволяла злоумышленникам, в распоряжении которых были также данные, собранные на тех же компьютерах с помощью кейлоггеров, понять, что делала жертва. Это давало атакующим возможность получить информацию, достаточную для организации вывода средств.

На портале Центра стратегических и международных исследований представлен список из 183 инцидентов, которые можно отнести к APT. Значительную работу также проделали на сайте cromwell-intl.com, сгруппировав кибервоенные и шпионские APT-кампании по регионам. В следующих материалах мы расскажем о наиболее ярких таргетированных атаках, а также о современных подходах, позволяющих обнаружить подобные угрозы в отношении компании или организации.