А всё из-за CVE-2017-5638:

| Apache Struts - это бесплатный, с открытым исходным кодом, Model-View-Controller (MVC) фреймворк для создания элегантных современных Java-приложений, поддерживающих REST, AJAX и JSON. В понедельник в блоге компании Talos (Cisco), появилось сообщение о том, что команда их экспертов обнаружила ряд активных атак на уязвимость нулевого дня (CVE-2017-5638 ) в Apache Struts. |

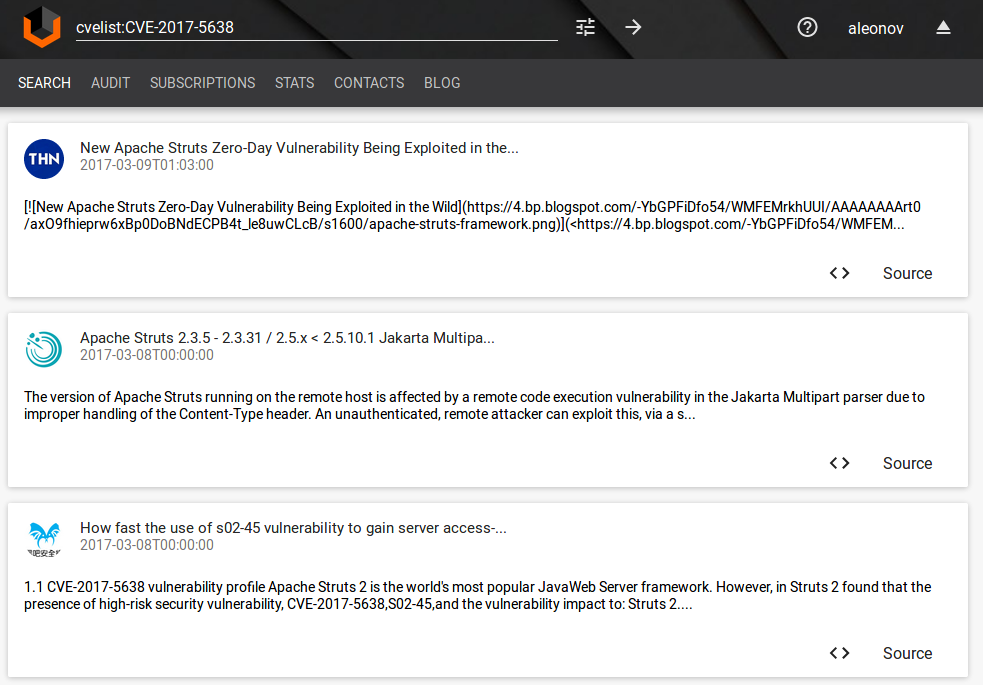

Это, кстати, хороший пример, демонстрирующий полезность сервиса .

Просто откройте запрос и вы увидите все объекты, связанные с этой уязвимостью. Кстати, запрос работает до того, как этот !

В результатах запроса из The Hacker News, этой уязвимости для получения доступа к серверу из myhack58, плагины для детекта уязвимости Nessus-ом: и .

Этои Nessus плагины должны быть доступен в фиде начиная с 201703081845

Вы также можете удостовериться, что плагин на месте с помощью команды:

$ find /opt/nessus/lib/nessus/plugins -name "struts_2_5_10_1_rce.nasl" /opt/nessus/lib/nessus/plugins/struts_2_5_10_1_rce.nasl |

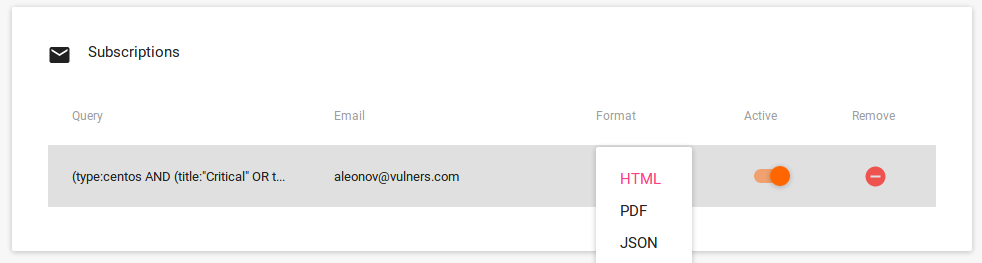

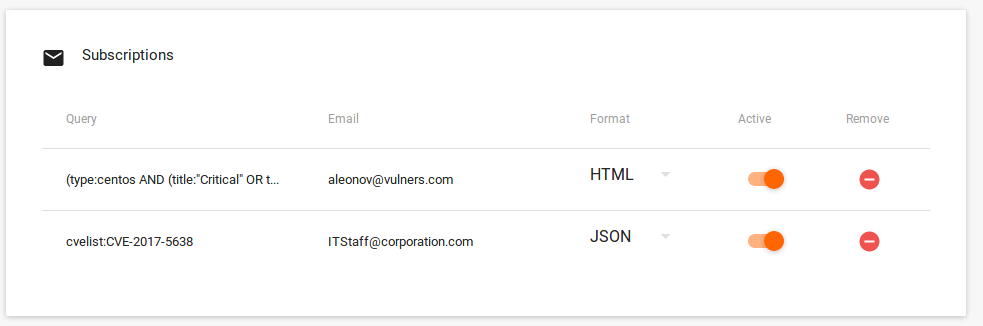

Самый простой способ получить уведомления о новых объектах, связанных с этой уязвимостью, - подписаться на них в Vulners. Vulners теперь поддерживает подписки на отчеты в формате HTML, PDF и JSON.

HTML и PDF хороши для того, чтобы глазами на них смотреть. A JSON пригодится, если вы хотите анализировать вложения в письмах своими скриптами и как-то реагировать на них, например, создавать тикеты в JIRA или запускать сканы для проверки уязвимостей.

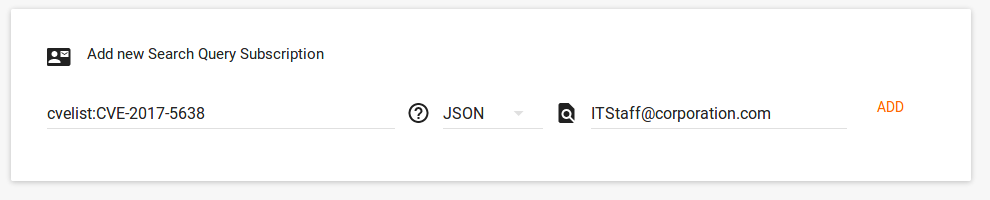

Чтобы создать новую подписку, укажите запрос и адрес электронной почты:

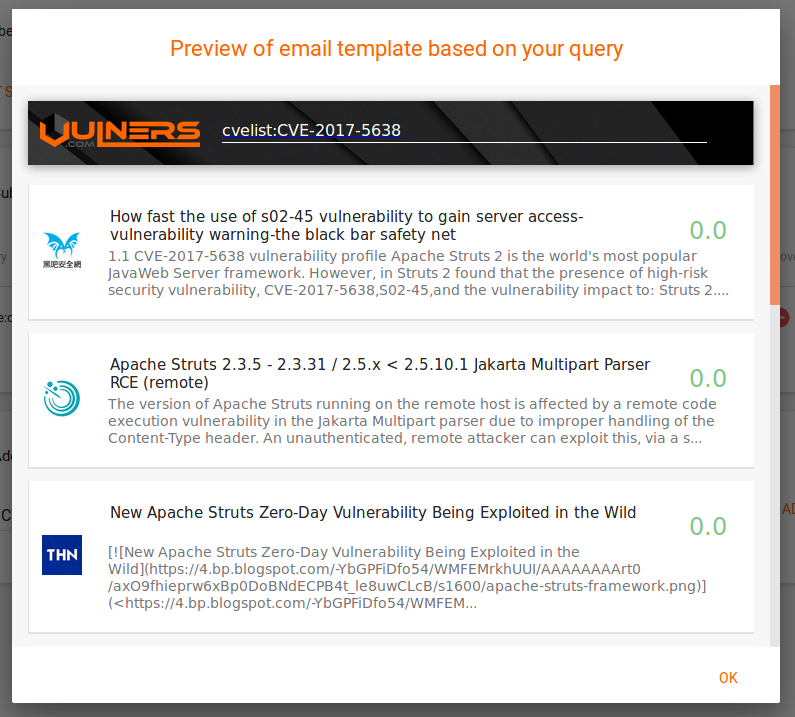

Если вы нажмете на черную иконку с лупой, вы увидите в каком виде вам будут приходить результаты запроса:

Нажмите кнопку «Add» и подписка появится в общем списке:

Итак, небольшой Life Hack, чтобы не пропускать новости об уязвимостях:

- Перейдите на страницу .

- Подпишитесь на нужные запросы

- Получайте сообщения по электронной почте, как только новые объекты появятся в базе Vulners

- ...

- Profit!